Многие специалисты полагают, что концепция Диффи до сих пор является самым большим шагом вперед за всю историю криптографии. В 1976 году Уитфилд Диффи и его соавтор, стэнфордский профессор Мартин Хеллман, опубликовали научную работу «New Directions in Cryptography». В исследовании был представлен алгоритм обмена ключами, который и сегодня широко используется в криптографических приложениях.

Проблему, которую удалось решить Диффи и Хеллману, можно проиллюстрировать на примере Алисы и Боба (архетипы в криптографии). Представим, что Алисе необходимо послать бумажное письмо Бобу, но она знает, что сотрудница почтового отделения Ева подглядывает в переписку. Чтобы этого не допустить, Алиса кладет письмо в железный ящик, закрывает его на замок и отправляет Бобу. Но как откроет ящик Боб?

Бобу помогли Диффи и Хеллман, предложив свой «метод экспоненциального обмена ключами». Получив закрытый ящик от Алисы, Боб повесит на него еще один замок и отправит обратно, где Алиса снимет свой замок и второй раз отправит ящик Бобу, у которого на этот раз будет ключ. Эта простая история изменила все существовавшие на тот момент аксиомы криптографии и показала, как два человека могут передавать секретное сообщение без обмена ключами. На практике все оказалось несколько сложнее, так как существующие алгоритмы до сих пор требуют снятия шифров в той очередности, в которой они были применены. Но идея с ящиком подтолкнула исследователей к поиску решения, которое было найдено с помощью односторонних функций.

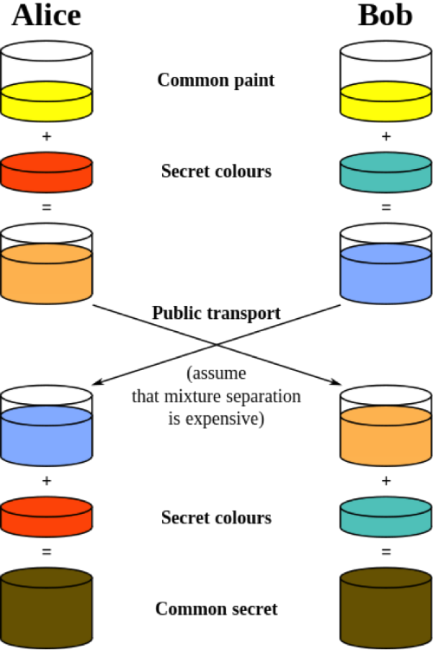

С принципом работы алгоритма Диффи — Хеллмана на примере банок с краской можно ознакомиться на рисунке ниже или в ролике Art of the Problem. Алисе и Бобу удается договориться о секретном цвете, который и является ключом к шифру, таким образом, чтобы Ева (любопытная работница почтового отделения) не смогла его получить.

Сегодня усовершенствованная версия алгоритма Диффи — Хеллмана используется во множестве сервисов, однако в последние годы, чтобы избежать MITM-атак, применяются дополнительные методы односторонней или двусторонней аутентификации.

Помимо множества исследований в области ИБ, Уитфилд Диффи знаменит своими высказываниями, в частности о принципиальных изъянах систем безопасности и контроля, которые легко могут превращаться в оружие, направленное в сторону своих создателей.

В своей статье в журнале Scientific American Диффи писал, что полицейский надзор за интернетом, как противоположность более надежной защите компьютеров, его населяющих, может оказаться весьма ненадежным и предательским средством. Ибо нет никаких гарантий, что инструменты правительственного мониторинга можно сделать намного безопаснее, чем те компьютеры, для защиты которых они предназначены. А если так, то появляется очень серьезный риск, что средства контроля могут быть скомпрометированы или использованы против тех властей, что их создали и развернули. Свирепствующие в интернете вирусы могут захватить не только те машины, за которыми следят, но и компьютеры, занимающиеся полицейским надзором.

Если слова не помогали, американский криптограф, отпраздновавший в прошлом году свое 70-летие, всегда был готов на практике продемонстрировать личное недовольство современным отношением к приватности. В 2013 году на PopTech Диффи, как и всем участникам конференции, выдали электронный бейдж с зашитыми данными о владельце: каждый мог мгновенно получить информацию об остальных. Посчитав это нарушением своих прав, Уитфилд взломал свой бейдж и отправил устройство в спящий режим, а затем бейдж стал «усыплять» все остальные nTag, которые оказывались в пределах досягаемости.