В начале октября в сети был опубликован код составляющих крупного IoT-ботнета Mirai. Сообщалось, что в ботнет главным образом входят IoT-устройства, в том числе видеокамеры и DVR, а общий его размер на пике достигал почти 400 000 девайсов, c помощью которых злоумышленники могут осуществлять крайне мощные DDoS-атаки.

Скриншот форума Hackforums, на котором было опубликовано сообщение со ссылками на исходный код ботнета

Известно как минимум о двух крупных атаках с применением Mirai — сначала жертвой атакующих стал журналист Брайан Кребс, сайт которого подвергся DDoS мощностью около 620 Гбит/с, а затем французский хостинг-провайдер OVH испытал еще более мощный DDoS мощностью 1 Тб/с.

При этом логика распространения ботнета и заражения устройств, проанализированная экспертами Positive Technologies, говорит о том, что целью его создателей были не цифровые камеры или IoT. Вместо этого, они фокусировались на поиске подключенных к интернету устройств с установленными стандартными паролями — в итоге в ботнет легко могли попасть и обычные домашние компьютеры, серверы и роутеры.

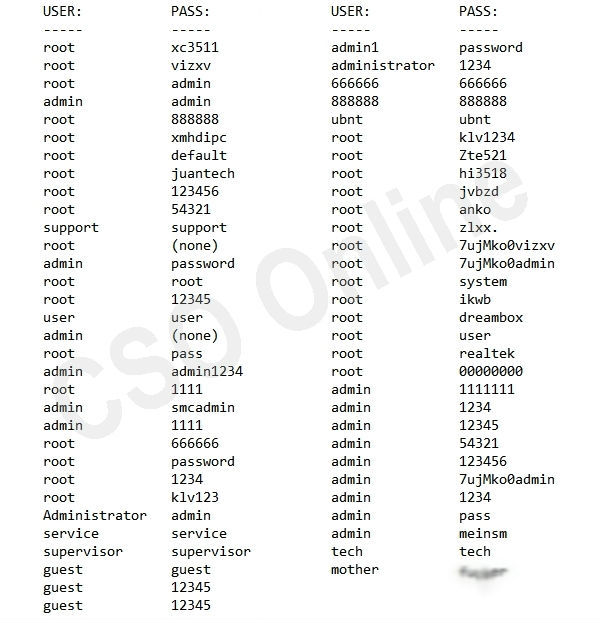

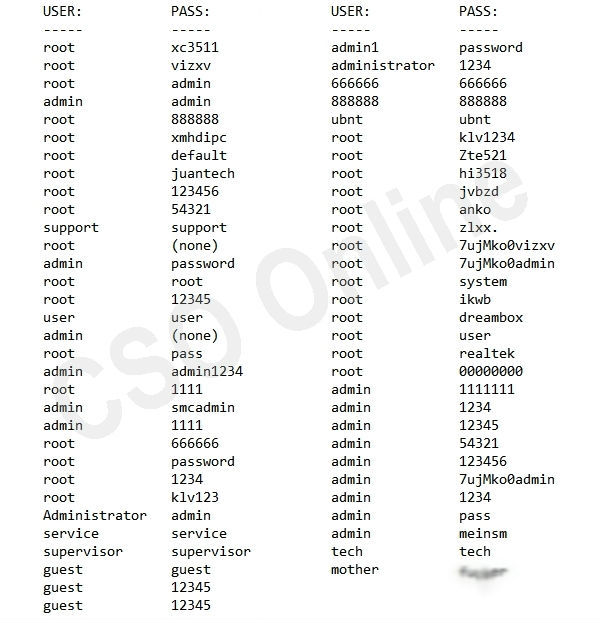

Этот факт подтверждается наличием в коде ботнета 61 стандартных паролей, с помощью которых создателям и удалось собрать настолько внушительную сеть зараженных устройств. Логика работы Mirai проста — система сканирует доступные в интернете устройства по telnet, а затем использует пароли из списка для получения доступа к девайсу с помощью брутфорса.

В списке использующихся Mirai стандартных паролей были многие популярные комбинации вроде “admin:admin” или “admin: password”. Как правило подобные пароли используются в устройствах и предполагается их смена пользователем, однако очень часто люди забывают или ленятся сделать это.

Кроме того, в некоторых случаях устройства поставляются с «зашитыми» в коде сервисными учетными записями, к которым у пользователей нет доступа, и которые нигде не документируются. Довольно часто подобные случаи встречаются при релизах продуктов крупных вендоров — по ошибке специалисты компаний могут забыть убрать из выпускаемой версии софта вшитые учетные записи, использовавшиеся для откладки или нужд разработки. Пример подобной ошибки — уязвимость операционной системы NX-OS, использующейся в коммутаторах Cisco Nexus 3000 Series и 3500 Platform. Исследователи обнаружили в ней зашитый пароль для доступа по Telnet с правами root-пользователя, который нельзя отключить.

При этом, сфера интернета вещей (IoT) в настоящий момент активно развивается, и далеко не все компании, занимающиеся созданием подобных продуктов внедрили подходы к безопасности разработки (SSDLC), как это сделали, к примеру, вендоры телеоммуникационного оборудования.

Таким образом специфичность ботнета Mirai заключается лишь в том, что его создатели смогли создать зловредный софт для различных архитектур.

В нашем блоге мы уже рассматривали проблему использования недостаточно сильных или стандартных паролей и публиковали советы по защите учетных записей от ИТ-специалистов и экспертов по безопасности. Ниже — рекомендации по организации работы с паролями от старшего аналитика Positive Technologies Дмитрия Склярова.

Дмитрий Скляров, старший аналитик Positive Technologies

Дмитрий Скляров, старший аналитик Positive Technologies

Чтобы пароль остался только Вашим секретом, обычно достаточно следовать трем простым правилам:

Чтобы не запоминать много длинных сложных паролей, можно использовать любой приличный Password Keeper. В нем же можно генерировать случайные пароли заданной стойкости.

Для защиты базы с паролями придется запомнить один надежный пароль. Как вариант – использовать парольную фразу длиной 20-30 символов.

Если Password Keeper поддерживает двухфакторную аутентификацию с помощью смарт-карты или USB Security Token – это повышает уровень безопасности и сужает «окно возможностей» для атакующего.

Разумеется, использование Password Keeper-программ может привести к потере секретности всех сохраненных паролей в случае компрометации мастер-пароля. Этот риск обязательно надо учитывать.

Сейчас многие программы для хранения паролей имеют версии под мобильные операционные системы и предлагают синхронизацию через облако. Это, безусловно, удобно, но удобство почти противоречит безопасности…

Мой выбор – KeePass на доверенных компьютерах, база защищена длинной парольной фразой. И никаких хранилищ паролей в облаках или на мобильных устройствах.

Скриншот форума Hackforums, на котором было опубликовано сообщение со ссылками на исходный код ботнета

Известно как минимум о двух крупных атаках с применением Mirai — сначала жертвой атакующих стал журналист Брайан Кребс, сайт которого подвергся DDoS мощностью около 620 Гбит/с, а затем французский хостинг-провайдер OVH испытал еще более мощный DDoS мощностью 1 Тб/с.

При этом логика распространения ботнета и заражения устройств, проанализированная экспертами Positive Technologies, говорит о том, что целью его создателей были не цифровые камеры или IoT. Вместо этого, они фокусировались на поиске подключенных к интернету устройств с установленными стандартными паролями — в итоге в ботнет легко могли попасть и обычные домашние компьютеры, серверы и роутеры.

Этот факт подтверждается наличием в коде ботнета 61 стандартных паролей, с помощью которых создателям и удалось собрать настолько внушительную сеть зараженных устройств. Логика работы Mirai проста — система сканирует доступные в интернете устройства по telnet, а затем использует пароли из списка для получения доступа к девайсу с помощью брутфорса.

В списке использующихся Mirai стандартных паролей были многие популярные комбинации вроде “admin:admin” или “admin: password”. Как правило подобные пароли используются в устройствах и предполагается их смена пользователем, однако очень часто люди забывают или ленятся сделать это.

Кроме того, в некоторых случаях устройства поставляются с «зашитыми» в коде сервисными учетными записями, к которым у пользователей нет доступа, и которые нигде не документируются. Довольно часто подобные случаи встречаются при релизах продуктов крупных вендоров — по ошибке специалисты компаний могут забыть убрать из выпускаемой версии софта вшитые учетные записи, использовавшиеся для откладки или нужд разработки. Пример подобной ошибки — уязвимость операционной системы NX-OS, использующейся в коммутаторах Cisco Nexus 3000 Series и 3500 Platform. Исследователи обнаружили в ней зашитый пароль для доступа по Telnet с правами root-пользователя, который нельзя отключить.

При этом, сфера интернета вещей (IoT) в настоящий момент активно развивается, и далеко не все компании, занимающиеся созданием подобных продуктов внедрили подходы к безопасности разработки (SSDLC), как это сделали, к примеру, вендоры телеоммуникационного оборудования.

Таким образом специфичность ботнета Mirai заключается лишь в том, что его создатели смогли создать зловредный софт для различных архитектур.

В нашем блоге мы уже рассматривали проблему использования недостаточно сильных или стандартных паролей и публиковали советы по защите учетных записей от ИТ-специалистов и экспертов по безопасности. Ниже — рекомендации по организации работы с паролями от старшего аналитика Positive Technologies Дмитрия Склярова.

Дмитрий Скляров, старший аналитик Positive Technologies

Дмитрий Скляров, старший аналитик Positive TechnologiesЧтобы пароль остался только Вашим секретом, обычно достаточно следовать трем простым правилам:

- не пытаться придумать короткие легко запоминающиеся пароли;

- не использовать одинаковые пароли на разных ресурсах;

- не вводить пароли на компьютерах, которым нельзя доверять.

Чтобы не запоминать много длинных сложных паролей, можно использовать любой приличный Password Keeper. В нем же можно генерировать случайные пароли заданной стойкости.

Для защиты базы с паролями придется запомнить один надежный пароль. Как вариант – использовать парольную фразу длиной 20-30 символов.

Если Password Keeper поддерживает двухфакторную аутентификацию с помощью смарт-карты или USB Security Token – это повышает уровень безопасности и сужает «окно возможностей» для атакующего.

Разумеется, использование Password Keeper-программ может привести к потере секретности всех сохраненных паролей в случае компрометации мастер-пароля. Этот риск обязательно надо учитывать.

Сейчас многие программы для хранения паролей имеют версии под мобильные операционные системы и предлагают синхронизацию через облако. Это, безусловно, удобно, но удобство почти противоречит безопасности…

Мой выбор – KeePass на доверенных компьютерах, база защищена длинной парольной фразой. И никаких хранилищ паролей в облаках или на мобильных устройствах.