Летом 2021 года мы, специалисты экспертного центра безопасности Positive Technologies, засекли ранее неизвестную APT-группировку, которая действует по меньшей мере с 2017 года. Главные цели Space Pirates (именно так мы решили назвать группу киберпреступников) — шпионаж и кража конфиденциальных данных. Как показало наше исследование, впервые мы встретили Space Pirates еще в конце 2019 года, когда в рамках мониторинга угроз ИБ обнаружили фишинговое письмо с ранее неизвестным вредоносным ПО, направленное в адрес одного российского авиационно-космического предприятия.

Кто на прицеле у новой хакерской группировки, какие утилиты она использует в атаках и как ее активность связана с уже известными APT-группами, читайте под катом.

Полный отчет с детальным анализом вредоносного ПО и индикаторами компрометации доступен по ссылке. Особый интерес в арсенале Space Pirates представляют загрузчики и бэкдоры собственной разработки группы, которые ранее исследователям не встречались.

Предыстория

Три года назад мы отследили вредоносную активность, которую на тот момент не удалось однозначно связать с уже известными APT-группами. Фишинговое письмо, нацеленное на сотрудников одного из авиационно-космических предприятий России, содержало ссылку на ранее неизвестную вредоносную программу. Такое же ВПО и несколько новых вредоносных семейств мы обнаружили в 2020 году, когда расследовали инцидент в другой отечественной компании. Отправной точкой нашего исследования стало лето 2021 года: тогда мы выявили следы компрометации еще одного предприятия из российской авиационно-космической отрасли с использованием этого же ВПО и сетевой инфраструктуры. Эти данные позволили нам сделать вывод, что за зафиксированной активностью стоят одни и те же злоумышленники, и мы продолжили изучать их деятельность.

Кто стоит за атаками

Неизвестная ранее хакерская группировка активна как минимум с 2017 года, ее ключевые мотивы — кибершпионаж и хищение конфиденциальной информации. Мы дали ей имя Space Pirates. Поводом послужила строка P1Rat, которую атакующие использовали в PDB-путях, и тот факт, что первая обнаруженная нами атака была направлена на авиационно-космический сектор.

По нашим данным, в России они уже атаковали по меньшей мере пять компаний, в Грузии — одну, а точное число целей в Монголии на данный момент неизвестно. Среди жертв, которых нам удалось идентифицировать, есть государственные учреждения и предприятия из авиационно-космической и электроэнергетической отраслей.

Две их атаки в нашей стране можно считать успешными. В первом случае злоумышленники получили доступ как минимум к 20 серверам в корпоративной сети, где присутствовали около 10 месяцев. За это время они похитили более 1500 внутренних документов, а также данные всех учетных записей сотрудников в одном из сетевых доменов. Во втором — атакующим удалось закрепиться в сети компании более чем на год, получить сведения о входящих в сеть компьютерах и установить свое ВПО по крайней мере на 12 корпоративных узлов в трех различных регионах.

Как показало дальнейшее исследование, некоторые атаки с применением зловредов Space Pirates были также нацелены на китайские финансовые компании.

Инструментарий и сетевая инфраструктура Space Pirates

Злоумышленники используют уникальные загрузчики и ранее не упоминавшиеся в открытых источниках бэкдоры, которым мы дали названия MyKLoadClient, BH_A006 и Deed RAT. Как правило, APT-группировка разрабатывает новое вредоносное ПО, которое реализует нестандартные техники, либо серьезно модифицирует уже существующее. Например, в случае BH_A006, построенного на коде популярного бэкдора Gh0st, было добавлено много слоев обфускации, чтобы обходить средства защиты и усложнить процедуру анализа.

Кроме них, в арсенале группы есть и хорошо известное ВПО: бэкдоры PlugX, PoisonIvy, ShadowPad и Zupdax, модифицированный вариант PcShare и публичный шелл ReVBShell. Атакующие также применяют билдер Royal Road RTF (или 8.t) и бэкдор PcShare, распространенные в среде хакеров азиатского происхождения. Примечательно, что в ресурсах, SFX-архивах и путях к PDB-файлам активно используется китайский язык. Для туннелирования трафика злоумышленники используют утилиту dog-tunnel.

Основная сетевая инфраструктура группы задействует небольшое количество IP-адресов, на которые указывают DDNS-домены. При этом используются домены не только третьего уровня, но также четвертого и последующих, например w.asd3.as.amazon-corp.wikaba[.]com.

Связь с APT-группировками азиатского региона

Изучая деятельность Space Pirates, мы обнаружили большое число пересечений с ранее известной активностью, которую исследователи связывают с группами Winnti (APT41), Bronze Union (APT27), TA428, RedFoxtrot, Mustang Panda и Night Dragon. По нашему мнению, причина этого, вероятно, кроется в обмене инструментарием между хакерскими группами. Это частое явление для APT-групп азиатского региона.

Отдельно мы хотели бы отметить связь Space Pirates с TA428. В одном из расследований мы наблюдали на зараженных компьютерах активность обеих групп, однако она не имела пересечений в сетевой инфраструктуре. Вместе с тем во время операции с кодовым именем StealthyTrident, описанной коллегами из ESET, атакующие использовали Tmanger (приписываемый TA428) и Zupdax (связанный со Space Pirates). В сетевой инфраструктуре, смежной с упомянутой в отчете ESET, можно также проследить связь Zupdax с Albaniiutas (RemShell) и другими зловредами, используемыми TA428. Все это позволяет нам заключить, что две эти группировки могут объединять усилия и делиться инструментами, сетевыми ресурсами и доступом к зараженным системам.

На схеме ниже представлены связи Space Pirates с атакованными организациями, известными APT-группировками, семействами ВПО и фрагментами сетевой инфраструктуры.

Смотреть схему в хорошем качестве.

Анализ MyKLoadClient

Интересной находкой для нас стал бэкдор MyKLoadClient — с его помощью Space Pirates атаковала компании и в России, и в Китае. Группировка тщательно выбирала жертвы и распространяла вредонос посредством целевого фишинга.

Анализ обнаруженных нами экземпляров ВПО с MyKLoadClient позволил нам выделить две схемы его исполнения и проследить явную связь между целями атакующих и выбором той или иной схемы. Если исходить из дат модификации и компиляции файлов, которые, однако, могли быть специально подменены злоумышленниками, то первую схему применяли в атаках на российские компании в 2018-2019 годах. Она опирается на использование SFX-архивов в качестве дропперов, применяет технику DLL Side-Loading и использует вспомогательную библиотеку-лончер AntiVirusLoader.dll. Ниже рассмотрим один из экземпляров ВПО с этой схемой исполнения, который мы обнаружили.

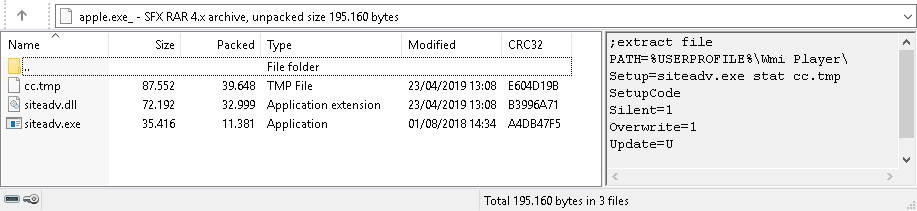

Файл с именем Петербургский международный экономический форум (ПМЭФ)____2019.exe (d3a50abae9ab782b293d7e06c7cd518bbcec16df867f2bdcc106dec1e75dc80b) представляет собой SFX-архив, который извлекает документ-приманку 0417.doc и еще один SFX-архив с именем apple.exe. Файлы в архиве модифицированы в апреле 2019 года, а сам документ содержит текст с реальным описанием ПМЭФ.

Второй SFX-архив извлекает из себя три PE-файла: легитимный siteadv.exe, лончер siteadv.dll и библиотеку с полезной нагрузкой cc.tmp.

Отметим, что в исследованных экземплярах с первой схемой исполнения не всегда есть приманка. Однако во всех случаях применяется подобный SFX-архив, содержащий файлы с теми же именами и назначением.

Исполняемый EXE-файл подписан McAfee, Inc. и является компонентом установщика McAfee SiteAdvisor. При запуске он загружает библиотеку siteadv.dll, которая отвечает за установку и запуск полезной нагрузки. В ресурсах лончера есть конфигурация, зашифрованная RC4 с ключом TDILocker и содержащая необходимые пути, имена ключей реестра и флаги.

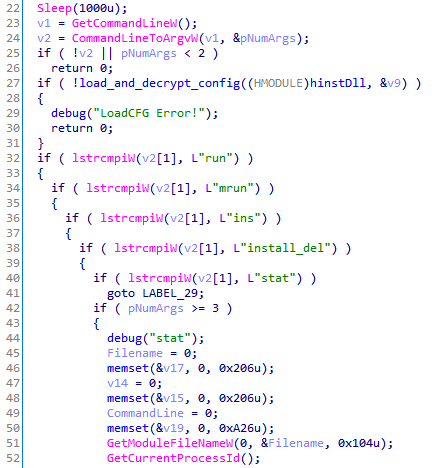

У лончера есть несколько команд, которые передаются через аргументы командной строки. Они отвечают за одну из стадий исполнения:

Помимо основной экспортируемой функции main, которая вызывается легитимным siteadv.exe, в siteadv.dll присутствует неиспользуемый экспорт buc_uninstallinterface, отвечающий за обход UAC с использованием компонента IARPUninstallStringLauncher.

Имя экспортируемой библиотеки лончера — AntiVirusLoader.dll. В некоторых ее экземплярах можно встретить PDB-путь:

D:\Leee\515远程文件\P1Rat_2017_07_28A\src\MyLoader_bypassKIS\snake\res\SiteAdv.pdb.

Полезная нагрузка cc.tmp — это бэкдор, реализованный в виде динамической библиотеки с внутренним именем client.dll. Она экспортирует функцию MyKLoad, которая является фактической точкой входа (функциональность бэкдора описана в полном отчете).

Вторую схему атакующие использовали в атаках 2020 года на китайские компании. Мы предполагаем, что злоумышленники обновили цепочку исполнения, чтобы уменьшить вероятность обнаружения вредоносной программы в более свежих атаках. Эта схема включает в себя только самописный дроппер, который передает управление полезной нагрузке напрямую, при этом закрепление в системе в коде не предусмотрено. С описанием этой схемы и особенностями бэкдора MyKLoadClient можно ознакомиться здесь.

Тестовый образец MyKLoadClient

Нам также удалось обнаружить тестовый вариант MyKLoadClient. Это приложение-дроппер, которое было создано не позднее 2018 года: b1d6ba4d995061a0011cb03cd821aaa79f0a45ba2647885171d473ca1a38c098.

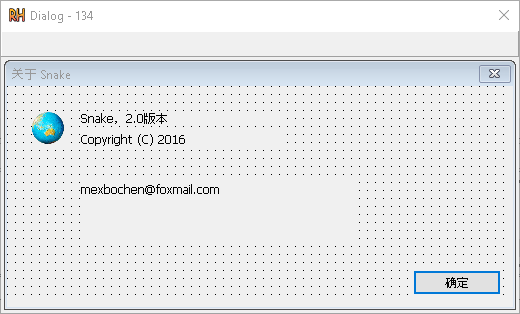

Интересно, что его, вероятнее всего, разработали на основе проекта старой доброй игры «Змейка». В частности, на это указывают следующие детали:

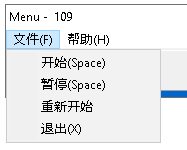

в начале своей работы приложение создает окно и использует в качестве его имени строку Snake;

присутствует код, предположительно, отвечающий за логику игры — в частности за генерацию случайных координат очередного куска пищи на поле 50×50 и сравнение их с позицией змейки;

приложение обрабатывает нажатия клавиши «Пробел» и клавиш управления курсором;

в ресурсах приложения есть меню с пунктами на китайском языке: «Старт», «Пауза», «Перезагрузка» и «Выход».

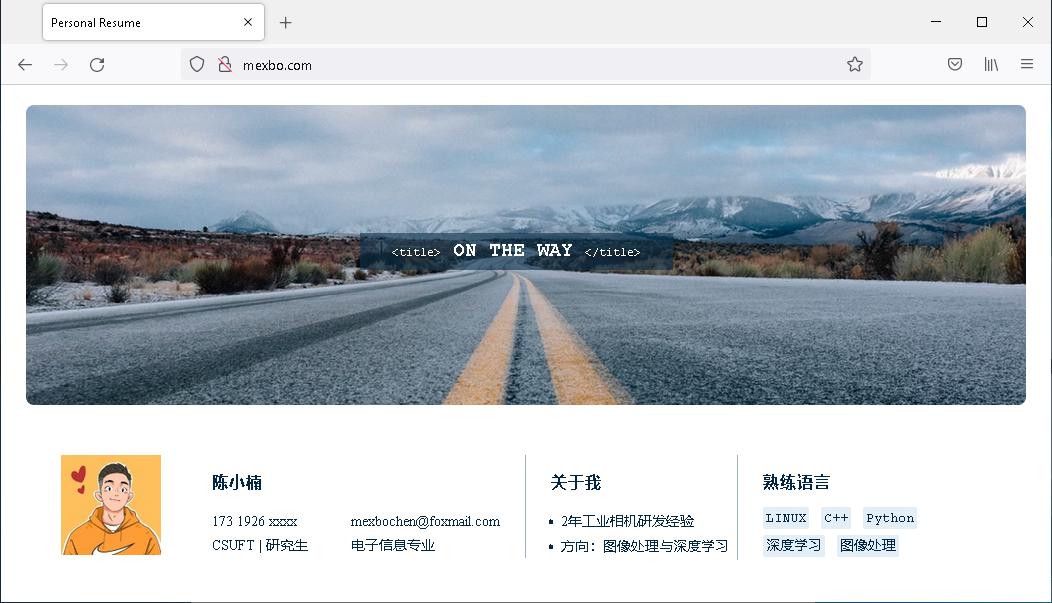

Помимо этого, среди ресурсов дроппера есть окно «О программе» (на китайском языке). Его содержание говорит о том, что это вторая версия игры Snake, созданная в 2016 году. Там же указан электронный адрес вероятного автора — mexbochen@foxmail.com.

Простой поиск адреса в Google позволяет нам найти персональную страницу владельца электронной почты. Это программист из Китая, который специализируется на задачах по обработке изображений.

Несмотря на то, что между приложением и владельцем электронной почты есть связь, мы не можем однозначно утверждать, что именно он — автор MyKLoadClient. Возможно, в какой-то промежуток времени проект игры «Змейка» находился в открытом доступе, и злоумышленники решили использовать его как основу для реализации дроппера.

Извлекаемые дроппером файлы содержатся в его ресурсах в открытом виде. Кроме того, ресурсы содержат зашифрованную конфигурацию, где записаны имена файлов — точно такая же конфигурация используется и в лончере. В момент записи файлов на диск их содержимое шифруется XOR с ключом 0x80, а затем файлы открываются повторно и расшифровываются. Дроппер содержит тот же набор компонентов, что и SFX-архивы (первая схема исполнения ВПО): легитимный компонент McAfee SiteAdvisor, DLL-лончер и библиотеку с полезной нагрузкой под именем Client.obj.

После извлечения дроппер формирует командную строку для запуска лончера с командой install (закрепление в реестре и запуск полезной нагрузки), но в дальнейшем не использует ее. Вероятно, это ошибка: в коде присутствует отладочное сообщение «CreateProcess success!», но функция CreateProcess не вызывается.

Лончер тестового образца отличается наличием реализации команды mrun: это вариация команды run, отвечающей за запуск экспортируемой из DLL функции с полезной нагрузкой. В отличие от run, mrun предварительно расшифровывает библиотеку по алгоритму RC4 с ключом GoogleMailData, а для ее исполнения использует рефлективную загрузку.

Как мы уже отмечали, Space Pirates обладает внушительным арсеналом вредоносного ПО и инструментов. В таблице ниже мы представили краткую информацию о каждой утилите и дали ссылку на место в полном отчете, где о них можно узнать больше технических подробностей.

Название | Описание | Узнать больше |

Zupdax | Бэкдор, основные возможности которого сводятся к исполнению дополнительного кода, который он может получить от контрольного сервера. В начале своей работы собирает и отправляет на C2 информацию о системе, включая имя компьютера, имя пользователя, версию ОС, информацию об объеме дисков, оперативной памяти и процессоре, а также IP- и MAC-адреса сетевого адаптера. Мы обнаружили кодовую связь этого вредоносного ПО с бэкдором Redsip, который использовался злоумышленниками с 2010 года в серии атак Night Dragon. Также нам удалось выявить сетевые пересечения этого ВПО с бэкдором FF-RAT (был описан в 2017 году специалистами BlackBerry) и инфраструктурами групп Bronze Union (LuckyMouse, APT27) и TA428. | |

Downloader.Climax.A | Загрузчик, который отличается использованием частей исходного кода буткита Rovnix. | |

Downloader.Climax.B | Загрузчик, который для своего исполнения может использовать уязвимости в Microsoft Equation Editor. Код этого загрузчика полностью отличается от Downloader.Climax.A, но при этом можно выделить следующее сходство: для соединения с C2 оба загрузчика используют TCP, а получаемая полезная нагрузка в обоих случаях распаковывается с помощью алгоритма LZW. | |

RtlShare | Полезная нагрузка этого ВПО основана на публично доступном коде бэкдора PcShare. Вместе с тем зловред имеет специфическую цепочку исполнения, состоящую из трех DLL, полный код которых отсутствует в открытых источниках. | |

PlugX | Модификация хорошо известного бэкдора, имеющая версию 0x20161127. Отличается, в частности, использованием уникальной сигнатуры и нестандартным размером конфигурации. | |

BH_A006 | Бэкдор, основанный на коде трояна Gh0st. Интересен нетривиальной схемой исполнения, состоящей из нескольких стадий, содержащих распаковку, дешифрование и обфусцированный код. Имеет аналогичные ВПО 9002 RAT вспомогательные шеллкоды для распаковки и релокации, а также процедуру загрузки WinAPI-функций. | |

Deed RAT | Неизвестный ранее модульный бэкдор, имеющий гибкую систему плагинов и реализующий нестандартные техники. Одна из его интересных особенностей — псевдослучайная генерация различного рода строк — ключей реестра, имен мьютексов и каналов (pipes), аргументов командной строки. |

Больше отчетов PT Expert Security Center, посвященных актуальным киберугрозам, новым образцам ВПО, активности APT-группировок, техникам и инструментам хакеров, читайте в нашем блоге.