Наша площадка стала первым федеральным оператором электронных торгов, внедрившим новую технологию облачной электронной подписи. Если обычная ЭП вызывала кучу вопросов, то эта услуга, с одной стороны, пока ещё больше непонятна бизнесу, а с другой — всё стало сильно проще.

— Что это такое?

Раньше была бумажная подпись на документе. Она не очень удобна, не очень безопасна и требует физического наличия бумаги. Потом появилась флешка с сертификатом и обвесом вокруг (вплоть до антивируса). Её сначала назвали ЭЦП — электронная цифровая подпись. Потом она стала просто ЭП. Теперь эту флешку положили в облако, и она стала ОЭП.

— Как работает ОЭП?

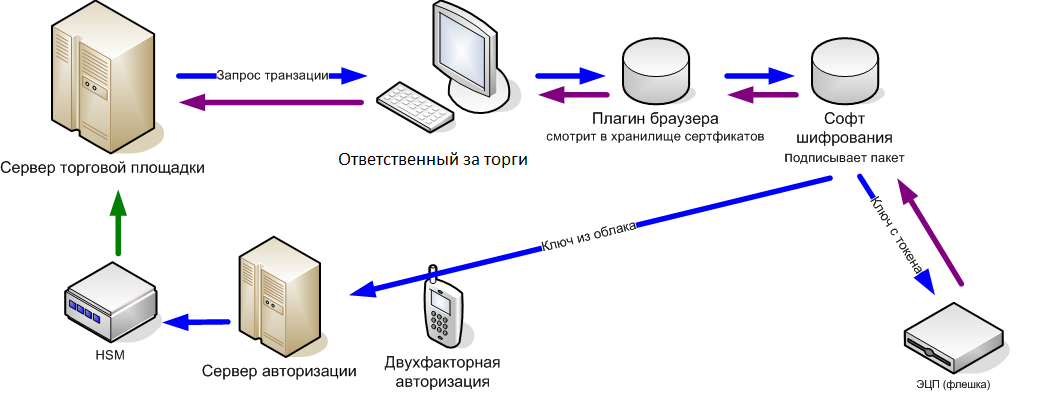

Предположим, вы подаёте свое предложение на тендер. Раньше, чтобы подписать документ, надо было поставить плагин для браузера, который умел связываться с софтом на локальном компьютере пользователя. Этот софт обращался к софту на флешке, софт на флешке выдавал ключ, этим ключом подписывалась транзакция и передавалась в готовом виде в плагин в браузер. Теперь мы вынимаем из этой цепочки флешку: софт обращается в облачное хранилище по шифрованному туннелю.

— А можно без софта на локальной машине?

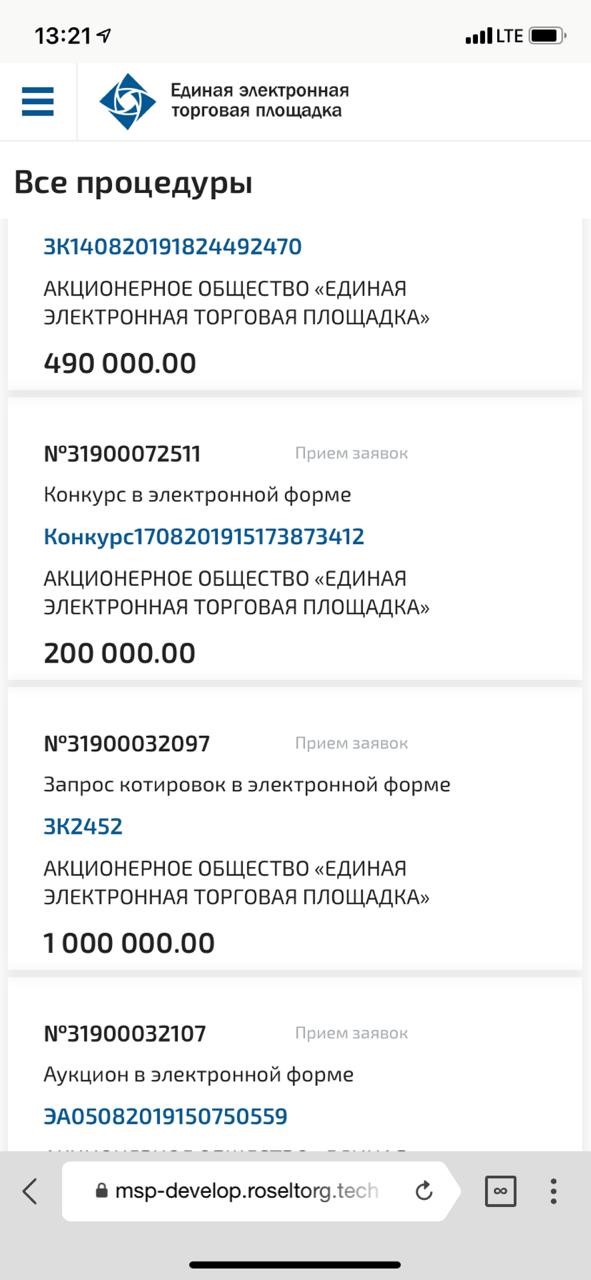

Да, если на площадке есть промежуточный сервер, который фактически проксирует запросы и представляется этим самым локальным компьютером, то всё можно сделать из любого браузера. Но это требует переработки бэкенда площадки (в нашем случае мы сделали отдельный сервер для проведения торгов с мобильных телефонов). Если этот путь не работает — выбирается стандартный. Предполагается, что в будущем этот вариант будет наиболее распространённым. Как пример одной из подобных реализаций — площадка МСП «Росэлторг» (Закупки среди субъектов малого и среднего предпринимательства).

— ОЭП и ЭП — это одно и то же, но лежит в разных местах, так?

У подписей общее ядро с сертификатом и защитой. Функционально это одно и то же, просто меняется метод внутреннего API для шифрования транзакции. Один метод берёт ключ из локального устройства, другой — с удалённого.

— Погодите, но ведь всё равно нужна авторизация?

Да. Но теперь она двухфакторная и без привязки к устройству. Обычная схема: установить приложение на телефон или плагин браузера на десктоп, затем ввести логин и пароль для начала работы, потом при совершении транзакции — отправляемый с сервера авторизации ПИН-код. То есть, чтобы подписать документ за вас, нужно будет украсть пароль + логин и перехватить SMS или push-уведомление с кодом.

— В чём тогда профит?

— Где хранится сертификат на стороне удостоверяющего центра?

Есть специальная железка, называется HSM (hardware security module). Технически, это хранилище, разбитое на закрытые ячейки без возможности массового доступа ко всем сразу.

Несколько упрощая: вы авторизуетесь, создаёте транзакцию, она отправляется в HSM подписываться, оттуда на выходе — защищённый объект. Закрытый ключ наружу не выдаётся.

То есть HSM выступает в роли третьей стороны, вроде нотариуса, подтверждающей в сделке, что вы — это вы. Точнее, что вы имеете право подписывать документ.

В каждом удостоверяющем центре свой HSM.

Каждое решение лицензируется ФСБ. Железка снабжена большим количеством уровней безопасности, в частности, датчиками антивзлома. Терминал физически встроен в сам сервер, никаких внешних подключений для управления не поддерживается, веб-интерфейса нет. Нужно что-то настроить — свитер, машзал, большой железный ящик с маленьким LCD-экраном.

— Как с обратной совместимостью?

Опять же, упрощая, новые версии ПО для работы с ЭП теперь умеют делать что-то вроде эмуляции этой самой флешки для всего старого софта. То есть не важно, что вы используете: токен на физическом носителе или доступ к HSM. Обновлённый софт подпишет всё, как в старые добрые времена.

— Как выглядит первое подключение?

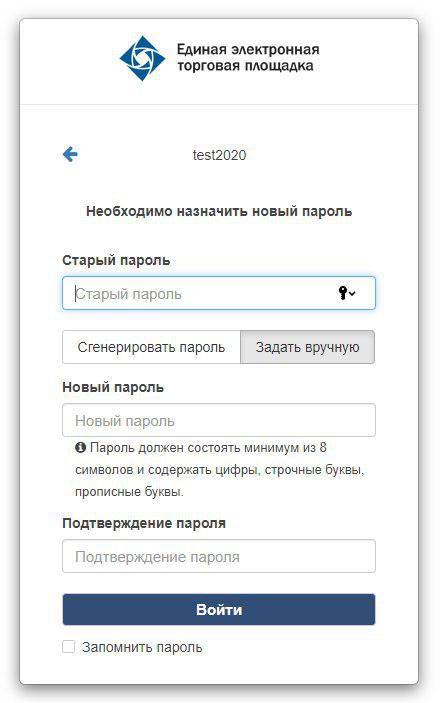

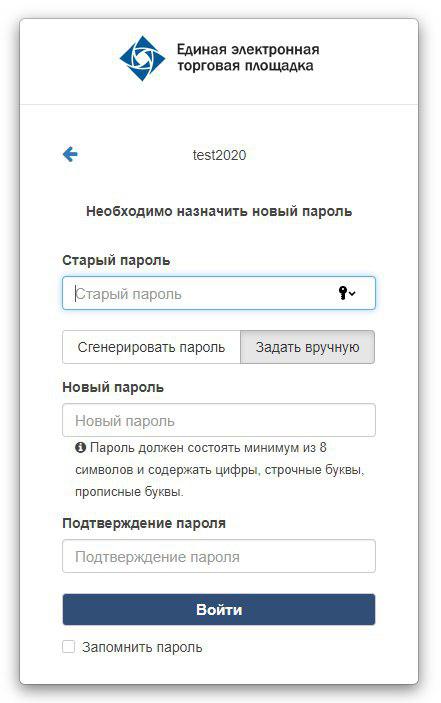

При настройке на устройстве конечного пользователя указываются два адреса DSS-сервера. Это, собственно, вся настройка и есть. После этого нужно будет авторизоваться на сервере. Пользователь вводит уникальный логин и пароль, которые выдаются ему в удостоверяющем центре. После ввода логина и пароля нужно пройти двухфакторную авторизацию. Обычно пользователь сканирует выданный ему QR-код и устанавливает приложение. Это одно общее приложение вендора подписей, которое кастомизируется под конкретный удостоверяющий центр. Сканируется второй код со ссылкой на свою ячейку в HSM. Отправляется ПИН-код на конкретную транзакцию на телефон абонента, он его использует и подтверждает себя. После этого нужно сменить пароль доступа.

Следующие транзакции могут быть проще: ПИН отправляется push-уведомлением. Предполагается, что если телефон защищён FaceID или распознаванием отпечатка пальца, то этого второго фактора (в сочетании с вводом логина и пароля) достаточно.

Если телефон утерян, нужно проходить процедуру с QR-кодами заново.

Заблокированный телефон без ПИНа бесполезен.

ПИН без пароля-логина бесполезен.

Если вы потеряли разблокированный телефон с фотографией логина и пароля, записанных на бумажке (реальный случай в нашем УЦ), то можно запросить блокировку доступа до выяснения.

— Как получить конверт с доступами к ОЭП?

Простой случай: заявитель (гендиректор юрлица) приходит лично с паспортом в удостоверяющий центр и получает конверт.

Сложный случай: приходит сотрудник с заверенной доверенностью, соответствующей требованиям 63-ФЗ (Об электронной подписи) и требованиям службы безопасности удостоверяющего центра.

— Это уже массовое явление?

Да. За первый месяц работы УЦ «ЕЭТП» было выпущено около тысячи сертификатов по новой технологии ОЭП. Около 70 % пользователей, оформивших электронные подписи, — это юридические лица, ещё 23 % — ИП. Более 60 % пользователей новой услуги — компании из Москвы. Есть сертификаты и в Санкт-Петербурге, Новосибирске, Хабаровске, Ростове-на-Дону.

— Что это такое?

Раньше была бумажная подпись на документе. Она не очень удобна, не очень безопасна и требует физического наличия бумаги. Потом появилась флешка с сертификатом и обвесом вокруг (вплоть до антивируса). Её сначала назвали ЭЦП — электронная цифровая подпись. Потом она стала просто ЭП. Теперь эту флешку положили в облако, и она стала ОЭП.

— Как работает ОЭП?

Предположим, вы подаёте свое предложение на тендер. Раньше, чтобы подписать документ, надо было поставить плагин для браузера, который умел связываться с софтом на локальном компьютере пользователя. Этот софт обращался к софту на флешке, софт на флешке выдавал ключ, этим ключом подписывалась транзакция и передавалась в готовом виде в плагин в браузер. Теперь мы вынимаем из этой цепочки флешку: софт обращается в облачное хранилище по шифрованному туннелю.

— А можно без софта на локальной машине?

Да, если на площадке есть промежуточный сервер, который фактически проксирует запросы и представляется этим самым локальным компьютером, то всё можно сделать из любого браузера. Но это требует переработки бэкенда площадки (в нашем случае мы сделали отдельный сервер для проведения торгов с мобильных телефонов). Если этот путь не работает — выбирается стандартный. Предполагается, что в будущем этот вариант будет наиболее распространённым. Как пример одной из подобных реализаций — площадка МСП «Росэлторг» (Закупки среди субъектов малого и среднего предпринимательства).

— ОЭП и ЭП — это одно и то же, но лежит в разных местах, так?

У подписей общее ядро с сертификатом и защитой. Функционально это одно и то же, просто меняется метод внутреннего API для шифрования транзакции. Один метод берёт ключ из локального устройства, другой — с удалённого.

— Погодите, но ведь всё равно нужна авторизация?

Да. Но теперь она двухфакторная и без привязки к устройству. Обычная схема: установить приложение на телефон или плагин браузера на десктоп, затем ввести логин и пароль для начала работы, потом при совершении транзакции — отправляемый с сервера авторизации ПИН-код. То есть, чтобы подписать документ за вас, нужно будет украсть пароль + логин и перехватить SMS или push-уведомление с кодом.

— В чём тогда профит?

- Если вы потеряете флешку, то надо получать новый ключ. В случае с ОЭП — достаточно поменять пароль к подписи.

- Нет привязки к рабочему месту: раньше ЭП ставилась на один конкретный компьютер.

- Нет привязки к браузеру: раньше это был IE. Что вызывало ряд проблем ещё на уровне выбора ОС: Linux-админы обходили это, а вот на Mac-устройствах было сложнее.

- Нет привязки к географии: авторизация работает из любой страны (в силу особенностей защиты ЭП на флешках часто работали только в российских сетях).

- Предполагается, что всё стало безопаснее из-за двухфакторной идентификации по умолчанию без возможности «упростить себе жизнь».

- Уничтожение флешки с подписью не ставит под угрозу текущие сделки.

- В целом всё это более правильно, особенно из-за возможности быстро подписывать с мобильных телефонов.

— Где хранится сертификат на стороне удостоверяющего центра?

Есть специальная железка, называется HSM (hardware security module). Технически, это хранилище, разбитое на закрытые ячейки без возможности массового доступа ко всем сразу.

Несколько упрощая: вы авторизуетесь, создаёте транзакцию, она отправляется в HSM подписываться, оттуда на выходе — защищённый объект. Закрытый ключ наружу не выдаётся.

То есть HSM выступает в роли третьей стороны, вроде нотариуса, подтверждающей в сделке, что вы — это вы. Точнее, что вы имеете право подписывать документ.

В каждом удостоверяющем центре свой HSM.

Каждое решение лицензируется ФСБ. Железка снабжена большим количеством уровней безопасности, в частности, датчиками антивзлома. Терминал физически встроен в сам сервер, никаких внешних подключений для управления не поддерживается, веб-интерфейса нет. Нужно что-то настроить — свитер, машзал, большой железный ящик с маленьким LCD-экраном.

— Как с обратной совместимостью?

Опять же, упрощая, новые версии ПО для работы с ЭП теперь умеют делать что-то вроде эмуляции этой самой флешки для всего старого софта. То есть не важно, что вы используете: токен на физическом носителе или доступ к HSM. Обновлённый софт подпишет всё, как в старые добрые времена.

— Как выглядит первое подключение?

При настройке на устройстве конечного пользователя указываются два адреса DSS-сервера. Это, собственно, вся настройка и есть. После этого нужно будет авторизоваться на сервере. Пользователь вводит уникальный логин и пароль, которые выдаются ему в удостоверяющем центре. После ввода логина и пароля нужно пройти двухфакторную авторизацию. Обычно пользователь сканирует выданный ему QR-код и устанавливает приложение. Это одно общее приложение вендора подписей, которое кастомизируется под конкретный удостоверяющий центр. Сканируется второй код со ссылкой на свою ячейку в HSM. Отправляется ПИН-код на конкретную транзакцию на телефон абонента, он его использует и подтверждает себя. После этого нужно сменить пароль доступа.

Следующие транзакции могут быть проще: ПИН отправляется push-уведомлением. Предполагается, что если телефон защищён FaceID или распознаванием отпечатка пальца, то этого второго фактора (в сочетании с вводом логина и пароля) достаточно.

Если телефон утерян, нужно проходить процедуру с QR-кодами заново.

Заблокированный телефон без ПИНа бесполезен.

ПИН без пароля-логина бесполезен.

Если вы потеряли разблокированный телефон с фотографией логина и пароля, записанных на бумажке (реальный случай в нашем УЦ), то можно запросить блокировку доступа до выяснения.

— Как получить конверт с доступами к ОЭП?

Простой случай: заявитель (гендиректор юрлица) приходит лично с паспортом в удостоверяющий центр и получает конверт.

Сложный случай: приходит сотрудник с заверенной доверенностью, соответствующей требованиям 63-ФЗ (Об электронной подписи) и требованиям службы безопасности удостоверяющего центра.

— Это уже массовое явление?

Да. За первый месяц работы УЦ «ЕЭТП» было выпущено около тысячи сертификатов по новой технологии ОЭП. Около 70 % пользователей, оформивших электронные подписи, — это юридические лица, ещё 23 % — ИП. Более 60 % пользователей новой услуги — компании из Москвы. Есть сертификаты и в Санкт-Петербурге, Новосибирске, Хабаровске, Ростове-на-Дону.