Комментарии 54

Скидка на виртуальные сервера?

Статья же в том числе про них.

Статья же в том числе про них.

+4

На слове «постдок» закрыл эту статью, и открыл оригинал.

+3

то чувство, когда хочется пропиариться на волне, но нового написать уже нечего.

+38

ARM также заявила, что работает, вместе с AMD и Intel, над соответствующими патчами.

Я всегда думал, что ARM это архитектура процессоров… В оригинале хотя бы указывается полное название — ARM Holdings

+4

Лучше бы он помог Microsoft правильно патчи писать. :)

tproger.ru/news/microsoft-paused-meltdown-and-spectre-updates-for-amd

tproger.ru/news/microsoft-paused-meltdown-and-spectre-updates-for-amd

0

Согласно источнику, лучше бы он помог AMD предоставлять соответствующую документацию к чипам.

After investigating, Microsoft determined that some AMD chipsets do not conform to the documentation previously provided to Microsoft to develop the Windows operating system mitigations to protect against the chipset vulnerabilities known as Spectre and Meltdown.

+3

Справедливости ради, независимо от корректности технической документации, работоспособность патча, изменяющего взаимодействие ОС с железом, надо было протестировать на всех поддерживаемых архитектурах перед тем, как его выпускать в продакшен. Благо, речь идёт не о мелком вендоре, а о Майкрософт. Их отдел Q&A вполне может это позволить.

+3

Непонятно только зачем патч для процессоров Интел ставится на систему с другими чипами.

+1

Простите за офтопик, для Windows 7 уже выкатили патчи, или только для 10?

0

KB4056898 for Windows 8.1

KB4056897 for Windows 7 SP1

KB4056897 for Windows 7 SP1

+1

Спасибо. Вот бы МС писала что там конкретно. А то «Обновления системы безопасности для графического компонента Microsoft, Windows Graphics, ядра Windows и сервера Windows SMB» не слишком информативно.

0

Это кумулятивные апдейты на самом деле.

Обратите внимание, кстати, там есть проверка наличия поддерживаемого антивируса, так что если апдейты не встают, то либо антивирус не поддерживается и поломает систему после установки обновления, либо антивирус поддерживается, но почему-то не сделал запись в реестр, либо у вас его нет и надо делать запись руками.

Обратите внимание, кстати, там есть проверка наличия поддерживаемого антивируса, так что если апдейты не встают, то либо антивирус не поддерживается и поломает систему после установки обновления, либо антивирус поддерживается, но почему-то не сделал запись в реестр, либо у вас его нет и надо делать запись руками.

0

Security updates to Windows SMB Server, Windows Kernel, Windows Datacenter Networking, and Windows Graphics.

+1

Как вы думаете, что изменится в мире информационных технологий после раскрытия уязвимостей Meltdown и Spectre?

Мне вот другой вопрос интересует — сколько процентов серверных систем в мире были обновлены (на уровне ПО) с целью закрытия уязвимостей в процессорах. С учетом того, что

— по итогам пиара Wanna Cry — патчи от той уязвимости до сих пор все не поставили.

— в случае установки патчей на серверные системы обещают снижение производительности

Собственно почему я в скепсисе. Поскольку по идее патчи влияют на производительность, то по идее к вендорам должны идти вопросы о том, не изменились ли системные требования для мощных конфигураций. Так вот — не вижу я их в значимых количествах

0

Мне вот другой вопрос интересует — сколько процентов серверных систем в мире были обновлены (на уровне ПО) с целью закрытия уязвимостей в процессорах. С учетом того, чтоwww.epicgames.com/fortnite/forums/news/announcements/132642-epic-services-stability-update

— по итогам пиара Wanna Cry — патчи от той уязвимости до сих пор все не поставили.

— в случае установки патчей на серверные системы обещают снижение производительности

Даниэл Грасс

www.youtube.com/watch?v=cAWmNp3Ukqk

0

«Скидка на виртуальные сервера» это тролинг? ))

По сути, ребята (из Граца) проделали огромную работу.

По сути, ребята (из Граца) проделали огромную работу.

0

Если выполнить вредоносный код он и так и так получит то что нужно. Для меня как для десктоп юзера ситуация не сильно изменилась, для разработчиков антивирусов да теперь будет сложнее или невозможно определить вирусы.

-1

Всё хуже, там даже джава скрипт на вебсайте сможет читать память.

+2

Что значит сможет? если проблема уже есть сейчас давайте пример, имхо это ложь, так как как у браузерного js просто нету таких прав, то есть он не может никакую память читать вручную.

-4

В том то и дело, что даже без непривелигированный юзер может читать защищённую область памяти. www.tomshardware.com/news/meltdown-spectre-exploit-browser-javascript,36221.html

+4

Опять 25. Вся суть дыры в том, что можно читать защищенную память, наплевав на все права.

+1

Это понятно, но у браузера нету прав вообще вручную читать память, любую даже свою.

0

НЛО прилетело и опубликовало эту надпись здесь

это не «вручную читать память» это использовать апи js движка

+1

НЛО прилетело и опубликовало эту надпись здесь

Ну честно, я тоже в упор не могу понять, как можно на практике реализовать эту атаку на JS-движке? Каким образом, например, я могу заставить блок спекулятивного выполнения залезть в чужие страницы памяти из JS? Чтением несуществующего элемента массива? Нет, не могу. Это же не С++, тут все типы данных управляемые. Движок JS сам перед обращением к памяти проверит, не выходит ли индекс за границы массива, и в случае чего пошлёт скрипт лесом.

0

.

0

Mozilla выпустила апдейт Firefox и в нем эти уязвимости как утверждают не эксплуатируются.

0

Не сможет. Я лично тот код запускал в Chrome и Firefox, причём не самых новых версий. Выводился только 0 на консоль всё время. Так что или это не на всех процессорах работает (у меня не 64-битная ОС), или это вообще фейк. Просьба подтвердить хоть кому-нибудь, что тот код реально что-то выводит кроме нуля, у кого получилось его заставить работать у себя :)

0

НЛО прилетело и опубликовало эту надпись здесь

react-etc.net/entry/exploiting-speculative-execution-meltdown-spectre-via-javascript

react-etc.net/page/meltdown-spectre-javascript-exploit-example

Исполнять нужно в консоли. Но я не очень понимаю, честно говоря, почему там именно XOR-ом получается результат (а во втором листинге и вовсе через побитное И), и говорит ли возвращённый ноль о том, что эксплойт не работает, или просто о том, что в этой области памяти у меня нули, ибо она ничем у меня не занята на 80 процентов и более.

react-etc.net/page/meltdown-spectre-javascript-exploit-example

Исполнять нужно в консоли. Но я не очень понимаю, честно говоря, почему там именно XOR-ом получается результат (а во втором листинге и вовсе через побитное И), и говорит ли возвращённый ноль о том, что эксплойт не работает, или просто о том, что в этой области памяти у меня нули, ибо она ничем у меня не занята на 80 процентов и более.

0

НЛО прилетело и опубликовало эту надпись здесь

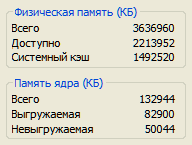

Диспетчер показывает, что у меня при открытом Хроме с парой вкладок доступно 1870828 из 3636960. И судя по быстродействию, своп не задействован (иначе слышно было бы работу винта). Это примерно половина памяти свободно, я верно читаю показания?

Цикл там как раз-таки есть. Я так понимаю, идея в том, что после окончания цикла i будет равно трём, и процессор закэширует данные по индексу 3 (хотя не имеет права). Но судя по тому, что в итоге получается ноль, у меня большие сомнения, что с JS то работает вообще.

Цикл там как раз-таки есть. Я так понимаю, идея в том, что после окончания цикла i будет равно трём, и процессор закэширует данные по индексу 3 (хотя не имеет права). Но судя по тому, что в итоге получается ноль, у меня большие сомнения, что с JS то работает вообще.

0

Объясните как будут эксплуатировать эти уязвимости. А то я во всех статьях вижу панику, а конструктива не вижу.

+1

С помощью низкоуровневых комманд, эксплоита пока нет (публичного), но некоторые уже пытаются https://github.com/paboldin/meltdown-exploit

0

А не могла ли это быть умышленная закладка? Просто ее нашли случайно.

0

Имеет место быть теория, что «дыра» проделана намеренно

0

По механизму работы на закладку не похоже, просто один из юзкейсов, который не продумали производители ЦП.

+1

Вряд ли. Похоже на эффект от независимых действий двух участников:

- чиподелов, которые пытаются поднять производительность процессоров в условиях невозможности увеличения частоты, отсюда гигантский кэш и спекулятивное выполнение инструкций;

- разработчиков операционных систем, которые не слишком желают возиться с «излишествами» навроде микроядерной архитектуры.

0

Слушайте, но это же не «дыра», а особенность работы железа. И эксплуатация этой «особенности» совсем не проста — первые публикации о «прозвонке» процессорного кэша попадались мне еще лет 5-6 назад…

+1

Крис Касперский писал об уязвимости процессоров Intel ещё в 2008 году и утверждал что уязвимость можно эксплуатировать через javascript в браузере. Пруфов, правда, он так и не предоставил.

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Как исследователь взломал собственный компьютер и убедился в реальности самой серьёзной в истории уязвимости процессоров