Охотникам за киберугрозами удалось заглянуть на «кухню» группировки хакеров индийского происхождения под названием Patchwork, где они готовят свою новую кампанию, начавшуюся в конце ноября 2021. Целью кампании стали правительственные структуры Пакистана и отдельные лица, специализирующиеся на молекулярных исследованиях и биологических науках.

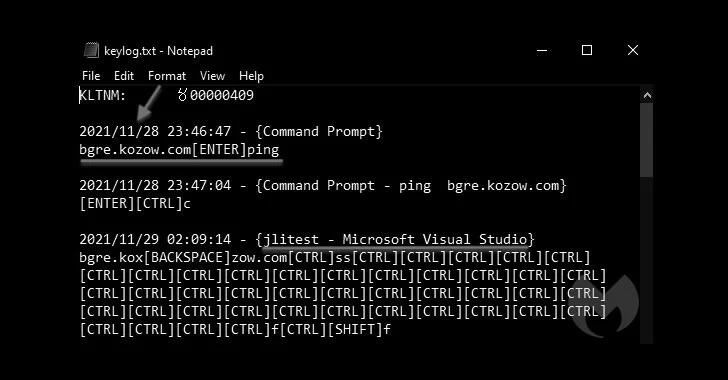

«По иронии судьбы собрать всю эту информацию мы смогли благодаря тому, что злоумышленники заразили сами себя собственным же трояном, что привело к перехвату нажатий клавиш и съемке скриншотов их компьютера и виртуальных машин», — сообщила команда из Malwarebytes в пятницу.

Из реально же попавшихся на уловку хакеров жертв наиболее крупными стали:

- Министерство обороны Пакистана;

- Национальный университет обороны, Исламабад;

- Кафедра биологических наук университета UVAS, Лахор, Пакистан;

- Международный центр химических и биологических наук при университете Карачи;

- Кафедра молекулярной медицины университета SHU

Насколько известно, Patchwork APT работает еще с 2015 года и в более широких кругах сообщества информационной безопасности также засветилась под псевдонимами Dropping Elephant, Chinastrats (Kaspersky), Quilted Tiger (CrowdStrike), Monsoon (Forcepoint), Zinc Emerson, TG-4410 (SecureWorks) и APT-C-09 (Qihoo 360).

Эта шпионская группировка прославилась своими кампаниями адресного фишинга, нацеленными на дипломатические и правительственные агентства Пакистана, Китая, аналитические центры США, а также другие цели, расположенные на Индийском субконтиненте.

Что касается ее названия*, то в его основе лежит тот факт, что большая часть кода, на котором построено распространяемое хакерами вредоносное ПО, была перекопирована из разных публичных ресурсов сети.

*Patchwork – мешанина или нечто, собранное из множества компонентов, лоскутов.

«Используемый злоумышленниками код перекопирован из различных онлайн-форумов таким образом, что по структуре напоминает лоскутное одеяло». – подметили исследователи из уже закрывшегося стартапа по кибербезопасности Cymmetria еще в июле 2016 года.

В течение всех этих лет продолжающиеся операции хакеров заключались во внедрении и выполнении QuasarRAT совместно с имплантом BADNEWS, который выступает в качестве бэкдора, предоставляя атакующим полный контроль над машиной жертвы. В январе 2021 года группировка также была замечена за эксплуатацией уязвимости удаленного выполнения кода в Microsoft Office (CVE-2017-0261), посредством которой хакеры доставляли полезную нагрузку на целевые машины.

В последней кампании хакеры также не отличились оригинальностью и подлавливают потенциальных жертв RTF-документами, якобы от правительственных структур Пакистана, посредством которых в итоге развертывают новый вариант трояна BADNEWS под названием Ragnatela – «паучья сеть» на итальянском. Ragnatela позволяет операторам выполнять произвольные команды, перехватывать нажатие клавиш, делать скриншоты, скачивать файлы и загружать другие вредоносы.

Эти новые приманки, имитирующие обращение от Defence Officers Housing Authority (DHA) Пакистана, содержат эксплойт для Microsoft Equation Editor, активация которого компрометирует компьютер жертвы и выполняет полезную нагрузку Ragnatela.

Однако ввиду ошибки, допущенной в ходе OpSec-мероприятий, злоумышленники также заразили собственную машину разработки, что позволило Malwarebytes узнать кое-какие нюансы их тактики, включая использование на хосте двуязычной раскладки клавиатуры (английской/индийской), а также сокрытие IP посредством виртуальных машин и таких VPN-сервисов, как CyberGhost и VPN Secure.

«Несмотря на использование все тех же приманок и RAT группировка проявила заинтересованность в новых видах жертв, — подытожили в Malwarebytes. – Это первый раз, когда мы видим, что Patchwork нацелены на исследователей в области биологических наук».

Перевод новости BADNEWS! Patchwork APT Hackers Score Own Goal in Recent Malware Attacks