Облачный рынок несколько лет подряд демонстрирует высокие темпы роста. Организации мигрируют в виртуальную среду все больше пользовательских и корпоративных сервисов. В связи с этим важно в подробностях понимать, как облачные провайдеры обеспечивают информационную безопасность инфраструктуры. Расскажем, как это делаем мы в SberCloud.

Делегируйте осознанно

Можно долго говорить о том, что облако — настоящая история успеха в мире IT. Сегодня оно открывает быстрый доступ к инструментам для работы с высокопроизводительными приложениями, нейросетями и моделями машинного обучения, а также контейнерными кластерами. Однако в этой технологической нише еще есть куда развиваться, и процесс только набирает обороты.

Число компаний, «созревших» для перехода в облако, увеличивается с каждым годом, в то время как бизнес, уже знакомый с ним, продолжает мигрировать свои приложения и данные. Аналитики из IDC говорят, что рынок IaaS и PaaS будет расти на 30% ежегодно и к 2025-му его объем превысит $400 млрд.

Однако некоторые организации все еще не спешат переносить системы в облако и ссылаются на ряд распространенных опасений. Например, считают такой формат работы не в полной мере безопасным и беспокоятся о корпоративных данных. Бизнес можно понять — от технологичных решений действительно стоит ждать максимальной надежности и стабильной работы. Но, как показывает практика, чаще подводят как раз не они, а ошибки, возникающие в силу неэффективного разграничения ответственности между сервис-провайдерами и их клиентами.

Если в качестве примера взять ту же модель IaaS, то провайдер отвечает за безопасность дата-центра и сетевой доступ. Однако защита приложений и данных внутри периметра уже попадает в ведение заказчика, который может допускать ошибки при конфигурировании инфраструктуры. По статистике, именно этот фактор является причиной половины утечек, а в ближайшие четыре года цифра может вырасти до 99%.

Что важно, масштаб деятельности организации оказывает минимальное влияние на подобные риски — подвержены им как небольшие фирмы, так и крупный бизнес. Так в прошлом году сисадмин фармацевтической компании Pfizer ошибся при настройке сервера Elasticsearch и не защитил его паролем. В результате в сеть попала медицинская информация клиентов: имена и адреса, рецепты на препараты, расшифровки телефонных звонков.

С аналогичной ситуацией годом ранее столкнулся банк Capital One — в открытом доступе оказались данные кредитных карт 100 млн американцев. Подобных примеров множество, и все они лежат в области, где клиентам и провайдеру важно найти полное взаимопонимание и распределить между собой обязанности.

Первым шагом в этом направлении может стать подробный разбор вопросов, связанных с соглашением об уровне обслуживания (SLA), зонами ответственности сторон и предоставлением сервисов. Так клиенты смогут сформировать ожидания от работы с облачной платформой и разобраться, кому необходимо действовать при сбое и каких именно решений можно ожидать.

В то же время стоит сделать ставку на детальное обсуждение компетенций сторон. Например, перед реализацией нестандартных проектов компаниям лучше провести предварительные консультации с техническими специалистами провайдера. Они расскажут о тонкостях работы сервисов на стороне облака и возможностях для реализации в терминах своей платформы. Плюс — подскажут, как в этом контексте можно выстроить защиту того или иного приложения. В нашей практике достаточно часто возникает ситуация, когда сервисы «из коробки» не покрывают часть потребностей заказчика. Тогда мы, конечно же, прорабатываем варианты решения задачи по нетиповому сценарию.

Задумайтесь о компетенциях

Объем потенциальных рисков в том числе зависит и от наличия профильного опыта и знаний у тех, кто работает с облачными решениями на стороне компании-заказчика. Это момент, который организациям любого масштаба стоит учитывать на всех этапах взаимодействия с сервис-провайдером. Начинающие стартапы и малый бизнес могут не обладать всеми знаниями об угрозах и возможностями для устранения широкого спектра рисков. В то же время у них, скорее всего, не будет и ресурсов, чтобы нанимать или обучать собственных инженеров по информационной безопасности. Средние и крупные фирмы с ИТ-отделами и многолетним опытом поддержки инфраструктуры имеют более существенную экспертизу в этой области, но и они порой допускают ошибки.

Если мы говорим про IaaS, когда обновление приложений и корпоративного программного обеспечения лежит на плечах заказчика, то неэффективные действия специалистов — вроде обыкновенной медлительности и отсутствия актуальных знаний о происходящем в профильной области — гарантированно сформируют бреши в инфраструктуре. Зачастую даже организации из списка Fortune 100 тратят от одного до трех месяцев на закрытие известных уязвимостей используемого софта, что нередко приводит к серьезным последствиям. Так, в 2017 году хакеры украли персональные данные миллионов граждан США из бюро кредитных историй Equifax. Они воспользовались уязвимостью во фреймворке, патч для которой был выпущен за восемь недель до инцидента.

Уровень компетенций сотрудников на стороне клиента сказывается и на степени подверженности фишингу. Сегодня он становится причиной более 70% корпоративных утечек, и последствия проведенной таким образом атаки могут быть действительно масштабными. Еще в 2014 году хакеры взломали сервера студии Sony Pictures Entertainment, разослав сотрудникам письма с зараженными вирусом файлами. Злоумышленники похитили более 100 Тбайт данных — содержимое почты, информацию о зарплатах, даже копии невыпущенных фильмов. Из недавних кейсов — фишинговая атака на крупную криптовалютную биржу, когда были украдены логины и пароли шести тысяч пользователей. Аналитики ожидают, что число похожих инцидентов будет только расти.

В этом контексте облачные провайдеры выделяют все необходимые ресурсы для формирования штата из компетентных «безопасников». У нас в SberCloud команда разработки сервиса межсетевых экранов состоит из пяти человек, а антивирусными средствами занимаются четыре специалиста. В то время как у большинства заказчиков за эти (и другие) системы чаще всего отвечает один инженер.

Также специалисты облачных провайдеров работают с множеством компаний-клиентов, набирают опыт и нишевые компетенции, поэтому сталкиваются с более комплексными вопросами, чем среднестатистическая фирма, для которой ИТ и ИБ не являются профильной деятельностью. Более того, у сервис-провайдеров есть ресурсы для привлечения узкопрофильной экспертизы со стороны. Например, мы работаем с компанией, которая помогает нам анализировать и устранять инциденты информационной безопасности.

Таким образом, облачный поставщик закрывает максимальное количество рисков, чтобы защитить персональные данные клиентов и корпоративные приложения. Далее расскажем, как это делаем мы в SberCloud — обеспечиваем безопасность оборудования, разрабатываем защищенные сервисы и сертифицируем свою деятельность.

Как SberCloud защищает инфраструктуру

Можно сказать, что облачная инфраструктура состоит из нескольких уровней — например, аппаратного, сетевого, программного — с уникальными особенностями и категориями рисков. Для каждого из них мы реализуем свои механизмы защиты.

Ограничиваем доступ посторонних к «железу». Наше оборудование размещено в охраняемых дата-центрах Tier III. Этот сертификат характеризует отказоустойчивость и надежность инфраструктуры ЦОД. Территория таких предприятий огорожена, там действует контрольно-пропускной режим, дежурит охрана. Так, физический доступ к «железу» имеет крайне ограниченный круг доверенных лиц.

Защищаем периметр. Помимо физической охраны оборудования, провайдеры, конечно же, оберегают сетевой периметр инфраструктуры. Для этого используют сегментацию. У нас этот метод реализован на уровне облачной платформы и сетевом уровне — средствами VMware vCloud и VMware NSX соответственно.

Дополнительную безопасность инфраструктуры обеспечивают системы контроля целостности образов виртуальных машин и гипервизоров, а также инструменты защиты от DDoS-атак. В то же время за сбор и анализ событий, представляющих интерес с точки зрения ИБ, отвечают средства класса SIEM. Они помогают обнаружить нелегитимную деятельность в сети и вовремя принять меры.

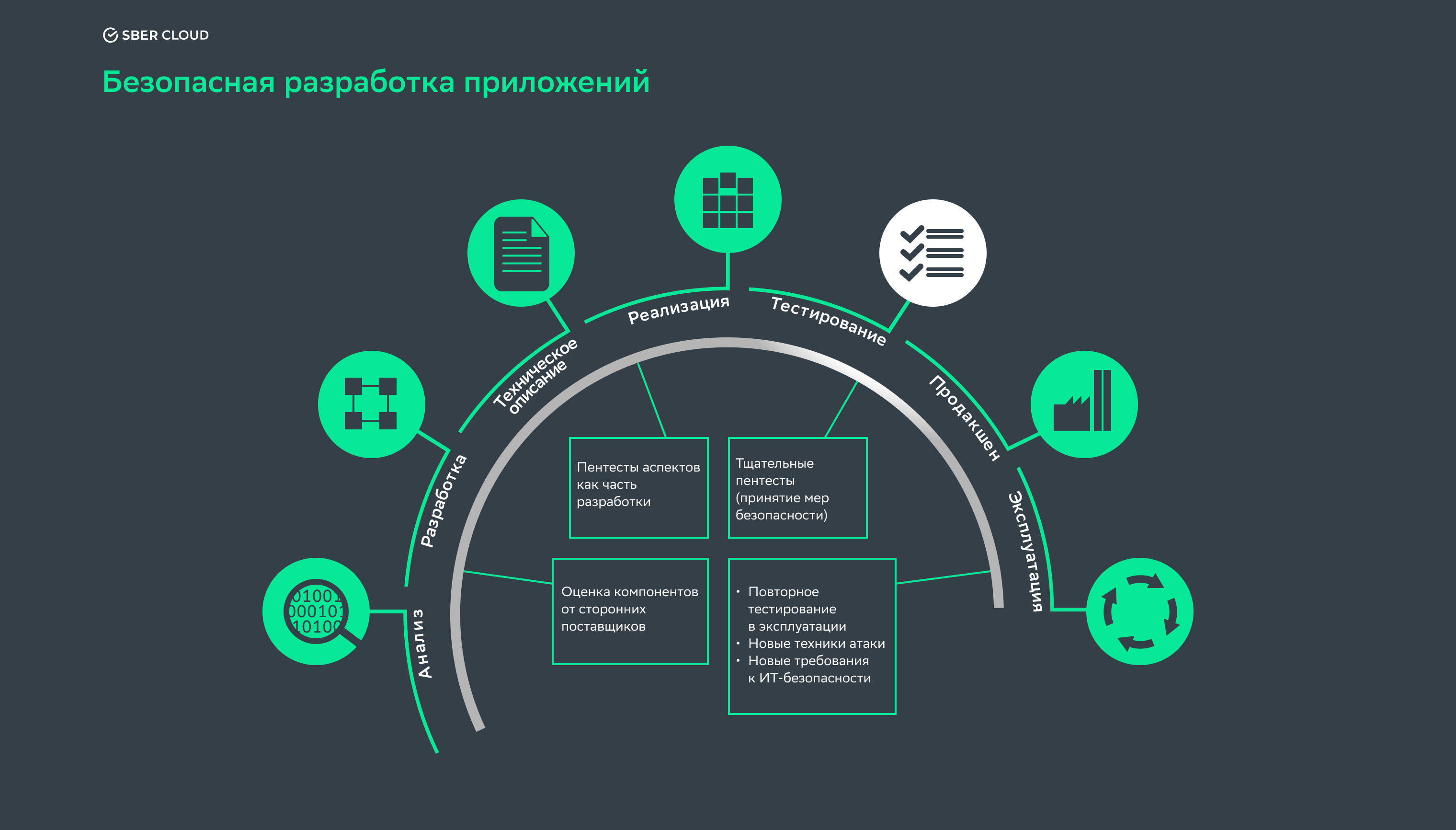

Разрабатываем безопасные приложения. Сетевые и физические периметры малоэффективны, если облачные сервисы не обладают должным уровнем защиты. При их разработке мы ориентируемся на лучшие ИБ-практики. Инженеры SberCloud используют безопасные принципы написания кода, а также инструменты SAST и DAST. Это статические и динамические анализаторы, которые помогают находить уязвимости в программах и решать проблемы аутентификации и конфигурации.

Разрабатываемые сервисы в обязательном порядке проходят пентесты. ИБ-специалисты моделируют действия хакеров, ищут уязвимости и демонстрируют гипотетические возможности злоумышленников. Такие «контролируемые взломы» проходят минимум раз в год с привлечением сторонней экспертизы.

Проходим сертификацию. Нашу инфраструктуру тестируют и во время сертификаций. Например, пентест — одно из обязательных требований PCI DSS. Также наша инфраструктура проходит регулярный аудит информационной безопасности по стандарту ISO/IEC 27001. Его основу составляют лучшие практики защиты приложений, сетей и других технологических решений. Аудиторы оценивают бизнес-процессы в разных подразделениях и составляют отчет, который анализируют другие независимые эксперты.

Еще у нас есть лицензии ФСТЭК и ФСБ на оказание услуг по защите информационных систем. Таким образом, наши клиенты автоматически выполняют требования в части инфраструктуры, установленные 152-ФЗ «О персональных данных». Для этого в SberCloud реализована многоуровневая защита информации, соответствующая требованиям законодательства. В частности, архитектура виртуализации зарезервирована (от гипервизора до систем хранения данных), установлена защита от вирусов, а за доступ к облаку отвечают сертифицированные регулятором средства защиты.

Оборона на уровне сервисов

Заборы на территории дата-центра, охрана и надежные сервисы защищают облачную инфраструктуру от атак извне. Однако у сервис-провайдера нет доступа к информационным системам, размещенным в облаке — за защиту собственных приложений и данных отвечает заказчик. Но это не значит, что клиенты остаются наедине с их проблемами. Например, мы предоставляем ИБ-консультации и предлагаем инструментарий для реализации модели zero-trust. Она требует, чтобы каждый пользователь (или устройство) подтверждал свою личность для получения доступа к ресурсам внутри или за пределами сети.

Мы также помогаем с микросегментацией сетей. Основу нашей облачной инфраструктуры составляет платформа NSX-T от VMware. Платформа работает с гетерогенными приложениями на виртуальных машинах, контейнерах или серверах bare metal. При этом NSX-T позволяет настроить межсетевой экран для каждого приложения. Так, клиенты могут контролировать трафик между виртуальными машинами и сервисами на уровне гипервизора.

Грамотная работа в этом направлении не только защищает серверы от вмешательства со стороны, но и повышает производительность. Если системы, между которыми происходит обмен трафиком, находятся на одном сервере, пакеты не покидают его пределы и обрабатываются максимально быстро. В то же время обмен данными между серверами происходит во внутренней высокопроизводительной сети облака, которая привносит лишь минимальные задержки в работу приложений. Такой подход помогает обойти узкие места при обработке трафика на уровне центрального сетевого устройства (network appliance). При микросегментации его ресурсы идут на обработку внешнего трафика (объем которого существенно меньше внутреннего), исключая «бутылочное горлышко».

Дополнительную защиту окружения обеспечивает пограничный маршрутизатор Edge Gateway. Он позволяет настраивать файрволы, NAT, DHCP, а также безопасные подключения через VPN. Все настройки реализованы в веб-интерфейсе портала VMware Cloud Director.

Можно сказать, что стандартный набор инструментов, которые предлагает облачный провайдер, и тонкая настройка политик безопасности позволяют реализовать подход zero trust firewalling. В этом случае трафик на периметре контролирует Edge Gateway, но каждая виртуальная машина имеет отдельный файрвол со своими политиками безопасности. Администраторы заказчика могут управлять ими независимо друг от друга — производить гранулярную настройку — или определять общие правила для всех серверов разом, чтобы быстрее добавлять новые виртуальные машины и гарантировать, что к ним будут применены необходимые политики безопасности.

Содействуем с контролем доступа. В рамках нашей облачной инфраструктуры клиенты могут подключить систему управления пользователями, ролями и политиками — Identity and Access Management (IAM). Она реализует 2FA, механизмы валидации токенов для аутентификации запросов и стандартные протоколы OIDC\SAML. Структура системы иерархическая, что позволяет настраивать ролевую модель на уровне департамента, команды или конкретной услуги, которую заказчик приобретает на облачной платформе. Так он может гибко управлять доступом к своим системам внутри компании.

Дополнительные возможности по разграничению доступа реализует SberCloud Key Manager. Это сервис для управления криптографическими ключами. С его помощью заказчики защищают конфиденциальную информацию в облаке. Система поддерживает алгоритмы шифрования AES-128, AES-192 и AES-256.

Предоставляем инструменты для мониторинга. Мы помогаем компаниям обеспечить круглосуточный мониторинг данных и оперативное реагирование на возможные инциденты, что также является важным фактором для защиты данных. В нашем портфолио есть мониторинг-сервисы, собирающие данные о развернутых виртуальных машинах и приложениях. Они предупреждают о возможных проблемах, связанных с производительностью, и выявляют подозрительную активность в сети.

Что еще предложит сервис-провайдер

Заказчики всегда могут запросить дополнительные сервисы у провайдера и расширить его зону ответственности в сфере ИБ. Такие сервисы можно разделить на несколько уровней защиты, продиктованных устройством облачной архитектуры.

Сетевая подсистема. Стандартные потребности по защите сетевого периметра клиенты закрывают системой Edge Gateway. Но при необходимости они могут приобрести более продвинутые инструменты — например, межсетевой экран нового поколения (NGFW). Это защитное ПО, способное работать как традиционный файрвол, но с дополнительными функциями: глубокой инспекцией трафика и системой обнаружения угроз. NGFW может проверять ссылки, которые получают сотрудники компании, и блокировать те, что ведут на вредоносные сайты.

Защиту сетевого периметра также может обеспечить решение Anti-DDoS+WAF. Система ищет серверы, домены и службы, к которым открыт доступ снаружи сети. В то же время она блокирует неавторизованные подключения и предупреждает об эксплойтах критических уязвимостей. В частности, Web Application Firewall предотвращает SQL-инъекции, межсайтовый скриптинг, удаленное выполнение кода и деятельность вредоносных поисковых ботов. Межсетевой экран уже использует компания HONOR (на другой нашей платформе — SberCloud.Advanced). Он защищает приложения, обрабатывающие большие данные — 400 Гбайт ежедневно.

В целом облачный провайдер может помочь не только с защитой сетевого подключения, но и его установлением. Наши заказчики могут воспользоваться технологией VPN site-to-site. В основе сервиса лежит open source решение strongSwan, реализующее набор протоколов IPsec.

Подсистемы хранения данных и вычислений. Одним из инструментов, отвечающих за безопасность данных, являются учётные записи операционных систем. В облаке есть механизмы, которые контролируют права каждого зарегистрированного в системе пользователя, обеспечивают авторизованный доступ к ОС и данным. В качестве дополнительного уровня защиты информации клиенты SberCloud могут подключить сервис резервного копирования данных на базе решений Veeam. В этом случае они получают доступ к порталу самообслуживания Self-Service Backup Portal. Там можно запускать резервное копирование, восстанавливать виртуальные машины и отдельные файлы гостевой ОС, а также просматривать статистику, связанную с этими процессами.

Еще один функциональный сервис, который связан с возможностями Veeam, — это Veeam Cloud Connect Replication. Он позволяет загрузить ВМ из копии в дата-центре сервис-провайдера и восстановить работу инфраструктуры при сбое.

Подсистемы управления. На этом уровне защиты клиенты облачных провайдеров могут подключить инструменты, которые будут собирать и анализировать события информационной безопасности. Например, мы своим клиентам предлагаем автоматическую систему мониторинга от центра киберзащиты. Она идентифицирует целенаправленные атаки на инфраструктуру и даже сложные угрозы, инструменты для реализации которых ранее не были известны. Команда специалистов анализирует возникающие инциденты безопасности на лету и пресекает деятельность злоумышленников до того, как они нанесут вред инфраструктуре.

Инженерные и консалтинговые услуги. В целом количество сервисов, направленных на повышение информационной безопасности в облаке, достаточно большое. На первый взгляд, заказчику может быть сложно разобраться во всем этом, однако мы не оставляем клиентов наедине с их проблемами. Наша техподдержка поможет с настройкой сервисов, проконсультирует по вопросам, связанным с инфраструктурой, составлением планов миграции и тестированием.

Одним из кейсов может быть проработка индивидуальной стратегии перехода в облако с рекомендациями по размещению интернет-сервисов и их защите. После миграции клиент может воспользоваться услугой «Администрирование». В этом случае мы возьмем на себя проектные работы по внедрению и настройке облака SberCloud и управление ИТ-инфраструктурой для запущенных сервисов.

Сервис-провайдер может взять на себя и другие задачи, связанные с информационной безопасностью. Главное — закрепить договоренности в формате SLA. Например, облачный поставщик может отвечать за обновление приложений и операционных систем клиента. Но тогда в соглашении об уровне услуг важно прописать, должен ли он тестировать приложения на совместимость, и если да, то каким образом.

В то же время облачный поставщик может разрешить клиентам подключать собственные инструменты безопасности — например, утилиты для шифрования или средства криптографической защиты канала (СКЗИ). Однако здесь стоит заметить, что установка подобных инструментов потребует согласования модели и технических параметров оборудования — количества занимаемых юнитов, габаритов, электропотребления, типов портов, которые будут использоваться для подключения к сети ЦОД. После подписания всех документов наши инженеры помогут смонтировать и настроить оборудование, а также настроят сеть для связи СКЗИ с системами в облаке.

Безопасность облачной инфраструктуры — одна из ключевых задач провайдера, поэтому мы стремимся развивать свои ИБ-инструменты, предлагать новую функциональность. Недавно мы запустили сервис управления ключами (KMS) в облаке VMware. В вопросах, связанных с реализацией нового инструментария, мы ориентируемся на запросы заказчиков. Специалисты техподдержки всегда готовы обсудить вопросы и пожелания — по телефону, в чате или на почте.

Больше материалов об облачной разработке: