Привет, Хабр!

24 и 25 августа в Москве в лофте GOELRO прошла четвертая международная конференция по практической кибербезопасности OFFZONE 2023. Вновь на одной площадке собралось мощное комьюнити безопасников и разработчиков, инженеров и исследователей, преподавателей и студентов из разных стран.

Если вкратце, конфа в очередной раз отличилась насыщенной программой. В нее вошли шесть треков докладов, один из них — CTF.Zone, здесь по традиции решались сложные таски от топовых авторов. Еще в программе были пять воркшопов, тату-зона для тех, кто приехал набить свежак или попробовать себя в роли мастера, и, конечно, активности, в том числе Game.Zone, а также квесты и конкурсы на стендах партнеров.

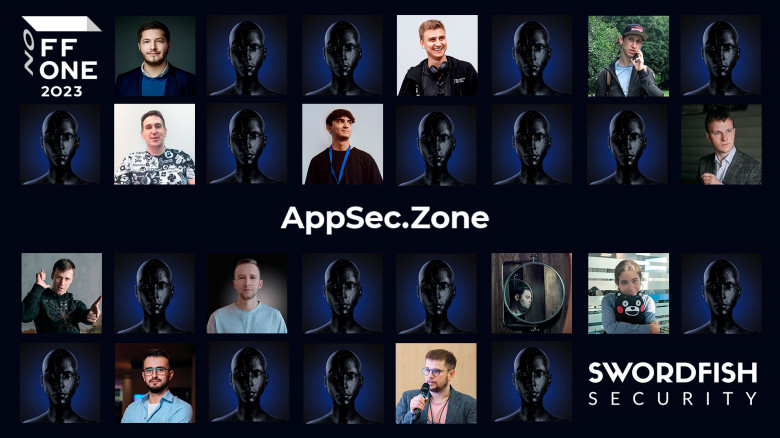

В общем, всё супер, как всегда. Ну а мы хотим вам рассказать, как прошла подготовка и работа секции по безопасности приложений AppSec.Zone, какие выступления были в этом году и насколько сложно было попасть туда с докладом. Тем более, что наша команда принимала участие в ее организации, и у нас есть немного инсайдерской инфы...