В предыдущем посте мы уже вкратце рассказали о весьма изощренном трояне Duqu, ворующем конфиденциальную информацию компаний и самоуничтожающемся после завершения работы. На что мы получили 2 заявки

1. найти инсталляционный файл

2. найти уязвимость нулевого дня

Итак, концерт по заявкам:

Совместно с компанией CrySyS нам удалось обнаружить и провести анализ инсталляционного файла трояна, который до сих пор не был никем идентифицирован.

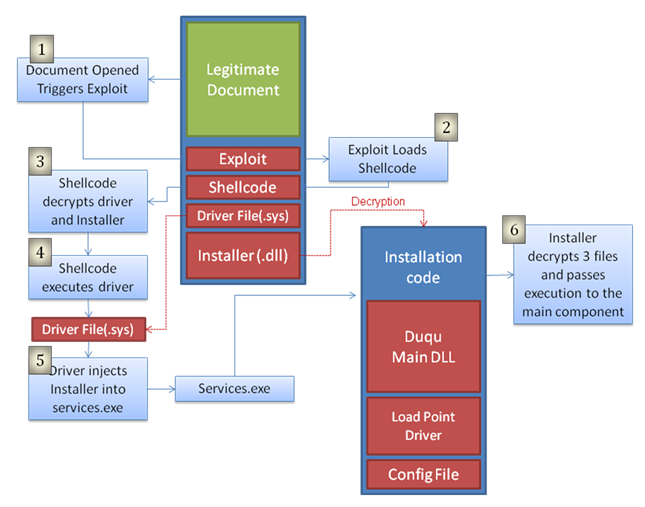

Как выяснилось, данный файл представляет собой документ Microsoft Word (.doc)! Инфицирование системы происходит посредством эксплуатации ранее неизвестной, и, соответственно, незакрытой уязвимости в ядре Windows, допускающей выполнение вредоносного кода. В случае запуска файла, на целевой компьютер происходит установка файлов Duqu. По нашим данным, корпорация Microsoft уже работает над устранением обнаруженной уязвимости.

Документ был сконфигурирован таким образом, чтобы заражение было возможно только в определенный срок, и предназначался только для обозначенных предприятий. Вредоносной программе было отведено на процесс заражения восемь дней в августе текущего года. Заметим, что данный образец инсталляционного файла на момент публикации являлся единственным в своем роде, и не исключено, что существует еще несколько его разновидностей.

В результате инфицирования целевой системы злоумышленники получают возможность управления действиями своего творения. Как показало расследование, проведенное в одной из пострадавших организаций, управление трояном осуществлялось через сетевой протокол прикладного уровня (SMB), используемого для предоставления удаленного доступа к компьютеру. Важно заметить, что некоторые из зараженных машин не имели подключения к Интернет. Однако файлы конфигурации вредоносной программы, найденные на них, были сформированы таким образом, что связь с удаленным контрольно – командным сервером (C&C) осуществлялась через некий общий C&C протокол, посредством которого «общались» все зараженные компьютеры. Таким образом, с помощью остальных компьютеров, которые в данном случае использовались в качестве прокси-серверов, злоумышленники могли получить доступ к безопасной зоне.

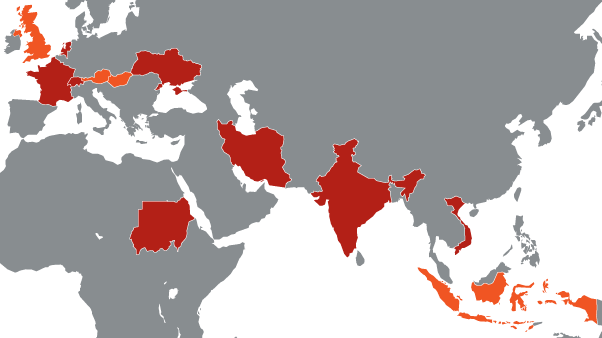

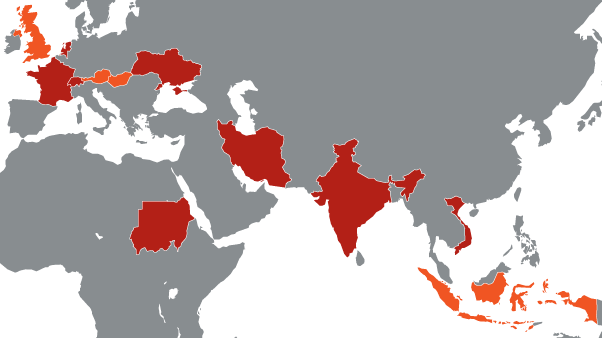

Угроза успела распространиться в нескольких странах, несмотря на то, что общее число компаний, подтвердивших наличие угрозы сравнительно небольшое. Тем не менее, угроза была замечена в шести организациях, расположенных в восьми странах, таких как Франция, Нидерланды, Швейцария, Украина, Индия, Иран, Судан и Вьетнам. Важно отметить, что эта информация была получена через интернет-провайдера, а, следовательно, их количество может быть иным. Более того, невозможно точно идентифицировать предприятие по IP адресу.

И наконец, в ходе проведенной работы стало известно о наличии иного образца Duqu, отличного от ранее известных, контрольно – командный сервер которых находился в Индии. У этого экземпляра C&C сервер находится в Бельгии с IP адресом '77.241.93.160'. В настоящий момент он уже отключен.

1. найти инсталляционный файл

2. найти уязвимость нулевого дня

Итак, концерт по заявкам:

Схема инфицирования Duqu

Совместно с компанией CrySyS нам удалось обнаружить и провести анализ инсталляционного файла трояна, который до сих пор не был никем идентифицирован.

Как выяснилось, данный файл представляет собой документ Microsoft Word (.doc)! Инфицирование системы происходит посредством эксплуатации ранее неизвестной, и, соответственно, незакрытой уязвимости в ядре Windows, допускающей выполнение вредоносного кода. В случае запуска файла, на целевой компьютер происходит установка файлов Duqu. По нашим данным, корпорация Microsoft уже работает над устранением обнаруженной уязвимости.

Документ был сконфигурирован таким образом, чтобы заражение было возможно только в определенный срок, и предназначался только для обозначенных предприятий. Вредоносной программе было отведено на процесс заражения восемь дней в августе текущего года. Заметим, что данный образец инсталляционного файла на момент публикации являлся единственным в своем роде, и не исключено, что существует еще несколько его разновидностей.

В результате инфицирования целевой системы злоумышленники получают возможность управления действиями своего творения. Как показало расследование, проведенное в одной из пострадавших организаций, управление трояном осуществлялось через сетевой протокол прикладного уровня (SMB), используемого для предоставления удаленного доступа к компьютеру. Важно заметить, что некоторые из зараженных машин не имели подключения к Интернет. Однако файлы конфигурации вредоносной программы, найденные на них, были сформированы таким образом, что связь с удаленным контрольно – командным сервером (C&C) осуществлялась через некий общий C&C протокол, посредством которого «общались» все зараженные компьютеры. Таким образом, с помощью остальных компьютеров, которые в данном случае использовались в качестве прокси-серверов, злоумышленники могли получить доступ к безопасной зоне.

Угроза успела распространиться в нескольких странах, несмотря на то, что общее число компаний, подтвердивших наличие угрозы сравнительно небольшое. Тем не менее, угроза была замечена в шести организациях, расположенных в восьми странах, таких как Франция, Нидерланды, Швейцария, Украина, Индия, Иран, Судан и Вьетнам. Важно отметить, что эта информация была получена через интернет-провайдера, а, следовательно, их количество может быть иным. Более того, невозможно точно идентифицировать предприятие по IP адресу.

Красным отмечены страны, заражение в которых подтверждено, оранжевым — заражение вероятно, но не подтверждено

И наконец, в ходе проведенной работы стало известно о наличии иного образца Duqu, отличного от ранее известных, контрольно – командный сервер которых находился в Индии. У этого экземпляра C&C сервер находится в Бельгии с IP адресом '77.241.93.160'. В настоящий момент он уже отключен.