В сентябре 2019 года стоимость нефти резко выросла из-за атаки беспилотников на предприятия государственной корпорации Saudi Aramco в Саудовской Аравии, в результате которой были уничтожены 5% мировых запасов нефти и выведены из строя перерабатывающие установки. Вместе с тем, чтобы остановить работу нефтеперерабатывающего завода (НПЗ), необязательно уничтожать его физически, ведь по данным исследования Trend Micro «Drilling Deep: A Look at Cyberattacks on the Oil and Gas Industry» хорошо спланированная кибератака может нанести вполне сопоставимый ущерб. В этом посте поговорим о том, как устроена инфраструктура нефтегазовых предприятий и какие кибератаки представляют для неё наибольшую угрозу.

Как устроена инфраструктура нефтегазовой компании

Производственная цепочка нефтегазовой компании включает в себя множество процессов — от разведки новых месторождений и продажи бензина, заливаемого в бак автомобиля, до газа, на котором готовят обеды жители городов. Все эти процессы можно разделить на три части:

- разведка и добыча;

- транспортировка и хранение;

- переработка и реализация.

Типичная нефтяная компания имеет в своём «хозяйстве» производственные площадки для добычи нефти из скважин, резервуарные парки для временного хранения сырья и систему транспортировки для доставки сырой нефти на НПЗ. В зависимости от расположения скважины транспортировка может происходить по трубопроводу, на поездах или нефтеналивных танкерах.

После переработки на НПЗ готовая продукция накапливается в резервуарных парках предприятий и затем отгружается потребителям.

Типичная газодобывающая компания устроена аналогичным образом, но в составе её инфраструктуры имеются ещё и компрессорные станции, сжимающие добытый газ для транспортировки на сепараторную установку, которая в свою очередь разделяет газ на различные углеводородные компоненты.

Важнейшая задача во всей производственной цепочке — мониторинг и контроль всего, имеющего значение для безопасности, производительности и качества. Поскольку скважины могут располагаться в отдалённых районах с экстремальной погодой, организуется дистанционное управление оборудованием на объекте — с помощью клапанов, насосов, гидравлики и пневматики, системам аварийной остановки и пожаротушения.

Для таких систем решающее значение имеет их доступность, потому зачастую данные мониторинга и управления передаются в открытом виде, а проверка целостности не производится. Это создаёт массу возможностей для атак злоумышленников, которые могут отправлять команды исполнительным механизмам, подменять показания датчиков и даже останавливать работу скважины или целого нефтеперерабатывающего предприятия.

Многообразие инфраструктурных компонентов нефтегазовых компаний создаёт практически неисчерпаемые возможности для атак. Рассмотрим наиболее опасные из них.

Саботаж инфраструктуры

Проникнув в сеть предприятия с помощью фишингового письма или эксплуатации незакрытой уязвимости, злоумышленники получат возможность провести следующие действия, которые могут нанести вред или даже остановить работу какого-либо участка производства:

- модифицировать настройки автоматизированной системы управления;

- удалить или заблокировать данные, без которых невозможна работа компании;

- фальсифицировать показания датчиков, чтобы вывести оборудование из строя.

Такие атаки могут проводиться как вручную, так и с помощью вредоносного ПО, подобного вайперу Shamoon/Disttrack, атаковавшему в 2012 году несколько нефтяных и газовых компаний. Крупнейшей среди них была уже упоминавшаяся компания Saudi Aramco. В результате атаки были выведены из строя на 10 дней более 30 тысяч компьютеров и серверов.

Атаку Shamoon на Saudi Aramco организовали хактивисты неизвестной ранее группировки «Разящий меч правосудия» («Cutting Sword of Justice»), чтобы наказать компанию за «злодеяния в Сирии, Бахрейне, Йемене, Ливане и Египте».

В декабре 2018 года Shamoon атаковала итальянскую нефтяную компанию Saipem, «зачистив» 300 серверов и около 100 компьютеров на Ближнем Востоке, в Индии, Шотландии и Италии. В том же месяце стало известно о заражении вредоносным ПО инфраструктуры нефтяной компании Petrofac.

Инсайдерские угрозы

В отличие от внешнего злоумышленника, инсайдеру не нужно месяцами изучать устройство внутренней сети компании. Располагая такой информацией, инсайдер способен нанести бизнесу компании значительно больший ущерб, чем любой внешний злоумышленник.

Например, инсайдер может:

- модифицировать данные, чтобы создать проблемы или открыть несанкционированный доступ к ним;

- удалить или зашифровать данные на корпоративных серверах, в общих папках проекта или в любом месте, до которого доберётся;

- похитить интеллектуальную собственность компании и передать её конкурентам;

- организовать утечку конфиденциальных корпоративных документов, передав их третьим лицам или даже их опубликовав в интернете.

Перехват DNS

Эту разновидность атаки используют самые продвинутые хакерские группировки. Получив доступ к управлению доменными записями, злоумышленник может, например, изменить адрес корпоративного почтового или веб-сервера на подконтрольный ему. Результатом может стать кража корпоративных учётных данных, перехват сообщений электронной почты и проведение атак типа «водопой» («watering hole»), в процессе которых на компьютеры посетителей мошеннического сайта устанавливается вредоносное ПО.

Для перехвата DNS хакеры могут атаковать не владельца, а регистратора доменного имени. Скомпрометировав учётные данные для системы управления доменами, они получают возможность вносить любые изменения в подконтрольные регистратору домены.

Например, если заменить легитимные DNS-серверы регистратора на собственные, можно с лёгкостью перенаправлять сотрудников и клиентов компании на фишинговые ресурсы, выдавая их адрес вместо оригинального. Опасность такого перехвата в том, что качественная подделка может в течение длительного времени передавать злоумышленникам учётные данные пользователей сети и содержимое корпоративной переписки, не вызывая ни у кого подозрений.

Известны даже случаи, когда помимо DNS злоумышленники получали контроль над SSL-сертификатами компаний, что давало возможность расшифровать VPN- и почтовый трафик.

Атаки на веб-почту и корпоративные VPN-серверы

Веб-почта и защищённое подключение к корпоративной сети через VPN — полезные инструменты для сотрудников, работающих дистанционно. Однако эти службы увеличивают поверхность атак, создавая дополнительные возможности для злоумышленников.

Взломав хост веб-почты, преступники могут изучить переписку и внедриться в неё для кражи секретных сведений, либо использовать информацию из писем для BEC-атак или внедрения вредоносного ПО с целью саботажа инфраструктуры.

Не меньшую опасность представляют атаки на корпоративные VPN-серверы. В декабре 2019 года киберпреступники массово эксплуатировали уязвимость CVE-2019-11510 в VPN-решениях Pulse Connect Secure и Pulse Police Secure. Через нее они проникали в инфраструктуру компаний, использующих уязвимые VPN-сервисы, и похищали учётные данные для доступа к финансовой информации. Зафиксированы попытки вывода со счетов нескольких десятков миллионов долларов.

Утечки данных

Конфиденциальные документы компаний могут попасть в публичный доступ по разным причинам. Многие утечки происходят по недосмотру в результате некорректной конфигурации информационных систем или из-за низкого уровня грамотности сотрудников, работающих с этими документами.

Примеры:

- Хранение документов в общедоступной папке на веб-сервере;

- Хранение документов на публичном файловом сервере без должного контроля доступа;

- Резервное копирование файлов на общедоступный незащищенный сервер;

- Размещение базы данных с секретной информацией в открытом доступе.

Для поиска утёкших документов не нужны специальные инструменты, вполне достаточно возможностей, которые имеются у Google. Поиск секретных документов и уязвимостей с помощью поисковых операторов Google — dorking — позволяет обнаружить секретные документы компаний, по чьему-то недосмотру попавшие в поисковый индекс.

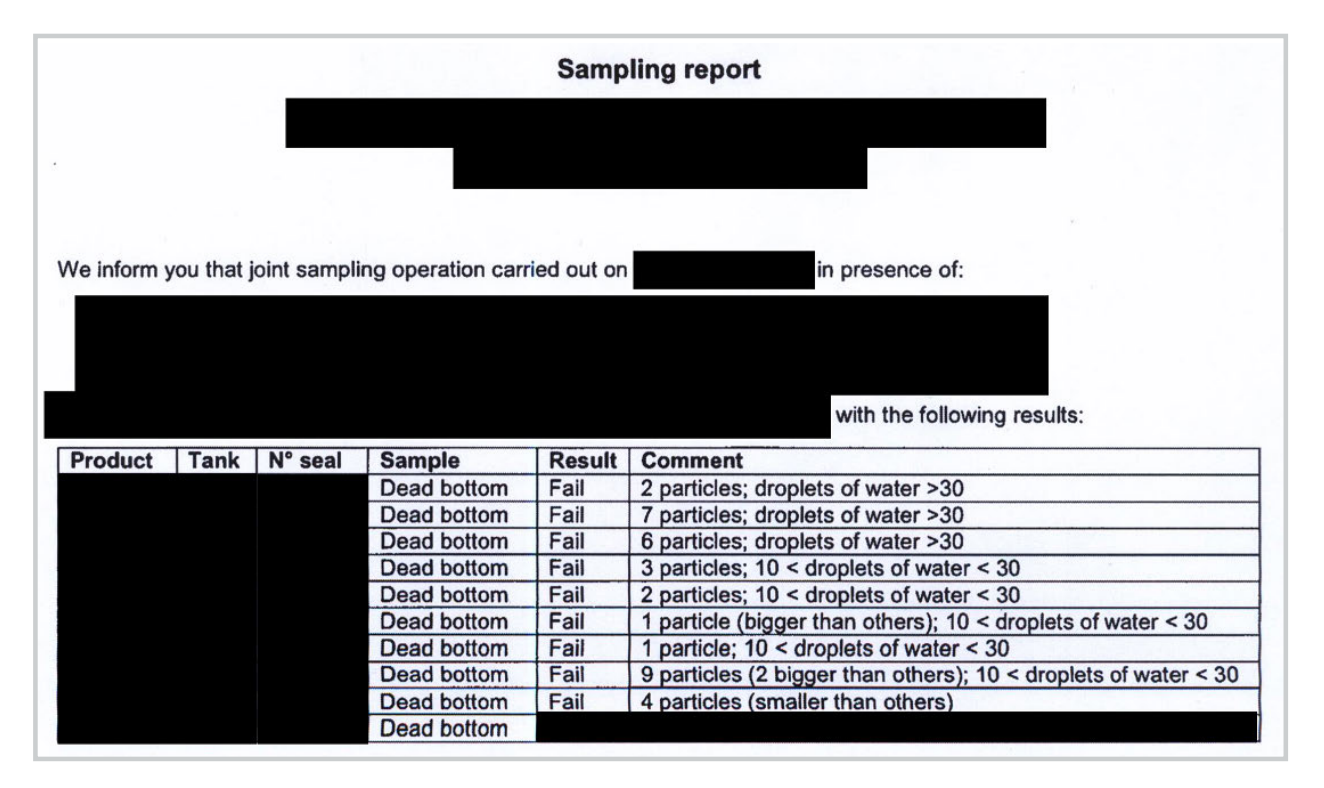

Конфиденциальный документ нефтяной компании, найденный с помощью Google Dorks. Источник: Trend Micro

Проблема с утекшими документами в том, что они часто содержат сведения, которые конкуренты могут на законных основаниях использовать против компании, нанести ущерб долгосрочным проектам или просто создать имиджевые риски.

В лабораторном отчёте для нефтяной компании, который мы обнаружили в открытом доступе, содержатся сведения о точном местоположении нефтяного пятна с указанием судна, допустившего загрязнения. Очевидно, что подобная информация является конфиденциальной и компания вряд ли хотела допустить ее попадание в открытый доступ.

Рекомендации для нефтегазовых компаний

Учитывая сложность ИТ-ландшафта нефтегазовой отрасли, не существует способа обеспечить абсолютную защиту от киберугроз, однако количество успешных атак можно значительно уменьшить. Для этого необходимо:

- внедрить шифрование трафика датчиков и управляющих систем — хотя с первого взгляда может показаться, что в этом нет необходимости, принятие этой меры снизит риск атак типа «человек посередине» и исключит возможность подмены команд или сведений от датчиков;

- перейти на использование DNSSEC, чтобы защититься от атак с перехватом DNS;

- использовать двухфакторную аутентификацию для управления настройками DNS у регистратора и доступа в веб-почту;

- проводить мониторинг создаваемых SSL-сертификатов на предмет содержания связанных с компанией ключевых слов в этих сертификатах — например, присутствие торговой марки компании в поле Common Name сертификата, созданного посторонними лицами, свидетельствует о его потенциально вредоносном назначении.

- отслеживать утечки конфиденциальных документов, используя поисковые запросы типа Google Dorks. Чтобы облегчить эту задачу, во все важные документы необходимо внедрить водяные знаки.

Заключение

Кибератаки на нефтегазовый сектор могут использоваться в качестве инструмента влияния на биржевые котировки наравне с атаками в реальном мире, а это значит, что недобросовестные биржевые спекулянты могут воспользоваться услугами киберпреступников, чтобы взвинтить стоимость нефти и газа и получить сверхприбыль.

Эффективность таких атак может оказаться значительно выше, чем использование других инструментов, например, хищения средств со счетов компании с помощью компрометации деловой переписки, поскольку доказать взаимосвязь между кибератакой и получением прибыли от продажи выросших в цене фьючерсов практически невозможно.

С учётом этих факторов организация кибербезопасности становится критически важной задачей для обеспечения стабильности как предприятий нефтегазового сектора, так и мирового рынка углеводородов.