Экспоненциальный рост объёмов данных поступающих из различных источников, таких как сетевые, облачные, мобильные и виртуальные системы, приводит к появлению новых угроз. Организации должны быстро адаптироваться и защитить себя, требуя более мощных и высокопроизводительных средств информационной безопасности. Check Point Infinity, первая консолидированная система информационной безопасности, работающая как в обычных сетях, так и в облачных и мобильных, обеспечивая самый высокий уровень предотвращения как известных, так и неизвестных целенаправленных атак, чтобы защитить вас в настоящем и в будущем.

Система управления Check Point R80.10 являясь частью Check Point Infinity обеспечивает управление системой информационной безопасности на новом уровне. За счёт единой консоли управления предоставляя простой и эффективный инструмент управления политиками и просмотра событий. Далее мы более подробно рассмотрим технические особенности новой архитектуры.

В R80.10 реализована возможность конкурентной работы нескольких администраторов с редактированием политик и объектов на одном и том же сервере управления. Также, возможно делегирование ряда рутинных задач другим администраторам, что позволяет сфокусироваться на мониторинге безопасности и обработке инцидентов.

Единая политика (unified policy) позволяет организациям перевести свои регламенты безопасности в простой набор правил, что упрощает администрирование политики и её соблюдение во всей организации. Уровни политики (Policy Layers) позволяют разделить политику на независимые сегменты, которые могут независимо управляться и автоматизироваться.

R80.10 позволяет улучшить общую производительность управления с помощью современных возможностей оркестровки. API автоматизация позволяет управлять рабочими процессами, обеспечивая согласованность служб информационной безопасности с ИТ-процессами и системами.

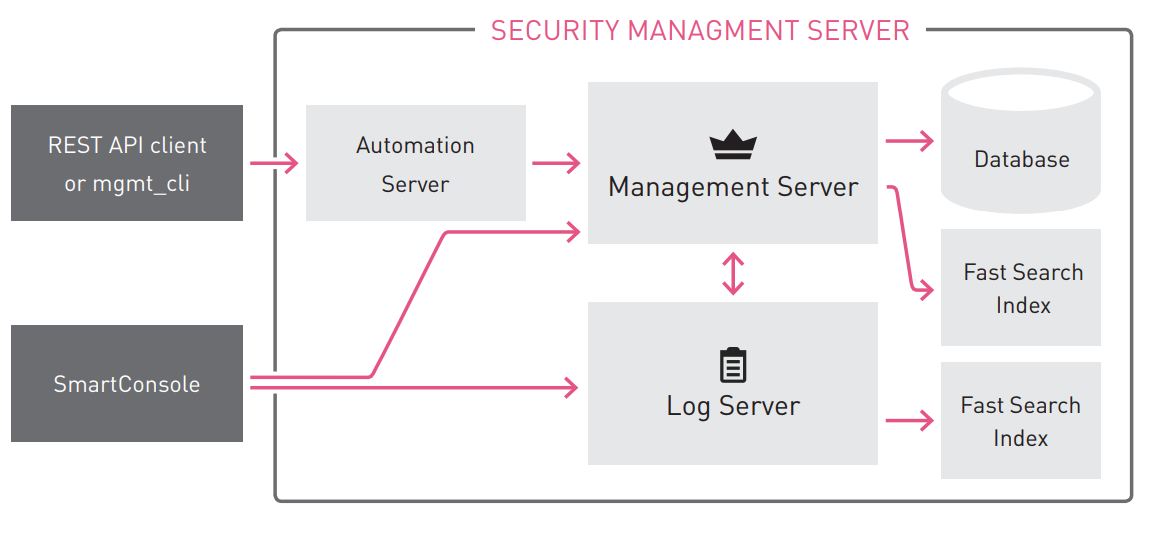

Главные компоненты сервера управления R80.10

SmartConsole

Управление Check Point R80.10 осуществляется с помощью нового приложения SmartConsole. Новое приложение позволяет в рамках одного приложения выполнять задачи по:

- Управлению политиками

- Анализу логов

- Мониторинга работоспособности

- Управление Multi Domain Management

R80.10 SmartConsole обеспечивает ряд удобств, повышающих продуктивность работы. Например, можно легко переключаться между просмотром журнала изменений и изменяемой политикой. Взаимодействие R80.10 SmartConsole с сервером управления осуществляется по порту 19009.

Часть блэйдов Check Point использует старые сервисы для взаимодействия с клиентской частью. Они используют для этого FWM и CPMI API на порту TCP 18190.

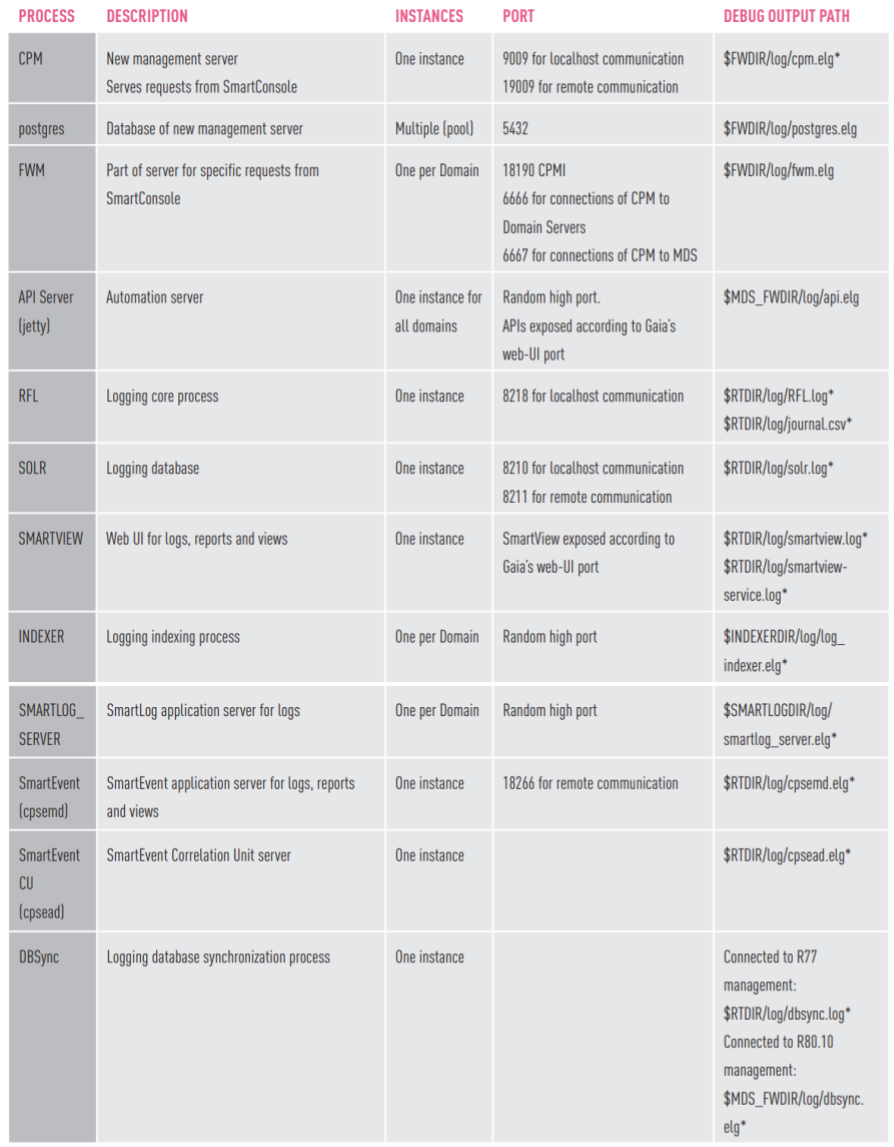

Программные процессы сервера управления Check Point R80.10

Более подробную информацию о программных процессах Check Point вы найдёте в sk52421.

База данных сервера управления R80.10

Новая архитектура баз данных сервера управления R80.10 позволяет реализовать новые возможности при выполнении ежедневных задач по администрированию Check Point R80.10.

- Database sessions – позволяет нескольким администраторам без конфликтов конкурентно работать в одном домене управления.

- Database revisions – позволяет просматривать историю изменений и улучшать производительность многих операций, таких как установка политики и High Availability.

- Database domains — решение, используемое как при управлении SMS, так и в управлении MDS, которое улучшает производительность работы глобальных политик, обновлений угроз и обновлений управления приложениями.

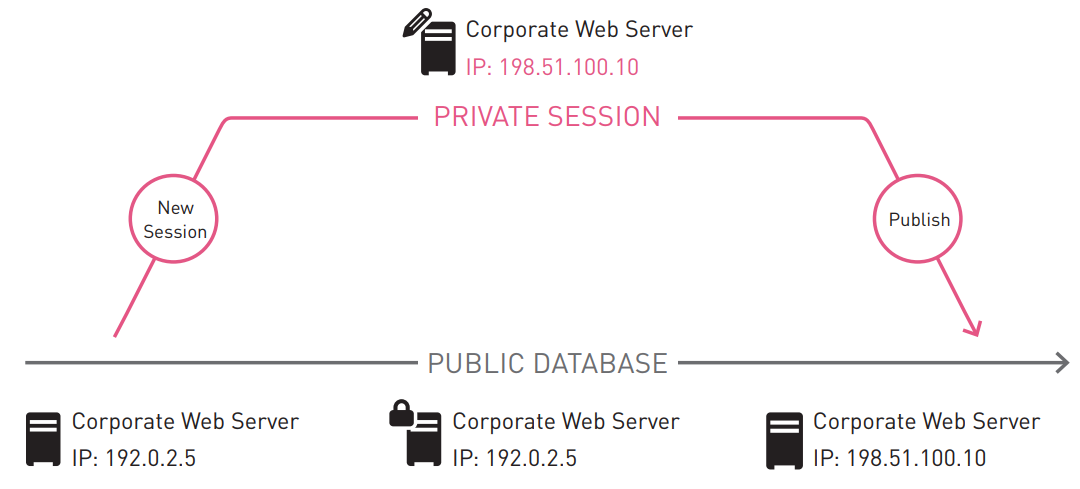

Database Sessions

С R80.10 несколько администраторов могут работать на SmartConsole в том же домене, с теми же политиками и в то же время. Чтобы избежать конфликтов конфигурации, все работы выполняются в сеансах, как показано на диаграмме ниже.

Каждая сессия является частной и изолированной. Изменения не могут быть замечены другими администраторами до тех пор, пока они не будут опубликованы. Однако, редактируемые одним администратором объекты блокируются у других администраторов, и они могут посмотреть, кто заблокировал объект. Это помогает администраторам координировать работу с общими ресурсами. После публикации изменений, они станут видны всем администраторам. При инсталляции политики, на шлюзы заливаются только опубликованные данные.

Все изменения сохраняются мгновенно в базе данных сервера управления. Если происходит случайное отключение, выполненная работа не теряется. Администраторы могут отменить изменения во время сеанса, и они могут открыть новый сеанс. При необходимости администраторы с соответствующими разрешениями могут принимать участие в сеансах других администраторов.

Домены баз данных (Database Domains)

В R80.10 управляющая конфигурация хранится в базе данных PostgreSQL. Эти данные подразделяются на нескольких доменов базы данных. Рассмотрим разницу между следующими терминами:

- Домены баз данных (Database Domains) – Сегменты в базе данных Postgres, в которых хранятся данные, как для простого сервера управления (SMS), так и для мультидоменного сервера управления (MDS).

- Мультидоменные домены (Multi Domain Domains) – логические домены, создаваемые администраторами в Мультидоменном сервере (MDS) и используемые для управления различными частями сети организации.

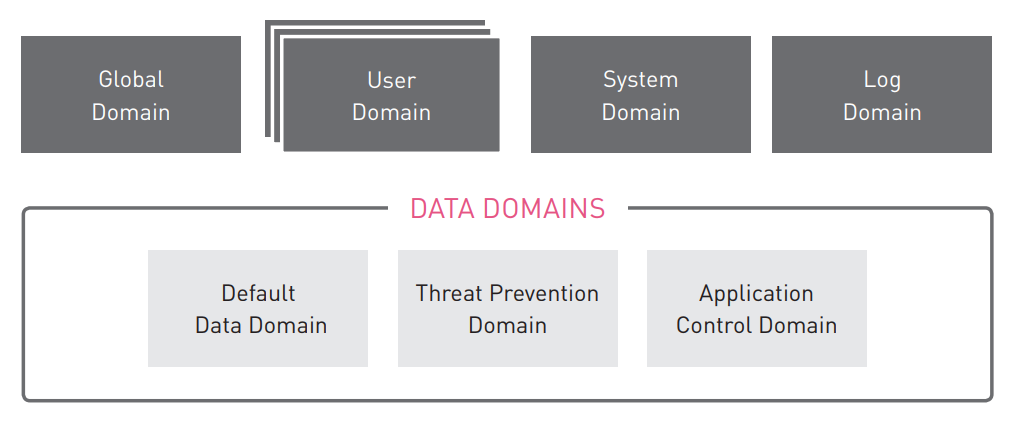

Типы доменов баз данных

User Domain – хранят конфигурацию объектов, изменяемых администраторами, например, сетевых объектов и политик безопасности.

Data Domains – В R80.10 есть несколько доменов данных (Data Domains):

- Default Data Domain – содержит сетевые объекты и сервисы созданные по-умолчанию.

- Threat Prevention Domain – Хранит обновления для блэйдов Threat Prevention.

- Application Control Domain — Хранит обновления для блэйда Application Control.

Содержимое Data Domains изменяется только обновлениями, загружаемыми из Check Point.

System Domain – содержит информацию об администраторах, профили прав и настройки управления.

Log Domain – хранит конфигурацию для логов, которые автоматически генерируются и предоставляются по запросу администраторов.

Global Domain – хранит конфигурацию Глобальных политик (Global Policies) и Глобальных объектов (Global Objects). Данный домен используется только в мультидоменной конфигурации сервера управления.

Одноранговые Домены (Peer Domains)

Конфигурация политики безопасности требует использования данных из многочисленных доменов, и некоторые домены должны распознавать и делиться своими данными с другими доменами. Эти домены являются одноранговыми по отношению друг к другу.

В среде с несколькими доменами (Multi Domain environment) глобальный домен (Global Domain) приравнивается к пользовательским доменам (User Domain). Выравнивание доменной структуры исключает необходимость копировать все глобальные объекты в пользовательский домен. Это приводит к повышению производительности и масштабируемости.

Домены в мультидоменном окружении

В мультидоменном окружении, каждый домен (также известный как Customer) представлен отдельным доменом баз данных типа User Domain. Каждый из других типов доменов баз данных, имеет собственный домен как в мультидоменном окружении, так и на обычном сервере управления. Подобное разделение в рамках одной базы данных имеет ряд преимуществ:

- Разделение пользовательских доменов. Использование разных доменов баз данных для хранения информации различных доменов управления обеспечивает полное разделение их данных. User Domains не являются одноранговыми доменами, и следовательно невозможно совместное использование их данных.

- Расширенное назначение глобальной политики. До R80.10 назначение глобальной политики копировало все глобальные объекты в базу данных домена (директорию $FWDIR/conf домена). В R80.10 операция присвоения глобальной политики назначает пользовательскому домену новую версию глобального домена.

- Расширенные обновления Threat Prevention в многодоменных средах. При обновлении домена Threat Prevention администратором, он обновляется только в домене, с которым он связан. У администратора есть выбор, в каком домене должна быть применена ревизия обновления. При откате Threat Prevention администратор может откатить только этот домен, а не всю базу данных.

Данные уровня MDMS хранятся в Системном домене. Это данные администраторов, профилей прав, доверенных клиентов, конфигурации серверов, доменов управления, доменных серверов. Это позволяет управлять этими данными параллельно на всех MDS серверах.

Ревизии базы данных (Database Revisions)

В версиях ранее R80.10, ревизии сохранялись на сервере управления как резервные копии на случай аварии. Каждая ревизия полностью повторяла базу данных. В новой архитектуре R80.10 есть встроенный механизм создания ревизий. Каждый раз при публикации на сервер управления сделанных изменений, автоматически создаётся и сохраняется новая ревизия базы данных. Каждая новая ревизия содержит только изменения, произошедшие с предыдущей ревизии. Это позволяет экономить дисковое пространство и позволяет создавать ревизии быстрее. Это решение повышает производительность, и на нем основаны многие новые возможности управления:

- Более быстрая проверка политики с использованием разницы между установленными версиями.

- Более эффективная работа Management High Availability на основе изменений, внесенных с предыдущей синхронизации.

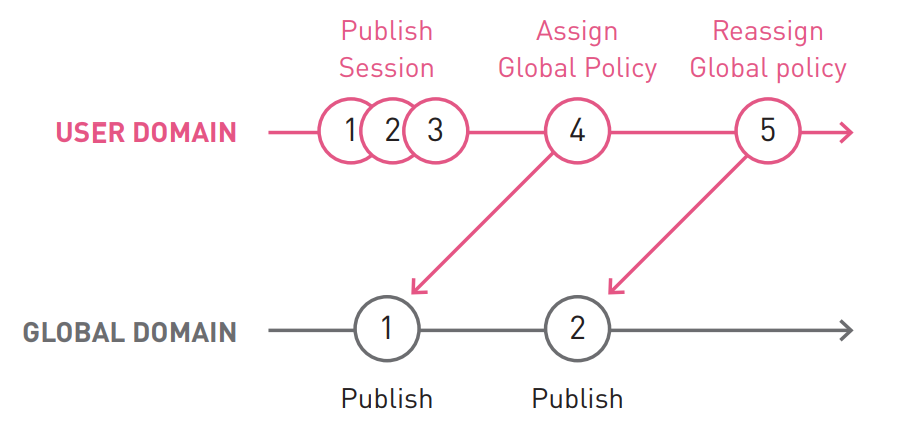

Следующие диаграммы иллюстрируют процесс создания ревизий базы данных с течением времени:

Ревизии базы данных

Ревизии базы данных и одноранговые домены

В данном примере:

Операция назначения глобальной политики (Assign Global Policy) создала ревизию 4 в пользовательском домене и выровняла ее до версии 1 глобального домена. Публикация, которая создала ревизию 2 в глобальном домене, не отображалась в пользовательском домене до операции переназначения глобальной политики (Reassign Global policy). Операция переназначения политики обновила пользовательский домен, чтобы он указывал на последнюю версию (2) Глобального домена.

Тот же метод используется для обновления данных блэйдов Threat Prevention и Application Control. Каждое обновление создает новую ревизию в соответствующем домене данных. А пользовательский домен выравнивается с соответствующей ревизией домена данных. В мультидоменном окружении каждый пользовательский домен может быть выровнен со своей версией глобального домена или домена данных.

Примеры использования ревизий

Кейс №1: Возникла проблема после инсталляции политики (потеря связности или ошибки в безопасности).

Решение:

- Открыть Security Policies > Installation History.

- В Installation History выбрать свежую безпроблемную политику и выбрать Install specific version

- После того, как шлюз будет безопасно переустановлен, запросите данные аудита и изменений, внесенных в каждую из ревизий управления.

Кейс №2: Проблемы в работе сети после обновления данных Threat Prevention и инсталляции их на шлюзы.

Решение: Выберите беспроблемный вариант обновления Threat Prevention в Threat Prevention > Updates.

Кейс №3: Необходимо выполнить восстановление состояния на указанный момент времени. Как правило данная операция выполняется путём восстановления из бакапа, но это приведёт к потере всех результатов работы после резервного копирования.

Решение: Можно выполнить операцию Revert Policy. Это позволит откатить состояние политик на указанный момент времени, но не приведёт к откату свойств объектов.

Итак, мы с вами ознакомились с изменениями, произошедшими с архитектурой хранения данных в новой версии R80.10 и с теми возможностями, которые открыли эти изменения.

Продолжение следует…

Оригинал статьи.

Если вас интересуют курсы или статьи о Check Point, то можете подписаться на нашу группу ВКонтакте, а так же группу наших коллег — TS Solution.

Пройти авторизованное обучение по Check Point можно здесь