Мы продолжаем цикл статей, посвященных оптимизации security настроек средств защиты периметра сети (NGFW). Хочу сразу заметить, что приведенные рекомендации подходят не только для владельцев Check Point. По сути, если разобраться, угрозы одинаковы для всех, просто каждый NGFW-вендор это решает (или не решает) по-своему. До этого мы опубликовали мини курс “Check Point на максимум”, где показали, чем опасны “дефолтные” настройки. Это были рекомендации общего характера. Теперь же нам хотелось описать более конкретные шаги по возможному усилению защиты периметра. Данная статья носит исключительно рекомендательный характер! Не стоит слепо следовать этой инструкции без предварительного анализа возможных последствий для вашей сети!

Тренды в кибератаках

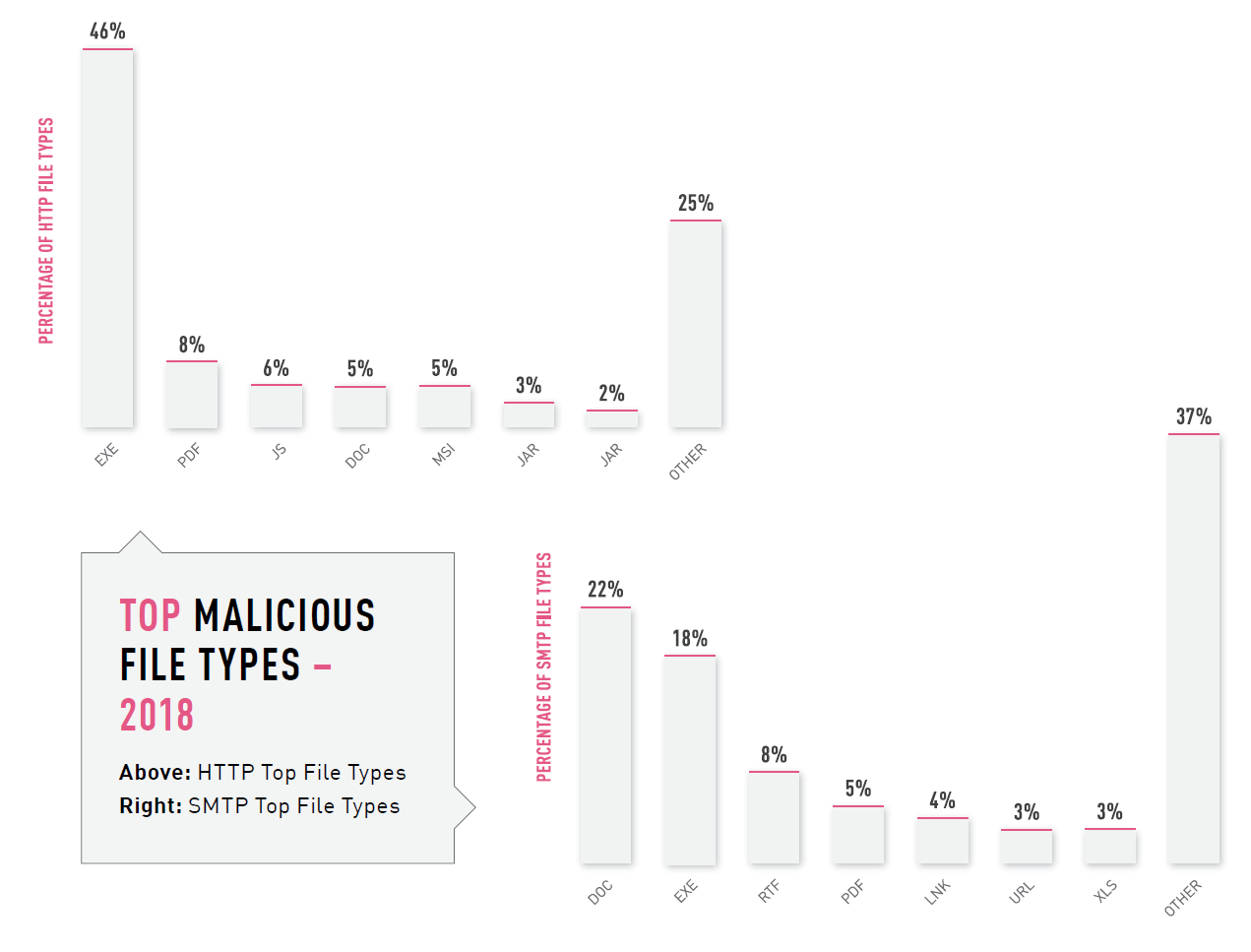

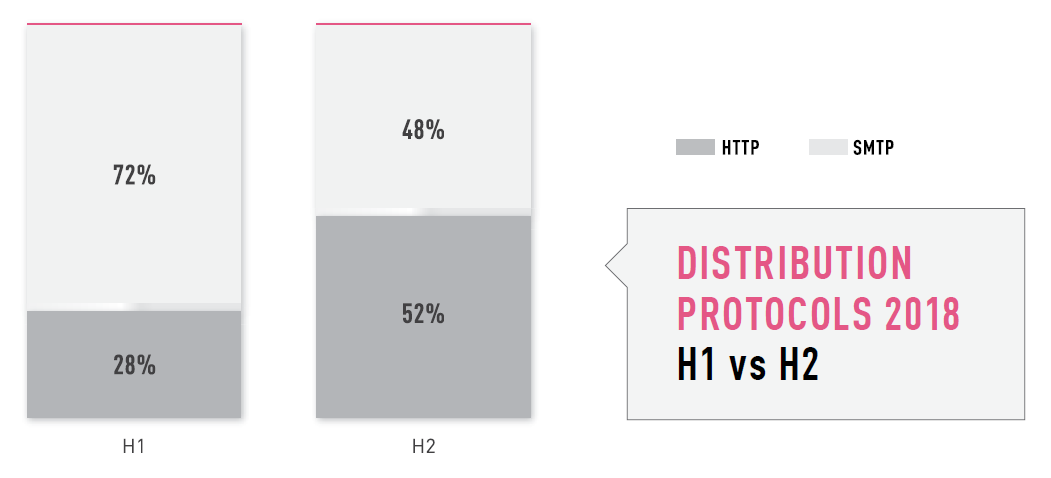

Прежде чем давать рекомендации, надо понять, а что нам угрожает? От чего защищаться? Для этого я предлагаю воспользоваться отчетом Check Point за 2018 год (CYBER ATTACK TRENDS ANALYSIS). Естественно там много маркетинга, но есть и весьма полезная информация. К примеру, статистика по типам вирусных файлов, которые были получены через Web (http/https) и Email (smtp):

Из этой картинки можно получить очень важную информацию. Web и Email до сих пор два главных вектора атаки. Причем если посмотреть на статистику, то можно увидеть, что в первом полугодии преобладал SMTP, а во втором — HTTP.

Давайте посмотрим, как мы можем усилить защиту по каждому вектору атаки (т.е. по Web и Email).

Сразу оговоримся, что данных мер конечно же будет недостаточно для обеспечения комплексной защиты. Однако, если верить статистике, то мы сможем значительно улучшить безопасность нашей сети.

Усиливаем защиту от вредоносного Web-трафика

Еще в курсе “Check Point на максимум” я показал несколько приемов по улучшению защиты для Web-трафика. Самые главные пункты:

- Включить HTTPS-инспекцию;

- Использовать блейд Content Awareness;

- Включить Deep scan в настройках Антивируса;

- Использовать IPS для проверки файлов.

Однако большинство рекомендаций были общего характера. Теперь же мы имеем информацию о наиболее актуальных угрозах. Попробуем применить наши знания на практике.

1) Блокировка контента (Content Awareness)

Как мы увидели из картинки выше, формат .exe чаще всего встречается среди вирусных файлов, которые пользователи получают через Web. Аж 46%! А нужны ли эти файлы вашим пользователям? Во 2 уроке “Check Point на максимум” я уже показывал как использовать блейд Content Awareness. Если у вас еще были сомнения на счет подобной блокировки, то еще раз взгляните на статистику. Заблокировав данный тип файлов вы “упрощаете” жизнь вашему NGFW на 46% (с точки зрения проверки файлов). Нужно всего лишь добавить одно правило:

Зачем проверять то, что вам заведомо не нужно и надеяться, что при этом не облажается ваш антивирус или песочница?

Если вы используете другое решение (не Check Point), то возможно там нет такого функционала, как Content Awareness, однако, наверняка будет возможность блокировать различные типы файлов с помощью антивируса. Это более ресурсоемкий способ, но это лучше, чем ничего.

С остальными типами файлов не все так просто. Doc и Pdf наверняка нужны большинству и блокировать их не представляется возможным. Тоже самое касается остальных файлов (JS, Jar), если их заблокировать, то возникнут проблемы с отображением web-страниц. Единственный выход в этому случае — ОЧЕНЬ тщательно их проверять.

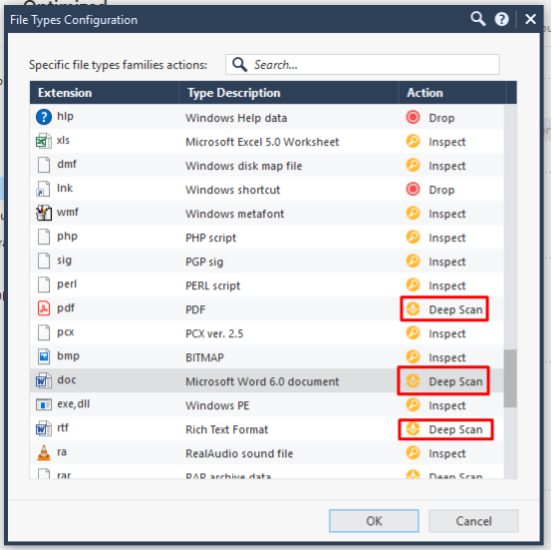

2) Включаем Deep Scan для наиболее опасных типов файлов

В 4 уроке “Check Point на максимум” я показывал, что с дефолтными настройками Антивирус показывает очень плохие результаты. И это справедливо абсолютно для всех вендоров. Почти у всех есть опция “быстрой” проверки и более “глубокой”. По дефолту конечно используется “быстрая”, с целью оптимизации. У Check Point опция “глубокой” проверки называется "deep scan" и включить ее можно для разных типов файлов. Первое, что может прийти в голову — включить ее для всех типов файлов (на текущий момент их около 90 типов файлов). И так можно сделать! Если у вас очень богатая компания. Потребуется весьма мощное железо для такого варианта. Можно найти компромисс — включить deep scan для наиболее опасных файлов:

Из статистики мы имеем следующие файлы: pdf, doc, javascript, jar. Но я бы, как минимум добавил еще: xls, zip, rar, 7zip, rtf, swf. Ну и конечно же нужно блокировать запароленные архивы.

Если у вас не Check Point, то проверьте возможность использования подобных опций. Это очень важно.

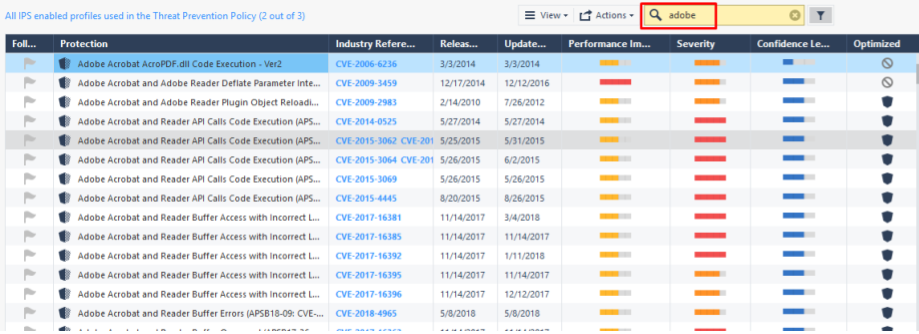

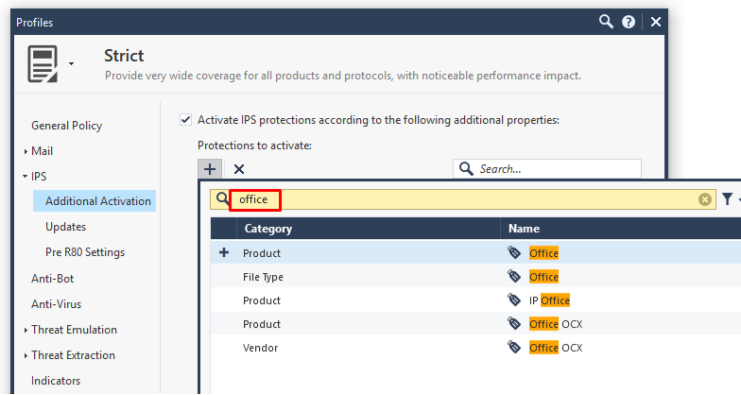

3) Включаем нужные IPS сигнатуры

Опять же, возвращаясь к курсу “Check Point на максимум”, в 6 уроке я показывал важность IPS для проверки файлов. IPS может находить эксплойты в документах! Самые большие мучения с IPS — выбрать нужные вам сигнатуры. Там же я показал несколько трюков по работе с ними (а точнее с категориями). Но теперь у нас есть дополнительная информация. Нам обязательно нужны сигнатуры связанные с такими файлами как pdf, doc, javascript и jar. Сделать это довольно просто, достаточно воспользоваться поиском по сигнатурам:

(В случае с pdf, не забывайте, что могут быть и другие “просмоторщики”, например Foxit).

Или опять же, с помощью категорий в фильтрах:

Теперь мы будем проверять приходящие файлы не только с помощью Антивируса, но и с помощью IPS.

Если вы используете не Check Point, то попробуйте также включить релевантные сигнатуры (все что касается офисных документов, архивов, javascript и jar).

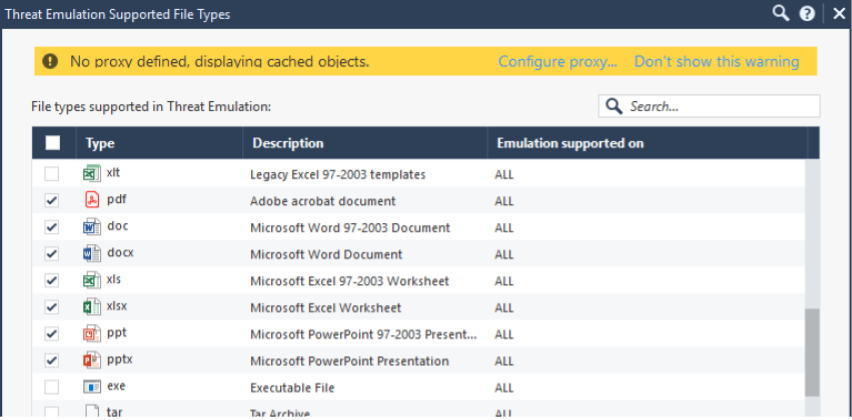

4) Threat Emulation и Threat Extraction

Антивирус и IPS это хорошо, но это сигнатурный анализ, главный недостаток которого — работает только с известными угрозами. Что делать с неизвестными (0-day)? Для этого и придумали “песочницы”. У Check Point данная технология называется SandBlast и реализуется с помощью таких блейдов как:

Threat Emulation — эмуляция файлов. На текущий момент поддерживается более 65 типов файлов. Обязательно включите эмуляцию для выше озвученного списка (pdf, doc, javascript и jar) плюс мои рекомендации (xls, zip, rar, 7zip, rtf, swf):

Threat Emulation позволит проверять файлы перед тем, как они будут скачаны. Это очень важная особенность, т.к. далеко не каждое решение может работать в режиме Prevent для web-трафика.

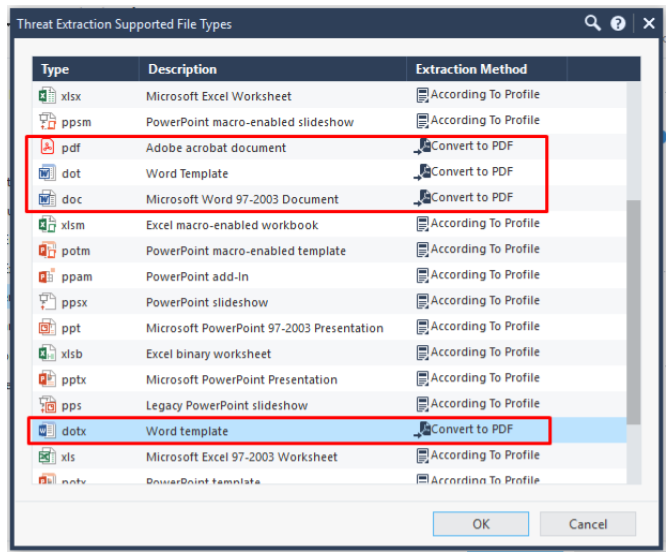

Threat Extraction — очистка активного содержимого. Очистка может быть выполнена с помощью конвертации файла в pdf, либо “вырезанием” всего активного содержимого (скрипты, макросы, url и т.д.). На текущий момент Threat Extraction поддерживает около 45 видов файлов. А плюсах использования этого блейда я рассказывал в 3 части курса Check Point SandBlast. Посмотрите, там есть демонстрация работы. Очень желательно использовать Threat Extraction для очистки pdf и doc. Причем лучше всего выбирать “конвертацию в pdf”, это “100 пудовый” метод. С xls это не всегда прокатывает, т.к. может сильно пострадать документ, поэтому используйте кастомизированную политику для Threat Extraction.

К сожалению на текущий момент Threat Extraction для Web-трафика работает только при использовании специального браузерного расширения — SandBlast Agent for Browsers. Однако уже в следующем релизе (Gaia R80.30) станет возможна очистка и конвертация файлов даже без дополнительных расширений.

Если вы используете не Check Point, то я также рекомендую опробовать функционал песочниц. Практически у всех вендоров есть триальный режим. Почти уверен, что после включения ваш “catch rate” значительно повысится.

Усиливаем защиту от вредоносных Email

C web-трафиком более менее разобрались (хотя на самом деле все сложнее). Теперь перейдем к еще одному популярном вектору атак — Email. Практически во всех компаниях защите почты уделяется наибольшее внимание. Посмотрим, что мы можем сделать с помощью NGFW решения на периметре сети.

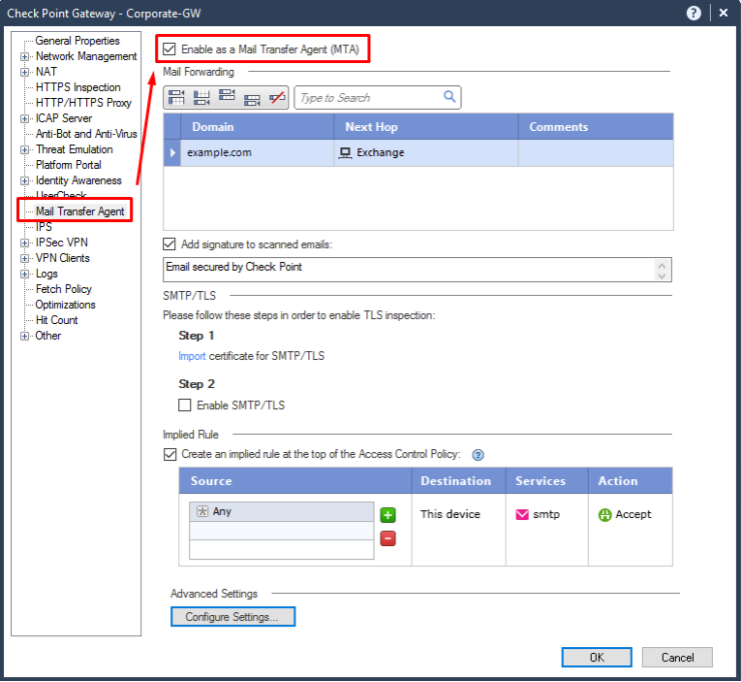

1) Режим MTA

Первое, что вы должны сделать — переключить шлюз Check Point в режим MTA (Mail Transfer Agent). Это позволит осуществлять более комплексную проверку почтовых сообщений, особенно если используется SMTPS (в данном случае без функции MTA ваш шлюз просто не сможет осуществлять проверку этого трафика).

Если вы используете не Check Point и ваш NGFW не поддерживает MTA, то читать статью дальше — нет смысла. Вы просто не сможете осуществлять дополнительные проверки. Скорее всего в этом случае у вас используется отдельное решение по защите почты.

2) Обновиться до R80.20

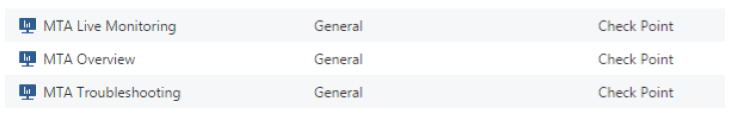

Это еще один важный пункт. В релизе Gaia R80.20 функционал MTA (и не только) претерпел значительные изменения. Это также касается отчетности по почтовым сообщениям. По умолчанию доступно сразу несколько новых дашбордов:

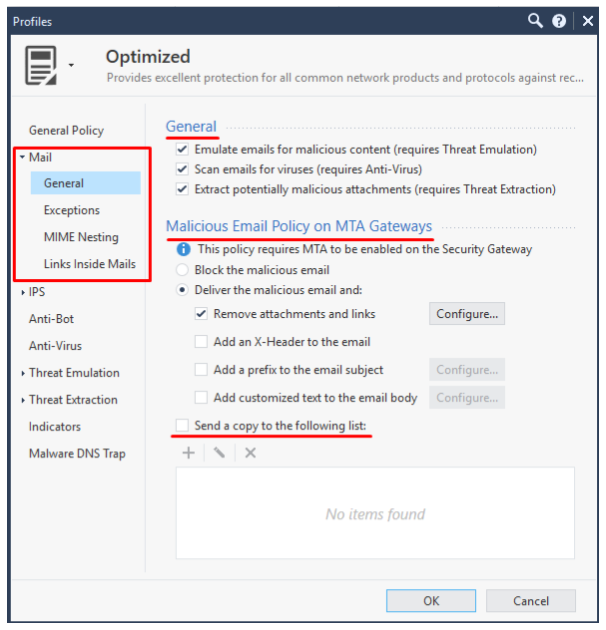

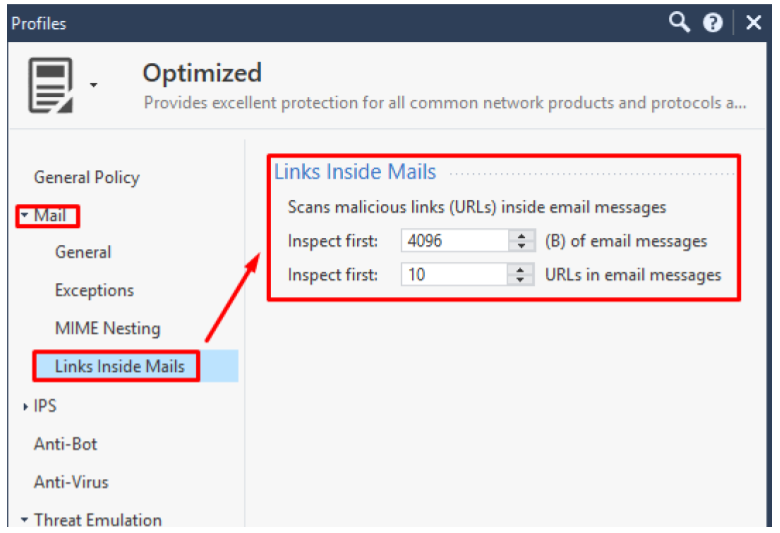

Больше не придется лезть в командную строку для мониторинга и траблшутинга. Кроме того, начиная с версии R80.20 функционал MTA вынесен в отдельную вкладку в настройках профиля Threat Prevention:

Наиболее важные моменты:

- Теперь почтовые вложения могут проверяться не только песочницей (в режиме MTA). Сначала файлы и ссылки в письме будут проверяться антивирусным движком. Это весьма выгодно с точки зрения производительности устройства, т.к. если файл является известным зловредом, то он будет отброшен, без отправки в песочницу.

- Теперь все блокируемые письма можно отправлять на специально выделенный email и таким образом организовать некое подобие карантина. Это пригодится, в случае если вам потребуется доступ к заблокированному письму.

На сколько мне известно, на текущий момент в Check Point сформирована выделенная команда, которая занимается исключительно MTA функционалом. Так что дополнительные улучшения уже не за горами (R80.30 уже в программе EA).

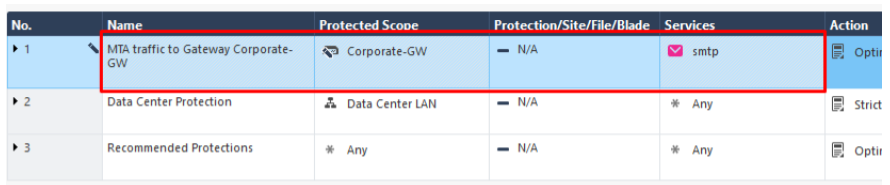

3. Сделайте для MTA отдельное правило Threat Prevention

Еще один важный момент. Для Web-трафика и для Email должны быть разные профили. Правило должно выглядеть следующим образом:

Если вы используете R80.20, то данное правило создается автоматически при включении MTA.

4. Antivirus для Email

Как было сказано выше, в 80.20 у нас есть возможность использовать антивирусный “движок” для проверки вложений и гиперссылок. Это отлично коррелируется с нашими потребностями. Если посмотреть на статистику в самом начале, то можно увидеть, что кроме классических документов, угрозу представляют exe файлы и url.

Первым делом нужно заблокировать абсолютно все ненужные типы файлов, которые могут прислать в виде вложений (не только exe). Проще сказать, что стоит оставить: pdf, doc, xls, ppt. zip, rar, 7zip и другие популярные форматы офисных файлов. А вот различные скрипты, линуксовые архивы, исполняемые файлы следует блокировать.

Также не забывайте про проверку url в содержимом письма:

Для всех типов файлов, которые мы разрешаем, естественно необходимо настроить deep scan.

5. Threat Emulation и Threat Extraction

Почта — главный вектор для таргетированных атак, т.е. атак, к которым готовятся. Чаще всего именно в таких атаках используют уязвимости нулевого дня (0-day). И здесь сигнатурный анализ бессилен. Поэтому если вы решили использовать решения класса “песочница”, то email это первое место, где вы должны применить его. Для всех разрешенных (в антивирусе) файлов мы должны использовать функционал песочниц. Это касается не только решений Check Point.

С точки зрения настройки Threat Emulation для Email все идентично, как и для Web. Просто убедитесь, что вы включили эмуляцию для всех файлов, которые разрешены (антивирусом). Опять же, если посмотреть нашу статистику, то наиболее опасные типы файлов это doc, pdf, rtf, xls.

Кроме того, обязательно используйте Threat Extraction для очистки активного содержимого.

При этом для таких документов как pdf и doc обязательно настройте конвертацию в pdf. В этом случае вам не придется надеяться на Threat Emulation. Тем более, что при положительном вердикте, пользователь сможет скачать оригинальный файл (в 95% случаев оригинал никому не нужен).

Общие рекомендации

Главный принцип защиты периметра сети — максимально уменьшить площадь атаки. Для этого у нас есть большой набор механизмов:

- Ограничить разрешенные порты на уровне фаервола;

- Ограничить используемые приложения в корпоративной сети;

- Ограничить доступ к вредоносным ресурсам;

- Запретить нежелательный тип контента (исполняемые файлы и т.д.);

- Включить SSL-инспекцию, чтобы видеть всю картину.

Без этих шагов все остальные действия — бесполезны. Уменьшив площадь атаки мы должны на максимум использовать сигнатурные методы анализа, такие как:

- Антивирус;

- IPS;

- Anti-Bot,

- Anti-Spam.

И уже после этого мы можем переходить к более тяжелым инструментам, таким как песочница:

- Threat Emulation;

- Threat Extraction.

Такой последовательный подход поможет значительно усилить защиту периметра сети. Подход универсальный и актуален практически для всех NGFW решений.

Дополнительные материалы

Если вас заинтересовала данная тема, то как минимум рекомендуются следующие ресурсы:

- Check Point на максимум

- Чек-лист по настройкам безопасности Check Point

- Защита от таргетированных (0-day) атак с помощью Check Point SandBlast (часть 1, часть 2, часть 3)

Провести бесплатный аудит настроек безопасности Check Point можно здесь.

В скором времени мы планируем запустить небольшой курс, с демонстрацией всего этого функционала. Поэтому следите за обновлениями! (vk, telegram).