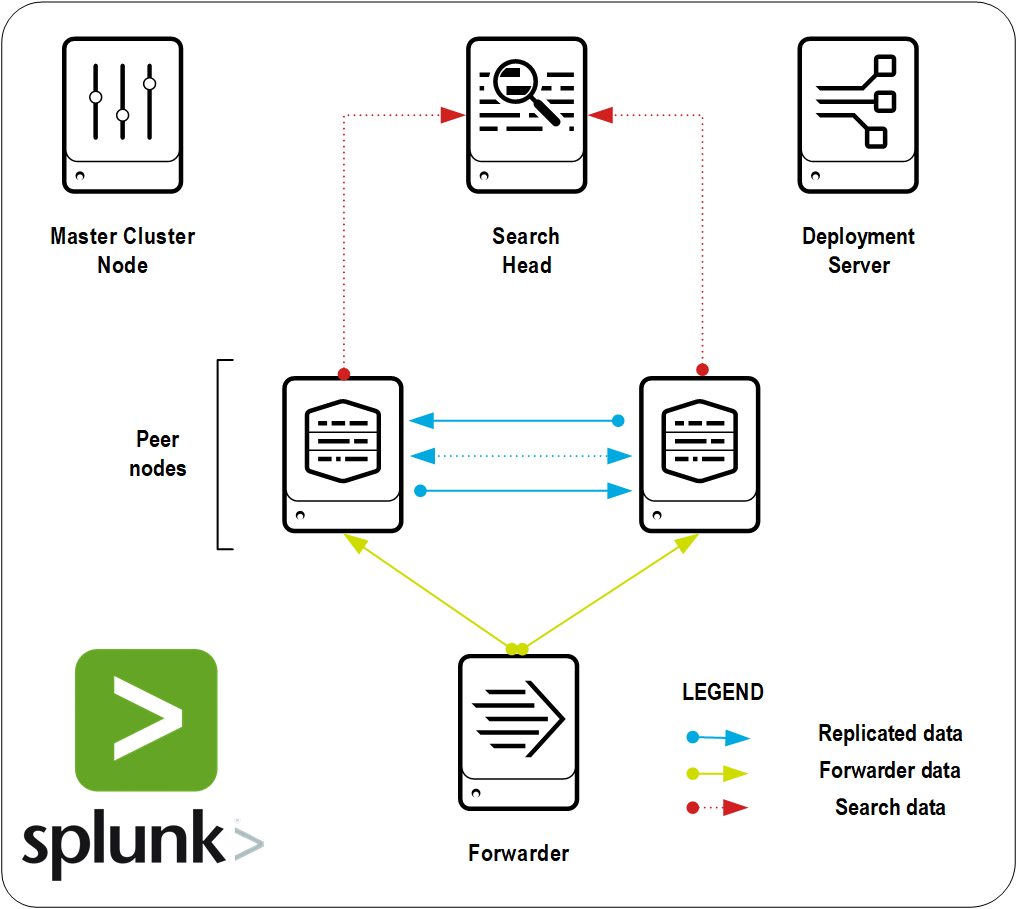

Cisco и Splunk являются партнерами, причем как Cisco использует в своей работе Splunk, так и Splunk модернизирует свои решения для того, чтобы его клиенты могли легко работать с данными, генерируемыми устройствами Cisco.

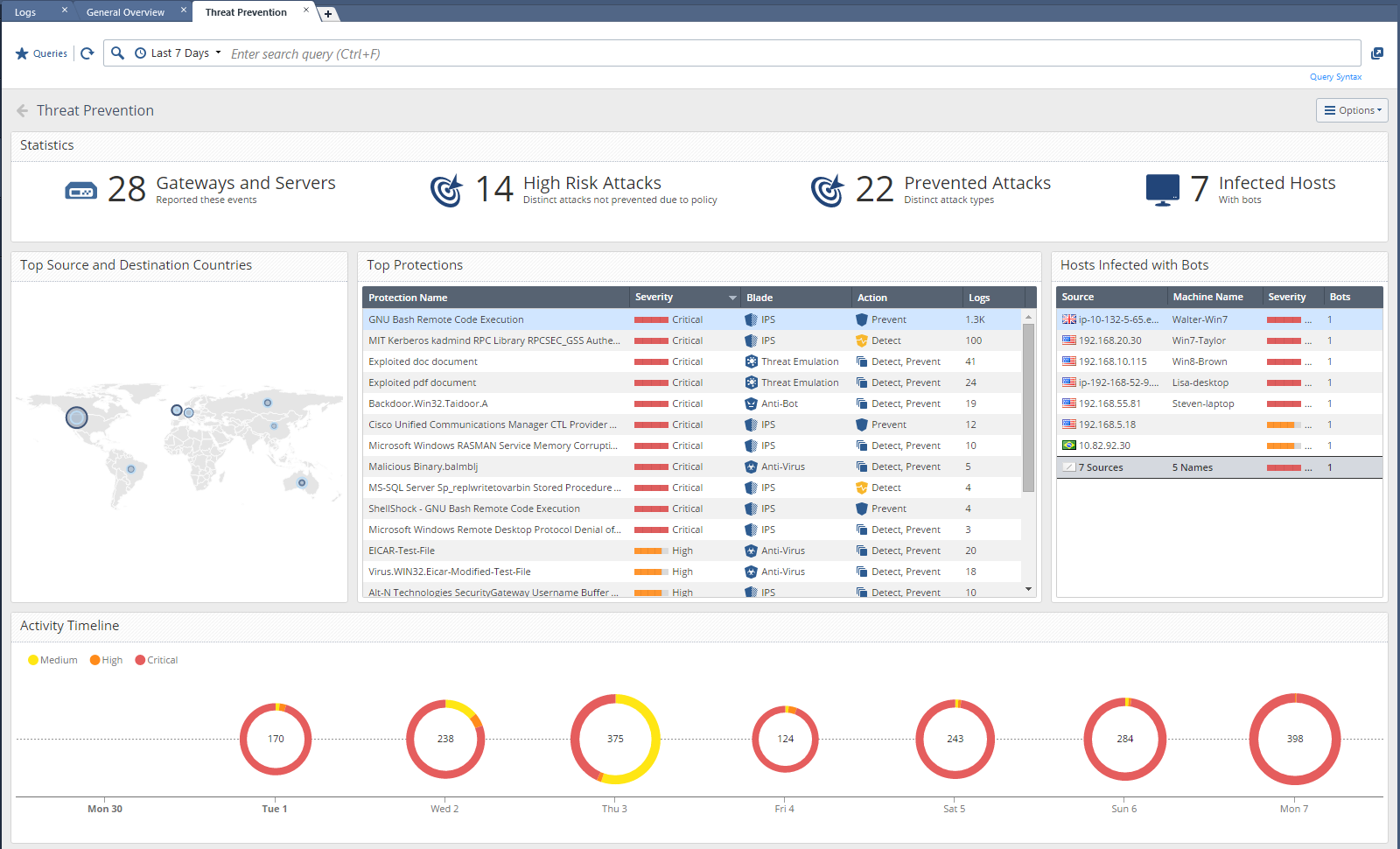

В рамках партнерства Cisco и Splunk реализовано уже более пяти десятков решений, позволяющих оперативно получать ценную информацию из данных, генерируемых устройствами Cisco. В этой статье мы хотим рассказать о приложении Cisco Security Suite, с помощью которого можно проводить анализ событий ИБ в реальном времени, исходящих от различных устройств Cisco. Cisco Security Suite объединяет в себе панели мониторинга событий брандмауэров Cisco ASA, PIX и FWSM, прокси-сервера Cisco Web Security Appliance (WSA), IPS, Cisco Email Security Appliance (ESA), Cisco Identity Services Engine (ISE) и Cisco Advanced Malware Protection / Sourcefire.