1. Введение

1. Введение

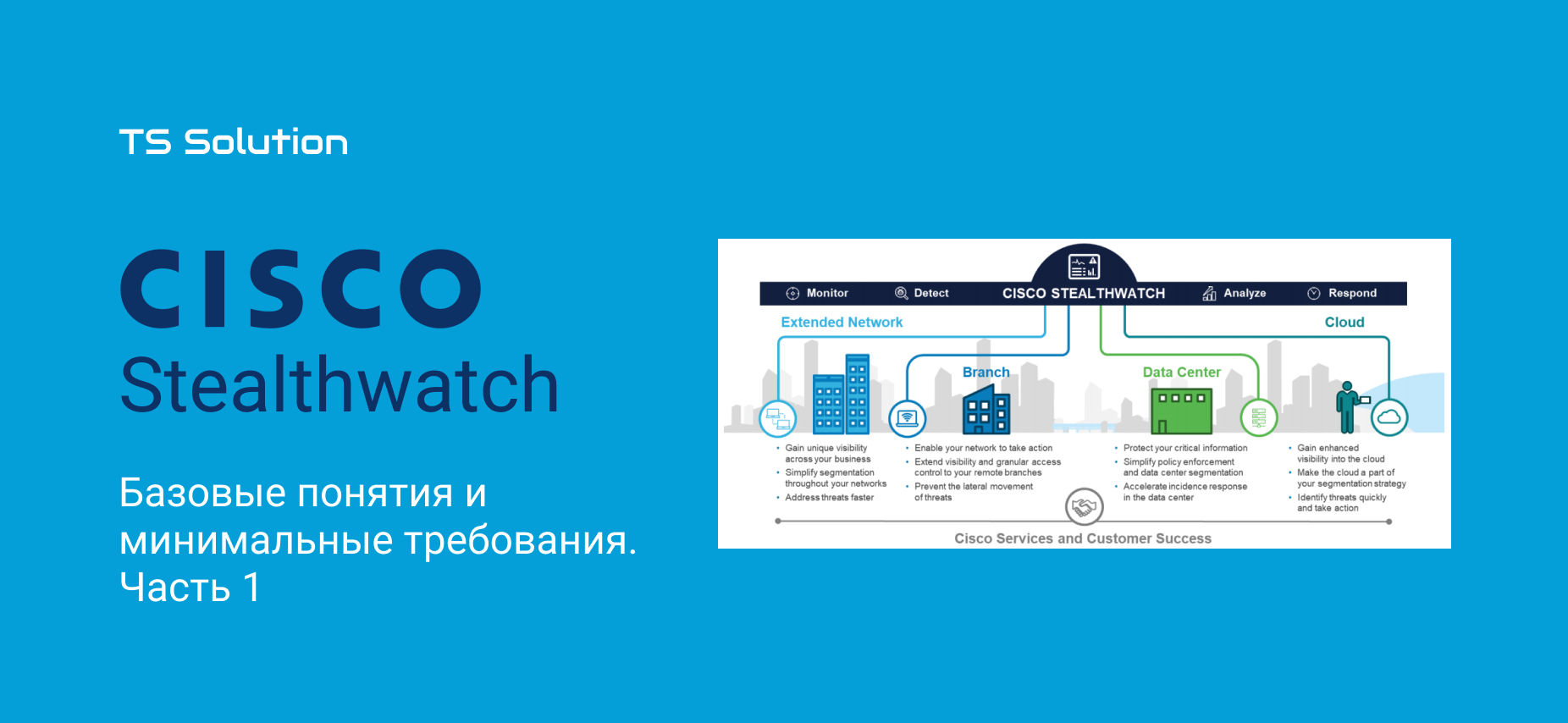

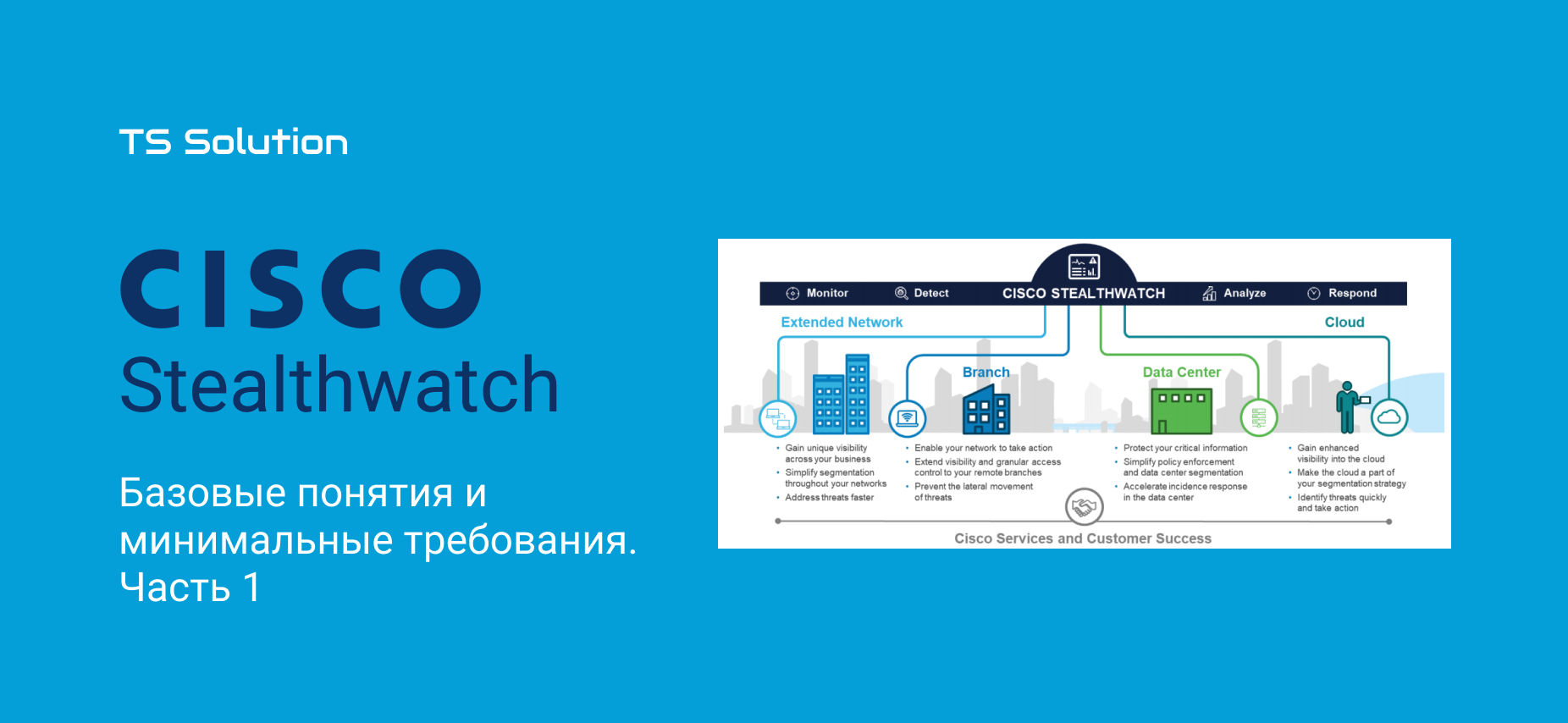

Данный цикл статей посвящен продукту для мониторинга сети Cisco StealthWatch.

Компания Cisco Systems активно продвигает его как продукт для улучшения безопасности сети, поэтому давайте разбираться.

В блоге TS Solution уже была

статья на эту тему, в данном цикле статей я сосредоточусь на настройке и развертывании продукта. Тем не менее, для тех, кто первый раз слышит о StealthWatch определим базовые понятия.

”Система

Stealthwatch обеспечивает лучшие в отрасли возможности мониторинга сети и анализа безопасности для ускорения и более точного обнаружения угроз, реагирования на инциденты и проведения расследований”, — говорит Cisco и приводит около 50-ти кейсов (success stories), с которыми вы можете ознакомиться

здесь.

Ссылки на все статьи в цикле:

1)

StealthWatch: базовые понятия и минимальные требования. Часть 1

2)

StealthWatch: развертывание и настройка. Часть 2

3)

StealthWatch: анализ и расследование инцидентов. Часть 3

4)

StealthWatch: интеграция с Cisco ISE. Часть 4

5)

Stealthwatch Cloud. Быстрое, удобное и эффективное решение для облачных и корпоративных инфраструктур. Часть 5

Основываясь на данных телеметрии вашей инфраструктуры, StealthWatch позволяет:

· выявлять самые разные кибератаки (APTs, DDoS, 0-day, data leakage, ботнет)

· контролировать соблюдение политик безопасности

· обнаруживать аномалии в поведении пользователей и оборудования

· проводить криптоаудит трафика (технология ЕТА)

В основе работы StealthWatch лежит сбор NetFlow и IPFIX с маршрутизаторов, коммутаторов и других сетевых устройств. В результате сеть становится чувствительным сенсором и позволяет администратору заглянуть туда, куда не могут добраться традиционные методы защиты сети, например, NGFW. Собирать StealthWatch может следующие протоколы: NetFlow (начиная с версии 5), sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 и другие кастомные доработки.