Блокировка учетных записей доставляет системным администраторам много хлопот, в Active Directory (AD) это частое явление. Согласно рeзультатам исследований, блокировка учетных записей является наиболее распространенной причиной звонков в службу ИТ-поддержки.

А основной причиной блокировки учетных записей Active Directory (помимо случаев, когда пользователи забывают свой пароль) является работающее приложение или фоновая служба на устройстве, которое аутентифицируется с устаревшими учетными данными. Поскольку пользователям требуется использовать больше устройств, эта проблема усугубляется. Для решения этой проблемы системным администраторам нужно найти приложение, которое работает с устаревшими учетными данными, а затем либо остановить его, либо попросить пользователя обновить учетные данные.

Способ обработки блокировок учетных записей в Active Directory не адаптирован к современным условиям. Раньше, когда большинство пользователей Office входили в систему с одного устройства, им было легко отслеживать свои учетные данные. Но теперь ситуация изменилась.

В этой статье мы более подробно объясним, как происходят блокировки учетных записей Active Directory, как их устранять и как создать политику, которая сократит время и ресурсы, затрачиваемые на разблокировку учетных записей.

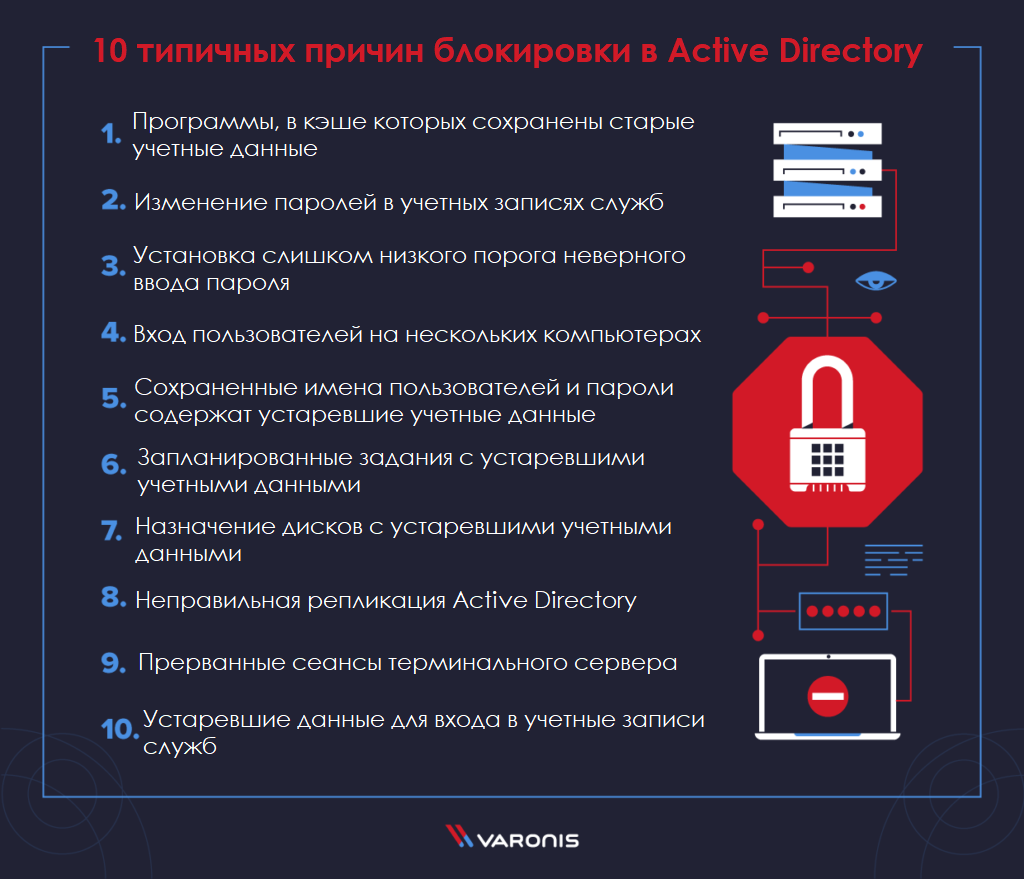

Краткий обзор: наиболее распространенные причины блокировки Active Directory

Большинство блокировок учетных записей Active Directory происходят по одной из двух причин: либо пользователи забывают свои пароли, либо они обновляют свои учетные данные не на всех устройствах.

В первом случае, когда пользователь забывает пароль, администратору нужно просто сбросить учетные данные пользователя, напомнить ему, что важно создать надежный пароль, или даже посоветовать использовать диспетчер паролей, чтобы сократить количество паролей, которые необходимо помнить. Во втором же случае, когда какое-то устройство или служба пытается выполнить вход со старыми данными, эта проблема требует более сложного решения, и именно этот вопрос мы рассмотрим в нашей статье.

Базовая механика этого вида блокировки учетной записи заключается в следующем. По умолчанию Active Directory блокирует пользователя после трех неудачных попыток входа в систему. В большинстве случаев, когда пользователю предлагается обновить учетные данные своей учетной записи Active Directory, он делает это на наиболее часто используемом устройстве. На любых других устройствах этого пользователя могут быть сохранены старые учетные данные, и программы или службы будут автоматически продолжать попытки доступа к Active Directory с их помощью. Поскольку учетные данные на этих устройствах уже не действительны, они не смогут войти, и Active Directory очень быстро заблокирует учетную запись, чтобы предотвратить действия, выглядящие как попытка взлома методом перебора.

В большинстве случаев системные администраторы будут вынуждены идентифицировать источник этих незаконных попыток входа в систему и либо заблокировать их, либо попросить пользователя обновить свои учетные данные. В современных условиях, когда пользователям может понадобиться входить из десятков различных источников, поиск причины может оказаться весьма непростой задачей, равно как и разработка соответствующей политики блокировок, способной сократить частоту возникновения подобных проблем. Далее в статье мы покажем вам, как справиться и с тем, и с другим.

Распространенные причины блокировки в Active Directory

Прежде чем мы поговорим о решениях, помогающих с проблемой блокировки учетных записей, стоит отметить, что кроме двух вышеупомянутых наиболее распространенных причин блокировки учетных записей существует множество других.

У Microsoft есть целая статья в TechNet по решению проблем с блокировкой, и их список включает:

- программы, в кэше которых сохранены старые учетные данные;

- изменение паролей в учетных записях служб;

- установка слишком низкого порога неверного ввода пароля;

- вход пользователей на нескольких компьютерах;

- сохраненные имена пользователей и пароли содержат устаревшие учетные данные;

- запланированные задания с устаревшими учетными данными;

- назначение дисков с устаревшими учетными данными;

- неправильная репликация Active Directory;

- прерванные сеансы сервера терминалов;

- устаревшие данные для входа в учетные записи служб.

Устранение проблем, связанных с блокировкой Active Directory, будет проще, если вы хорошо разбираетесь в основах Active Directory. Мы написали множество руководств, которые помогут вам освоить Active Directory. Рекомендуем начать с нашего руководства по лучшим учебным материалам по Active Directory. Убедитесь, что понимаете разницу между пользователями и компьютерами в Active Directory, знаете способ работы служб Active Directory, а также разницу между AD и LDAP.

Разобравшись в этих темах, вы отлично будете понимать, как происходит блокировка учетных записей.

Решение проблемы блокировки учетных записей

В связи с большим количеством потенциальных причин блокировки учетной записи Active Directory системным администраторам часто приходится затрачивать серьезные усилия, чтобы решить эту проблему. Системным администраторам следует настроить систему для отслеживания количества пользователей с включенной блокировкой в доменном лесу, чтобы иметь возможность устранять проблемы с блокировками прежде, чем они окажутся завалены звонками пользователей.

Первые шаги

Когда вы впервые идентифицируете заблокированную учетную запись, первая и самая важная задача — определить, вызвана ли блокировка кибератакой.

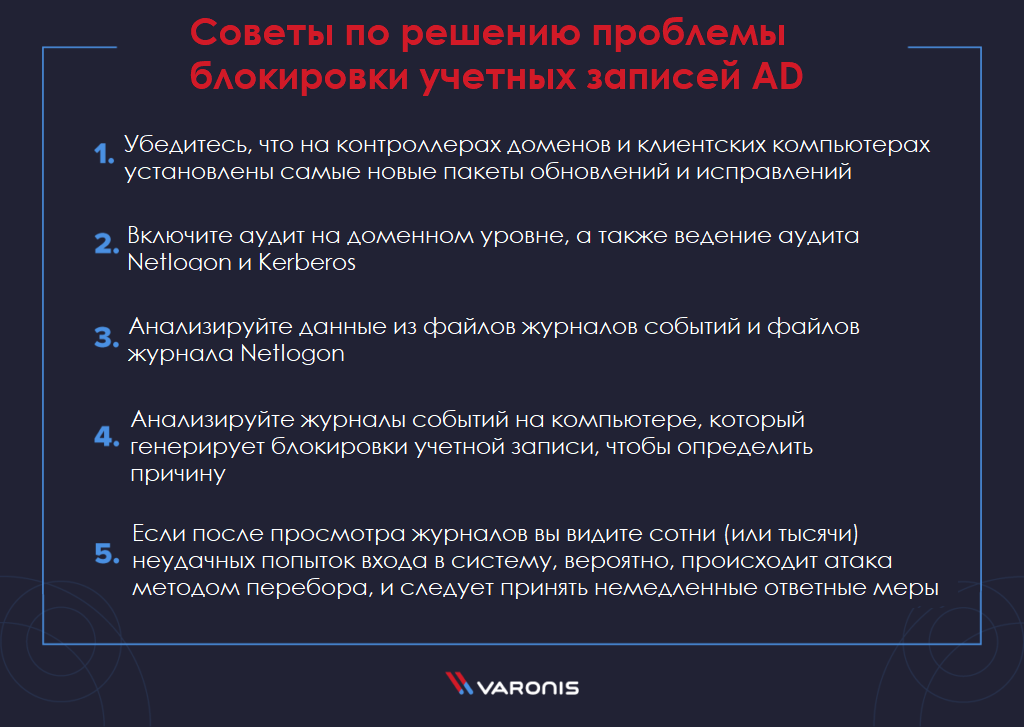

Чтобы убедиться, что у вас достаточно информации для расследования, вам следует предпринять несколько ключевых шагов:

- Убедитесь, что на контроллерах доменов и клиентских компьютерах установлены самые новые пакеты обновлений и исправлений.

- Настройте компьютеры для сбора данных:

- включите аудит на доменном уровне;

- включите ведение журнала Netlogon;

- включите ведение журнала Kerberos.

- Анализируйте данные из файлов журналов событий и файлов журнала Netlogon. Это поможет определить, где и по какой причине происходят блокировки.

- Проанализируйте журналы событий на компьютере, который генерирует блокировки учетной записи, чтобы определить причину.

Если после просмотра этих журналов вы видите сотни (или тысячи) неудачных попыток входа в систему, вероятно, вы наблюдаете атаку методом перебора на свои системы, и вам следует принять немедленные ответные меры. Если же окажется, что блокировка была вызвана обыденными причинами, нужно выяснить, как это произошло.

Факторы, которые следует учитывать в политике блокировки

Если вы постоянно сталкиваетесь с несколькими видами блокировки учетной записи Active Directory, это можно исправить, пересмотрев свою политику блокировки.

Многие администраторы скажут вам, что большинство, если не все, блокировки учетных записей могут быть устранены с помощью внедрения более интеллектуальной политики блокировки учетных записей Active Directory. Сторонники этого подхода рекомендуют администратору зайти в объект групповой политики, установленный по умолчанию для домена, и изменить соответствующие параметры блокировки на более подходящие.

Параметр «Порог блокировки учетной записи» (account lockout threshold) должен быть изменен на гораздо большее число, чем 3 — возможно, 20 или 30 — так, чтобы блокировка вызывалась только действиями хакера по перебору паролей, (в этом случае такие попытки исчисляются сотнями).

Для параметра «Продолжительность блокировки учетной записи» (account lockout duration) — время ожидания перед автоматической разблокировкой учетной записи — следует установить значение в 10 минут (вместо, скажем, 12 часов), или значения по умолчанию, равного нулю (что означает постоянную блокировку).

И, наконец, хитрый параметр «Сброс политики блокировки учетной записи через» (reset account lockout policy after) по умолчанию установлен на 1 минуту. Подробнее об этом подходе можно прочитать тут.

Получив профессиональные советы от нескольких инженеров Varonis, я узнал, что также может помочь изменение параметров блокировки Active Directory по умолчанию. Но с этим нужно быть осторожными, так как сначала необходимо проверить общую надежность паролей сотрудников. Если ваша политика в отношении паролей надежна, то увеличение «порога блокировки учетной записи» может иметь смысл, иначе это может не сработать. Кроме того, есть хороший аргумент в пользу того, что этот пороговый параметр всегда должен быть равен нулю. В итоге пользователи будут вынуждены обращаться в службу поддержки, чтобы разблокировать свои учетные записи.

В конечном итоге выбранный вами подход будет зависеть от вашей среды и количества случаев блокировки, с которыми вы ежедневно сталкиваетесь. Вы должны стремиться внедрить политику блокировки, которая позволит управлять количеством попыток сброса учетной записи, при этом сохраняя возможность отлавливать попытки злоумышленников проникнуть в вашу сеть.

Три инструмента для работы с блокировками учетных записей Active Directory

Блокировка учетных записей Active Directory — это настолько распространенное явление и такой источник фрустрации для сетевых администраторов, что для решения этой проблемы были специально созданы несколько инструментов. Некоторые из них предоставляются Microsoft, а другие являются предложениями сторонних разработчиков. Вот список лучших из них:

Программные средства Account Lockout Status

Это стандартный набор инструментов, который Microsoft предоставляет для управления блокировкой учетных записей Active Directory. Он состоит из ряда отдельных компонентов.

Каждый из них поможет вам исследовать различные аспекты вашей сети:

- EventCombMT.exe собирает и фильтрует события из журналов событий контроллеров домена. Этот инструмент имеет встроенный поиск блокировок учетных записей. Он собирает идентификаторы событий, связанных с определенными блокировками учетных записей, в отдельном текстовом файле, который затем можно экспортировать.

- LockoutStatus.exe проверяет все контроллеры домена в домене и сообщает вам, когда в последний раз была заблокирована целевая учетная запись и с какого контроллера домена. Кроме того, этот инструмент дает информацию о текущем статусе заблокированной учетной записи и количестве попыток ввода неверного пароля.

- Ведение журнала Netlogon используется для отслеживания событий Netlogon и NT LAN Manager (NTLM). Включение регистрации событий в журнале Netlogon на всех контроллерах домена — это эффективный способ изолировать заблокированную учетную запись и увидеть причину блокировки. Для анализа журналов Netlogon используется NLParse.exe, который является одним из инструментов блокировки учетной записи.

- Acctinfo предоставляет дополнительные свойства в ADUC (пользователи и компьютеры Active Directory), например lastLogon (последний вход) и Password Expires (истечение пароля). В частности, с этой надстройкой вы получите дополнительную вкладку в ADUC, которая называется «Дополнительная информация об учетной записи». Она помогает определять и устранять проблемы с блокировкой учетных записей, а также изменять пароль пользователя на контроллере домена на сайте этого пользователя.

ADLockouts

Это простая программа, которая пытается отследить источник попыток ввода неверного пароля, приведший к блокировке Active Directory.

Этот инструмент отлично подходит для небольших сетей, но в более обширной среде не так эффективен. Приложение ищет в каждом домене и контроллере домена неудачный вход в систему, а затем анализирует все связанные с ним события. Его целью является определение причины блокировки. После этого программа анализирует каждую машину и выводит все типичные случаи блокировок учетных записей по ряду объектов: подключенные диски, старые сеансы удаленной работы, запланированные задания и другое.

PowerShell

Конечно, вы можете использовать самый прямой подход к расследованию причин блокировки учетных записей Active Directory и использовать PowerShell. Этот процесс может длиться чуть дольше и быть более сложным по сравнению с вышеперечисленными инструментами, но он также даст вам более подробную информацию о том, что именно происходит в ваших системах.

Используя PowerShell, вы можете легко отфильтровать журнал событий на предмет событий, связанных с определенной учетной записью, чтобы определить источник блокировки учетной записи:

- Это можно сделать с помощью командлета Get-EventLog и следующей команды:

Get-EventLog -LogName Security | ?{{$_.message -like "*locked*USERNAME*"}} | fl -property *

- Либо вы можете использовать функцию Get-UserLockoutStatus для устранения проблем с постоянной блокировкой учетных записей. Функция ищет на всех контроллерах домена такую информацию о пользователях, как статус блокировки учетной записи, количество вводов неверных паролей, время последнего ввода неверного пароля и время, когда последний раз устанавливался пароль.

Заключение

Если вы сетевой администратор, то вам наверняка не нужно объяснять, сколько хлопот доставляет блокировка учетных записей Active Directory. Учитывая это, возникает соблазн просто рассматривать блокировку учетных записей как неотъемлемую функцию Active Directory и автоматически разблокировать учетные записи пользователей, как только вы получите запрос в службу поддержки.

Однако это неправильный подход. Потратив время на расследование истинных причин блокировок учетных записей, вы можете предотвратить их частое появление. Кроме того, изменение политик блокировки может стать эффективным способом определения случаев, когда блокировка вызвана пользовательской ошибкой, а когда — атакой киберпреступников на вашу сеть.

В конечном итоге от вашего понимания Active Directory будет зависеть, насколько эффективно вы сможете предотвращать блокировки учетных записей и управлять ими. Если вас часто расстраивает невозможность отследить источник этих проблем, вы можете использовать предоставленные нами ресурсы. В частности, ознакомьтесь с нашим руководством о пользователях и компьютерах в Active Directory, а также руководством по маркировке конфиденциальных данных — с их помощью вы сможете еще более эффективно защитить свою сеть от кибератак.