В этой статье мы поговорим о различных вариантах удалённого подключения пользователей по VPN. Рассмотрим варианты возможных VPN туннелей, поддерживаемые Zyxel, их преимущества и недостатки, а также новую технологию Secure WiFi упрощающую построение VPN каналов.

VPN — немного теории

Virtual Private Network (VPN) — общий термин для обозначения технологий, обеспечивающих безопасную передачу трафика средствами небезопасной сети, например, Интернет.

Как это работает

Стандартные средства TCP/IP «из коробки» не включают средств для защиты трафика. На помощь приходит VPN. Передаваемый трафик шифруется и заново инкапсулируется в формат, пригодный для передачи в небезопасной сети, например, в виде IP пакетов. В свою очередь на принимающей стороне трафик деинкапсулируется, дешифруется и поступает по целевому назначению.

На самом деле это довольно сложный механизм, включающий средства криптографии для шифрования и аутентификации, средства защиты от повторов, средства организации безопасного канала и так далее. Поэтому очень важно выбрать правильный механизм для организации сетевых подключений.

Наиболее часто используют два варианта подключений:

- site-to-site — соединяются удалённые сети;

- client-to-site — подключение отдельных пользователей к удалённой сети.

Как было сказано выше, эта статья посвящена проблемам именно клиентских подключений.

Какие основные показатели влияют на выбор VPN

1. Надёжность. Тут всё просто — если передача данных постоянно прерывается, зачем нужен такой канал связи?

2. Защита от взломов и перехвата трафика. Собственно, для этого и создавали VPN. Однако принцип «чем сильнее, тем лучше» нужно применять с осторожностью. За усиление защиты, например, при использовании более криптостойкого алгоритма, придётся платить аппаратными ресурсами, быстродействием и так далее. Кроме заботы о безопасности никогда не помешает здравый смысл.

3. Распространённость. Вряд ли кто-то захочет использовать инструментарий, если про него практически никто не знает и не спешит поддерживать для своего ПО и оборудования.

4. Простота настройки. Помимо того, что время и силы системных администраторов не безграничны, ещё существует такой важный момент, как квалификация конечного пользователя. Если настройка выходит за рамки инструкции в 5 шагов — рано или поздно, администратор столкнётся с пользователем, который не сможет самостоятельно настроить VPN на своей стороне. В таких случаях приходится искать обходные пути, об этом речь пойдёт ниже.

5. Цена. Собственно, тот самый показатель, который может блокировать все благие намерения.

Какие VPN поддерживает Zyxel и почему

На данный момент оборудованием Zyxel поддерживаются следующие протоколы и соответствующие сценарии удалённого подключения:

- IPSec VPN (ZyWALL IPSEC VPN Client / SecuExtender v3.8.XX или любой другой);

- L2TP over IPSec VPN (встроенный клиент в Windows, Android и MacOS, iOS);

- SSL VPN (SecuExtender v4.0.2.0 и v4.0.3.0).

Примечание. Ещё один протокол — OpenVPN применяется в мультигигабитных WiFi роутерах Armor G1/G5.

Разберём каждый пункт по порядку.

IPSec VPN

IPSec (сокращение от IP Security) — семейство протоколов защиты информации для последующей передачи по межсетевому протоколу IP.

IPSec VPN over ZyWALL IPSec VPN Client — это самый безопасный вариант туннеля из описываемых в данной статье.

Преимущества IPSec VPN

Имеет разные возможности настройки шифрования VPN туннеля (при использовании соответствующего ПО). IPSec VPN Client позволяет выбрать различные алгоритмы шифрования, контролировать нагрузку на туннель, и обеспечить высокую безопасность в отличие от L2TP over IPSec VPN.

Основные используемые порты и номера протоколов, которые необходимо разрешить для IPSec:

- Протокол UDP, port 500 (IKE, управление ключами)

- Протокол UDP, port 4500 (IPSEC NAT-Traversal mode)

- Протокол ESP, значение 50 (for IPSEC)

- Протокол AH, значение 51 (for IPSEC)

Большинство провайдеров знакомы с данными требованиями, поэтому проблем с настройками для прохождения трафика обычно не возникает.

Ограничения IPSec VPN

В данной ситуации требуется платная лицензия для компьютеров с Windows и MAC.

Примечание. IPSec VPN по умолчанию не заворачивает весь клиентский трафик в VPN туннель. Это полезно, когда для удалённых клиентов нужны такие настройки «из коробки», чтобы не нагружать сторонним Интернет-трафиком корпоративный VPN туннель.

L2TP over IPSec VPN

L2TP VPN это старый-добрый вариант подключения, известный, например, администраторам Microsoft ISA сервер. Сам по себе L2TP не имеет средств защиты, но существует возможность переложить эту функцию на плечи другого протокола шифрования‑IPSec (IP Security). Это позволяет использовать L2TP over IPSec в различных сценариях, многие платформы предлагают интегрированное программное обеспечение и драйверы L2TP клиента. Комбинацию L2TP и IPSec называют L2TP/IPSec (RFC3193).

L2TP over IPSec VPN может быть легко связан с Active Directory.

Порты и протоколы, которые необходимо разрешить для L2TP/IPSec:

- порт 1701 (UDP) используется в качестве порта отправителя и получателя для инициализации туннеля;

- порт 500 (UDP) — для обмена ключами шифрования;

- порт 4500 (UDP) — для операций NAT;

- протокол 50 (ESP) для передачи зашифрованных данных через IPSec.

Так же как и в случае с «чистым» IPSec, настройки многим уже знакомы и, как правило, эти порты и протоколы очень редко блокируются провайдерами и промежуточными системами передачи трафика.

Ограничения L2TP over IPSec

Встроенные инструменты настройки L2TP over IPSec "из коробки" не всегда понятны начинающему пользователю (по сравнению с SecuExtender это выглядит сложнее). В то же время данный тип подключения можно настроить на большом числе клиентских устройств (в первую очередь это компьютеры с Windows) без необходимости покупать дополнительное ПО.

SSL VPN

Данный тип соединения работает через SSL/HTTPS, что позволяет довольно гибко применять его в различных ситуациях.

Преимущества SSL VPN

Стандартный HTTPS порт редко блокируется операторами связи и системными администраторами. Это позволяет использовать его там, где необходимо обойти возможную блокировку других портов, так как HTTPS обычно разрешён по умолчанию.

Простота настройки и использования (достаточно скачать и настроить простую программу)

Ограничения SSL VPN

Для работы с этим типом VPN в нашем случае необходимо программное обеспечение SecuExtender (IPSec и SSL VPN клиент). Это облегчает настройку и позволяет упростить и унифицировать процесс подключения пользователей.

Secure WiFi — новое в клиентских подключениях

Что это такое и как работает

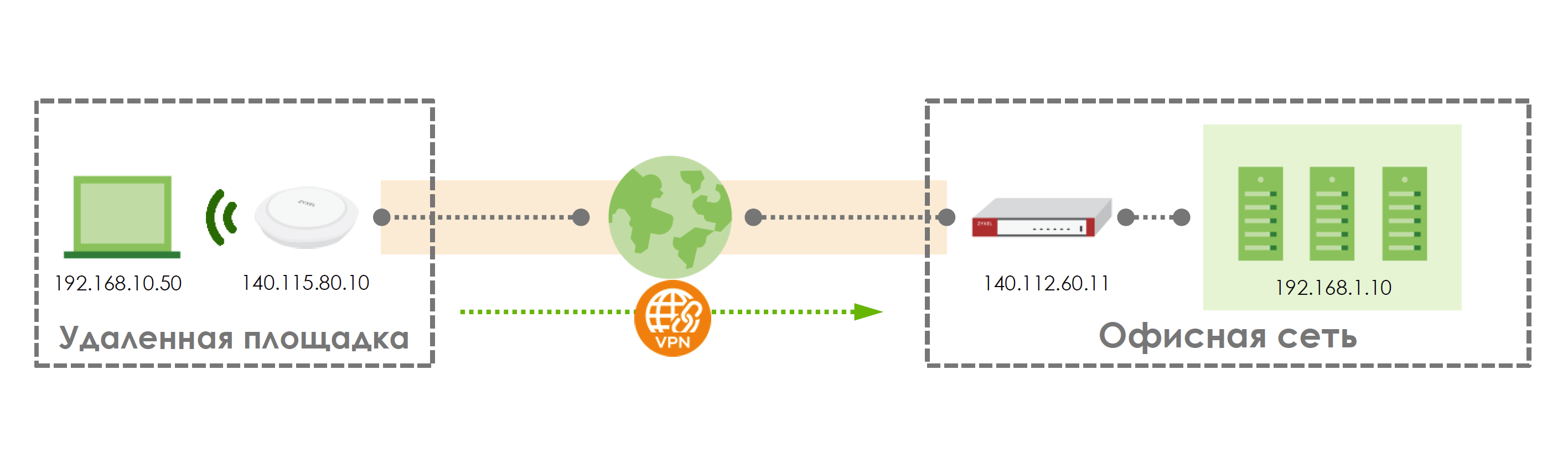

Сервис безопасности Secure WiFi— это построение L2 туннеля между точкой доступа и шлюзом посредством NVGRE over IPSec.

Работает и в Nebula (с USG FLEX), и с автономными шлюзами: USG FLEX, ATP, VPN.

Рисунок 1. Принцип работы Secure WiFi.

Более подробно об этом можно узнать из вебинаров:

Причины использования

Привычная схема «один клиент — одно устройство — одно подключение» является достаточно простой, но не всегда удобной.

Например, если у пользователя несколько устройств: стационарный ПК, ноутбук и ещё изредка использует планшет для чтения документов. Придётся выделять на VPN шлюзе на каждое устройство по выделенному каналу для подключения? Это хорошо, когда клиентов мало, а если их достаточно много и на счету каждый канал?

Это интересно. Услуга Secure WiFi увеличивает количество каналов для подключения до максимального значения (снимает ограничение) для межсетевых экранов ATP, USG FLEX и VPN.

Другой важный момент, если теряется или похищается конечное устройство с настроенными параметрами, например, ноутбук. Помимо самого ноутбука и информации на нем, в руки злоумышленника попадают готовые настройки VPN. А дальше дело за социальной инженерией. В свою очередь, точку доступа, установленную в квартире или локальном офисе, гораздо труднее потерять или выкрасть.

Ещё один интересный момент, когда несколько сотрудников вынуждены работать на удалённой площадке, например, в другом здании. Приходится настраивать каждому VPN подключение, при том, что они сидят «бок о бок».

Ну, и наконец, весьма распространённый случай, когда пользователь не может сам выполнить настройки своего клиента, например, по причине конфликта с существующим ПО, устаревшей операционной системой и так далее. Можно запросто попасть в ситуацию, когда чтобы решить проблему с VPN клиентом пользователя, нужно подключить VPN канал, а, чтобы подключить VPN канал, нужно решить проблему с VPN клиентом.

В статье «Удалённая работа набирает обороты» мы уже описывали одно из решений подобных проблем. Смысл заключается в том, чтобы передать пользователю заранее настроенный недорогой роутер для создания VPN подключения. Однако набор функций роутера может оказаться избыточен, особенно если речь идёт о 1-2 устройствах. И далеко не так просто наладить работу второго роутера внутри домашней или офисной сети. Если пользователь обладает нужной квалификацией, тогда всё замечательно, а вот если не обладает и не может сам настроить?

Secure WiFi помогает решить подобные проблемы с меньшими затратами практически для любого пользователя.

Как выглядит процесс конфигурации доступа для Secure WiFi

На стороне администратора (центральный офис):

- Настройка точек доступа в LAN;

- Выбор туннельных точек доступа и SSID;

- Конфигурация WAN IP шлюза как адрес контроллера.

На стороне пользователя:

- Подключение точки доступа к домашней сети

Некоторые особенности работы:

- Трафик туннельных SSID шифруется через IPsec VPN;

- Шифрование беспроводного трафика осуществляется посредством L2 NVGRE over IPSec VPN;

- Не требуется настройка туннеля.

Это интересно. При настройке на туннельных точках автоматически включается контроль штормов доступа. Это нужно для ограничения количества широковещательных и мультикастовых пакетов и снижения нагрузки на шифровку/дешифровку пакетов

Преимущества Secure WiFi

- Унификация решения — администратору не нужно разбираться с особенностями клиентов для различных операционных систем, шлюзов, и так далее.

- Пользователи проходят полноценную WPA2 Enterprise аутентификацию. Есть возможность использовать двухфакторную аутентификацию.

- Поддерживаются динамические VLAN, то есть пользователи при подключении автоматически оказываются в нужном сегменте сети, что повышает безопасность и упрощает настройки окружения.

- Удаленный сотрудник получает тот же уровень безопасности, то же сетевое и программное окружение и такой же IP-адрес, как если бы он был в офисе. Пользователю не нужно приспосабливаться к новым условиям, что значительно упрощает поддержку со стороны ИТ службы.

- Повышение производительности за счёт устранения широковещательных штормов и оптимизация использования полосы пропускания.

Ограничения Secure WiFi

Тут, собственно, всё ограничение упирается в приобретение дополнительных точек доступа (если это необходимо).

Какое нужно оборудование для Secure WiFi

На стороне центрального офиса должен стоять контроллер (с прошивкой ZLD5.00) — то есть минимум один шлюз серии ATP, USG Flex, VPN.

На стороне клиента — точки доступа WAX650S, WAX610D, WAX510D, WAC500, WAC500H (с прошивкой 6.20)

Рисунок 2. Семейство шлюзов серии USG FLEX — самой новая, прогрессивная линейка с централизованным управлением Zyxel Nebula.

Более подробно можно прочитать в описании на сайте.

Рисунок 3. Точки доступа с прошивкой 6.20, пригодные для работы с Secure WiFi.

Резюме

Существуют различные стандарты для подключения удалённых пользователей по VPN (client-to-site). Оборудование Zyxel поддерживает клиенты ZyWALL IPSEC, L2TP over IPSec и SSL VPN.

Для упрощения подключения, удобства пользователей и оптимизации расходования ресурсов используется технология Secure WiFi — построение L2 туннеля между точкой доступа и шлюзом посредством NVGRE over IPSec. В этом случае беспроводные клиенты могут автоматически попадать в офисную сеть, минуя сложный процесс настройки VPN соединения.

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Вебинар: Межсетевые экраны USG FLEX в централизованной системе управления Nebula

- Вебинар: Межсетевые экраны и точки доступа Zyxel: что нового в микропрограммах версии 5 00 и 6 20

- SecuExtender IPSec и SSL VPN клиент

- Сервис безопасности Secure WiFi

- Унифицированный шлюз безопасности USG Flex 2200

- Точка доступа WAX650S 802.11ax (WiFi 6) со смарт-антенной MU‑MIMO 4x4

- Мультигигабитный WiFi роутер AC2600 Armor G1