Сегодня мы расскажем о том, как новые технологии позволяют обеспечить безопасность учащихся, упростить учебный процесс и организовать родительский контроль.

Разработкой систем контроля доступа наша компания занимается уже более 35 лет. 12 лет назад, по многочисленным запросам наших пользователей, мы решили сделать специализированную систему для школ. Для чего она нужна и в чем особенности такой системы?

Особенности СКУД для школ

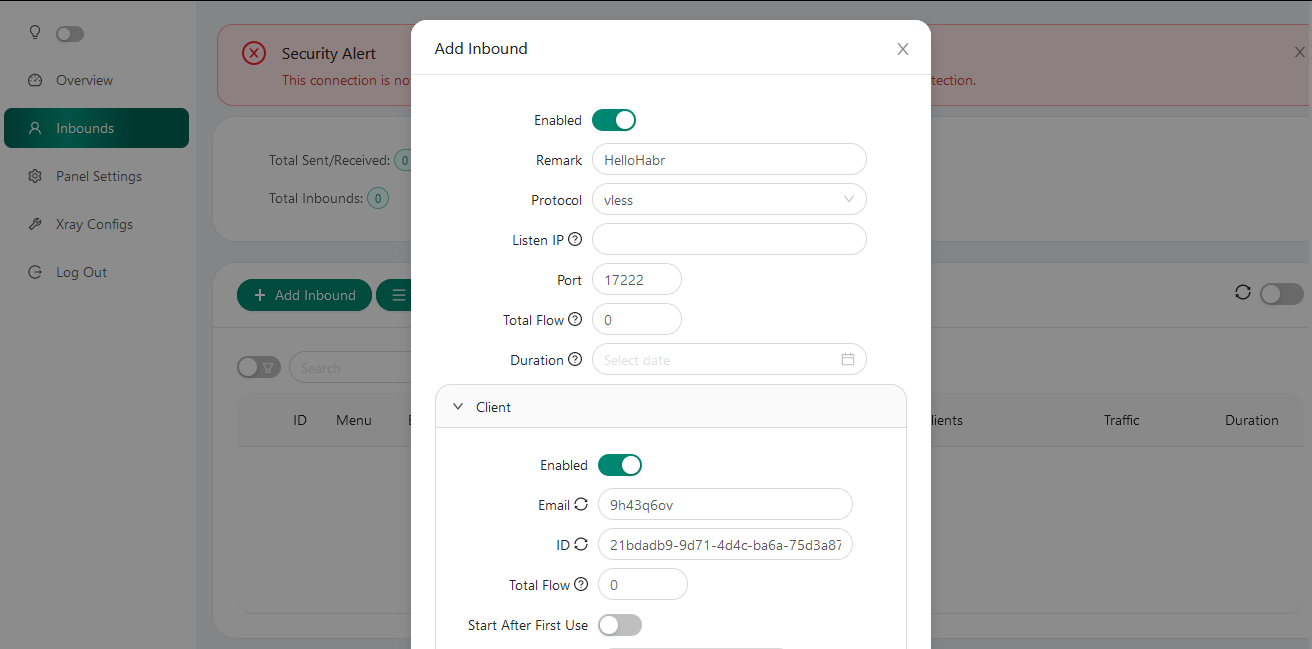

Особенность первая – специально адаптированный для школ интерфейс. Например, в ПО сразу выделены такие группы как “Учащиеся”, “Преподаватели”, “Родственники”.

Функция “Родительский контроль” позволяет информировать родителей о том, что их ребенок пришел в школу, и о том, когда он из нее ушел.

Узнают родители не только об этом – интеграция системы с «Электронным дневником» или аналогичными ресурсами позволяет просматривать и оценки, и данные о посещаемости.

Контролировать можно не только детей, но и взрослых – есть в СКУД и возможность учета рабочего времени преподавателей и сотрудников школы.

Здесь все устроено так же, как и в стандартной СКУД. Доступны разные графики работы – недельные и сменные, например, для персонала и охраны соответственно, график по присутствию – например, для педагогов дополнительного образования. Система позволяет формировать как табель по форме Т-13, так и специальный табель для учебных заведений по форме 0504421.

Для защиты от доступа посторонних устанавливаются турникеты. В качестве идентификаторов можно использовать биометрические данные, карты доступа, штрихкоды, смартфоны с NFC. Для карт доступа предусмотрена возможность создания индивидуального дизайна.