Тема сегодняшнего урока – RIP, или протокол маршрутной информации. Мы поговорим о различных аспектах его применения, о его настройке и ограничениях. Как я уже говорил, тема RIP не входит в учебный план курса Cisco 200-125 CCNA, однако я решил посвятить этому протоколу отдельный урок, так как RIP является одним из основных протоколов маршрутизации.

Сегодня мы рассмотрим 3 аспекта: понимание работы и настройка RIP в роутерах, таймеры RIP, ограничения RIP. Этот протокол был создан в 1969 году, так что это один из самых старых сетевых протоколов. Его преимущество заключается в необычайной простоте. На сегодня множество сетевых устройств, в том числе Cisco, продолжают поддерживать RIP, поскольку он является не проприетарным, как EIGRP, а общедоступным протоколом.

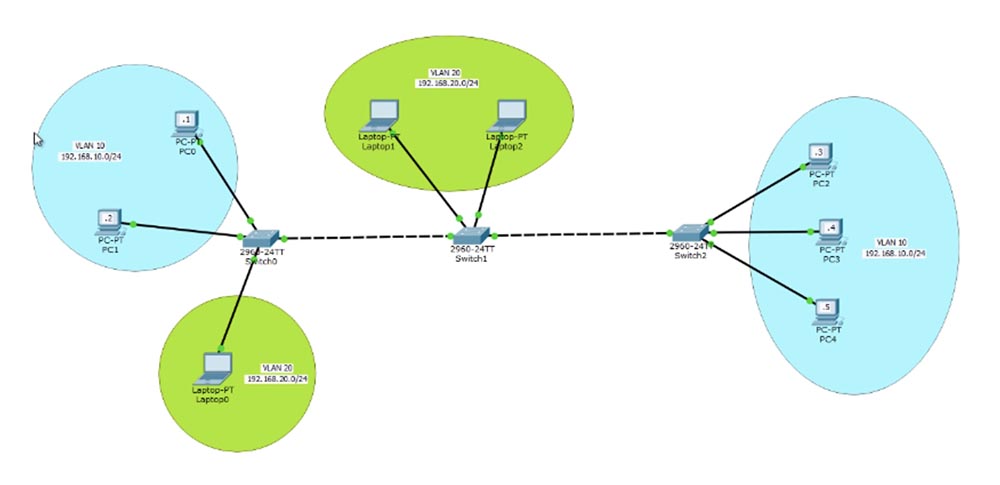

Существуют 2 версии RIP. Первая, классическая версия, не поддерживает VLSM — переменную длину маски подсети, на которой основана бесклассовая IP-адресация, поэтому мы можем использовать только одну сеть. Об этом я расскажу немного позже. Эта версия также не поддерживает аутентификацию.

Предположим, у вас есть 2 роутера, соединенные друг с другом. При этом первый роутер рассказывает соседу все, что знает. Допустим, к первому роутеру подсоединена сеть 10, между первым и вторым роутером расположена сеть 20, а за вторым роутером находится сеть 30. Тогда первый роутер говорит второму, что он знает сети 10 и 20, а роутер 2 сообщает роутеру 1, что он знает о сети 30 и сети 20.

Протокол маршрутизации указывает на то, что эти две сети нужно добавить в таблицу маршрутизации. В общем получается, что один роутер рассказывает о подсоединенных к нему сетях соседнему роутеру, тот – своему соседу, и т.д. Проще говоря, RIP- это протокол-сплетник, который служит тому, чтобы соседние роутеры делились друг с другом информацией, причем каждый из соседей безоговорочно верит тому, что ему сказали. Каждый роутер «слушает», не произошли ли в сети изменения, и делится ими со своими соседями.

Сегодня мы рассмотрим 3 аспекта: понимание работы и настройка RIP в роутерах, таймеры RIP, ограничения RIP. Этот протокол был создан в 1969 году, так что это один из самых старых сетевых протоколов. Его преимущество заключается в необычайной простоте. На сегодня множество сетевых устройств, в том числе Cisco, продолжают поддерживать RIP, поскольку он является не проприетарным, как EIGRP, а общедоступным протоколом.

Существуют 2 версии RIP. Первая, классическая версия, не поддерживает VLSM — переменную длину маски подсети, на которой основана бесклассовая IP-адресация, поэтому мы можем использовать только одну сеть. Об этом я расскажу немного позже. Эта версия также не поддерживает аутентификацию.

Предположим, у вас есть 2 роутера, соединенные друг с другом. При этом первый роутер рассказывает соседу все, что знает. Допустим, к первому роутеру подсоединена сеть 10, между первым и вторым роутером расположена сеть 20, а за вторым роутером находится сеть 30. Тогда первый роутер говорит второму, что он знает сети 10 и 20, а роутер 2 сообщает роутеру 1, что он знает о сети 30 и сети 20.

Протокол маршрутизации указывает на то, что эти две сети нужно добавить в таблицу маршрутизации. В общем получается, что один роутер рассказывает о подсоединенных к нему сетях соседнему роутеру, тот – своему соседу, и т.д. Проще говоря, RIP- это протокол-сплетник, который служит тому, чтобы соседние роутеры делились друг с другом информацией, причем каждый из соседей безоговорочно верит тому, что ему сказали. Каждый роутер «слушает», не произошли ли в сети изменения, и делится ими со своими соседями.