Открывая дверь в мир криптографии, будьте осторожны! Может выйти так, что закрыть не получится. Конечно это совпадение, но едва я пришел в себя от новости прошлой недели про коллизии в SHA-1, как тут же возникла тема о взломе зашифрованного трафика, с атакой на протокол Диффи-Хеллмана. Ну, уже по названию понятно, в чем дело, да? Эксперт в области криптографии Брюс Шнайер в мае этого года опубликовал гневный пост о «любительском шифровании». В любой другой сфере деятельности высказывания типа «оставьте это профессионалам, вы все равно ничего не понимаете» обычно вызывают волну критики, но применительно к шифрованию, с таким утверждением, пожалуй, можно и согласиться. Тем более что история вокруг протокола Диффи-Хеллмана, с участием математиков, программистов и даже Эдварда Сноудена, является хорошим тому доказательством. Это история о том, как хороший, годный алгоритм плохо реализовали на практике.

Открывая дверь в мир криптографии, будьте осторожны! Может выйти так, что закрыть не получится. Конечно это совпадение, но едва я пришел в себя от новости прошлой недели про коллизии в SHA-1, как тут же возникла тема о взломе зашифрованного трафика, с атакой на протокол Диффи-Хеллмана. Ну, уже по названию понятно, в чем дело, да? Эксперт в области криптографии Брюс Шнайер в мае этого года опубликовал гневный пост о «любительском шифровании». В любой другой сфере деятельности высказывания типа «оставьте это профессионалам, вы все равно ничего не понимаете» обычно вызывают волну критики, но применительно к шифрованию, с таким утверждением, пожалуй, можно и согласиться. Тем более что история вокруг протокола Диффи-Хеллмана, с участием математиков, программистов и даже Эдварда Сноудена, является хорошим тому доказательством. Это история о том, как хороший, годный алгоритм плохо реализовали на практике. А тут еще обнаружили, что жесткие диски со встроенной системой шифрования защищают ваши данные не так хорошо, как хотелось бы. В общем, этот выпуск еженедельного дайджеста новостей о безопасности — про криптографию. И про патчи. Про очень, очень много патчей. Бонус: подборка самых заезженных стоковых фотографий на тему безопасности.

Все эпизоды сериала можно найти тут.

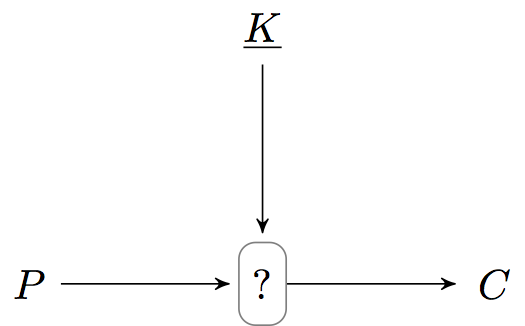

В июне 2015 года в России был принят стандарт блочного шифрования — ГОСТ Р 34.12-2015. Мне стало интересно объединить этот ГОСТ (точнее, полином, который используется в нем) и схему Блома.

В июне 2015 года в России был принят стандарт блочного шифрования — ГОСТ Р 34.12-2015. Мне стало интересно объединить этот ГОСТ (точнее, полином, который используется в нем) и схему Блома.