НАСТОЯЩИЙ МАТЕРИАЛ (ИНФОРМАЦИЯ) ПРОИЗВЕДЕН И (ИЛИ) РАСПРОСТРАНЕН ИНОСТРАННЫМ АГЕНТОМ «РОСКОМСВОБОДА» ЛИБО КАСАЕТСЯ ДЕЯТЕЛЬНОСТИ ИНОСТРАННОГО АГЕНТА «РОСКОМСВОБОДА». 18+

Рассказываем вам о проектах, которые участвовали в мероприятии в этот раз.

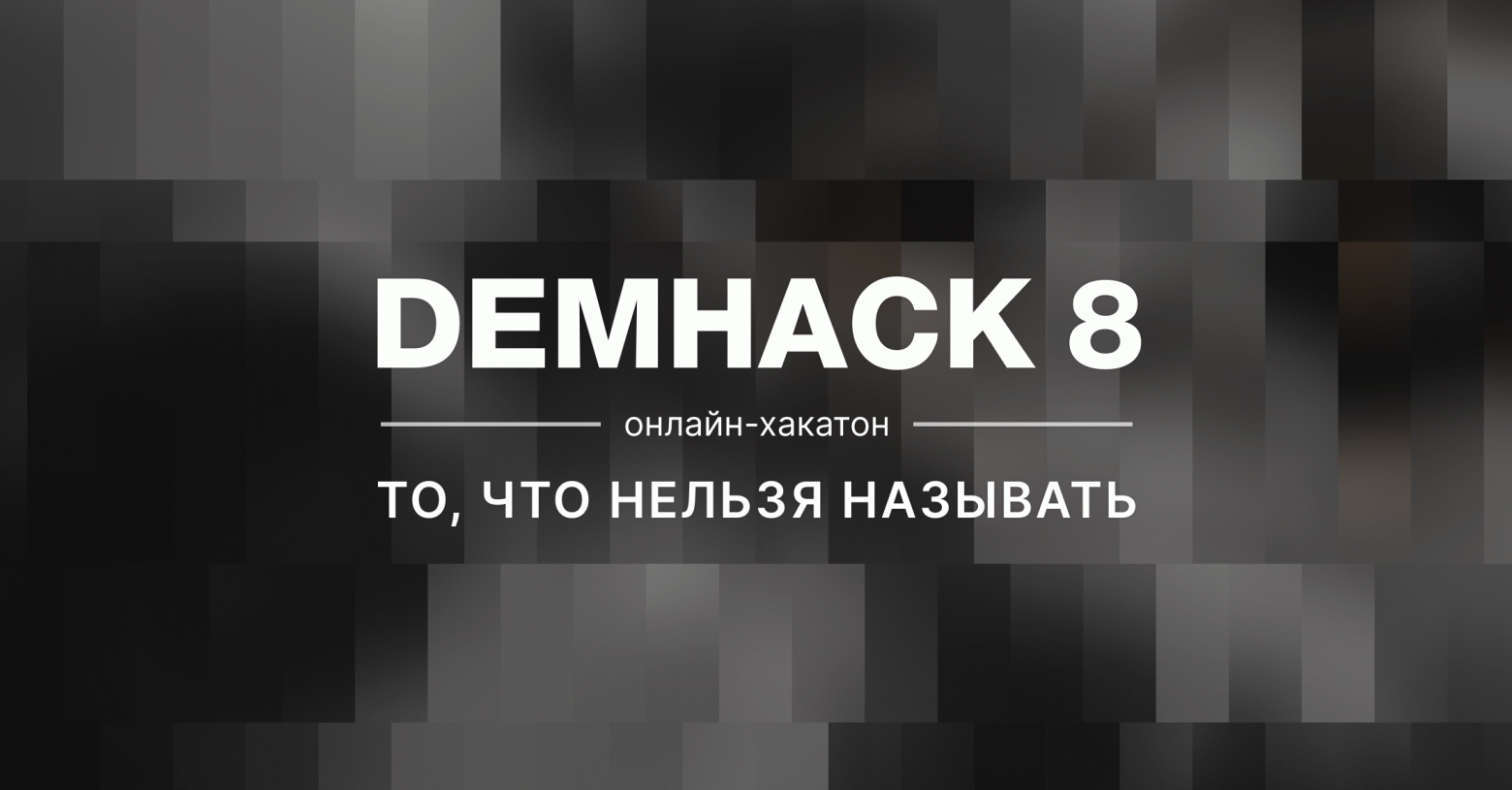

В конце марта состоялся хакатон DemHack 8. Главная тема прошедшего хакатона — изучение цензуры. Актуальность проблемы в начале 2024 года стала особенно явной. С марта этого года в России запрещено рассказывать о способах преодоления цензуры и рекомендовать их людям. При этом блокировки самих VPN-сервисов — «о которых теперь нельзя говорить» — стали уже рядовым и довольно массовым явлением. Этот серьёзный цензурный прецедент может быть взят на вооружение властями других стран в Центральной Азии, на Кавказе, на Ближнем Востоке и даже в Европе.

Информации, которую власти скрыли от людей, становится всё больше. Это сайты СМИ, общественных, организаций, а также блоги, сообщества по интересам и отдельные страницы пользователей. По данным «Роскомсвободы», только по мотивам военной цензуры за 2022 и 2023 год в России заблокировано более 15 тысяч ресурсов, а счёт общего количества блокировок идёт на сотни тысяч.

Традиционно хакатон состоял из трёх треков: приватность, свобода интернета и исследования интернета. Некоторые задачи для участников были предложены партнёрами мероприятия, некоторые — составлены оргкомитетом.

Рассказываем вам о проектах, которые участвовали в мероприятии в этот раз, и о том, что у них получилось.