В данной статье рассмотрим популярную в США сертификацию для пентестров под названием "Practical Network Penetration Tester" (PNPT) от Heath Adams, aka The Cyber Mentor (TCM).

Защита данных

В данной статье рассмотрим популярную в США сертификацию для пентестров под названием "Practical Network Penetration Tester" (PNPT) от Heath Adams, aka The Cyber Mentor (TCM).

Интересное начало, не так ли? Меня зовут Роман, и я младший инженер информационной безопасности Ozon. В этой статье я расскажу о проблеме отсутствия авторизации доступа к Docker daemon / Docker Engine API / командам Docker при работе с контейнерами в экосистеме Docker и как это можно решить при помощи 11 почти стихотворных строчек bash.

Говоря о стихотворчестве, первое, что приходит мне в голову, это уроки литературы, где моим самым любимым романом был «Евгений Онегин». В школе учитель литературы говорила нам: «Это вы сейчас это не понимаете... Уже потом, спустя год, пять или даже 20 лет, вы вновь прикоснётесь к книгам, которые, казалось бы, вы уже знаете вдоль и поперёк. И вот тогда вы поймёте всё то, что мы с вами тут обсуждаем, или даже откроете для себя что-то, о чем и не догадываетесь».

Всем привет! Меня зовут Юлия Фомина, в Positive Technologies я занимаюсь проактивным поиском и обнаружением угроз, что в профессиональной среде называется threat hunting. И все эти знания наша команда превращает в экспертизу продуктов Positive Technologies. И конечно же, мы не только обогащаем наши продукты уникальной экспертизой, но и в буквальном смысле пробуем каждый продукт в деле. Сегодня поговорим про мой опыт работы с одной из наших новейших разработок — автопилотом MaxPatrol O2, а также о том, как он упростил нам работу при анализе и расследовании активности белых хакеров во время двенадцатой кибербитвы Standoff.

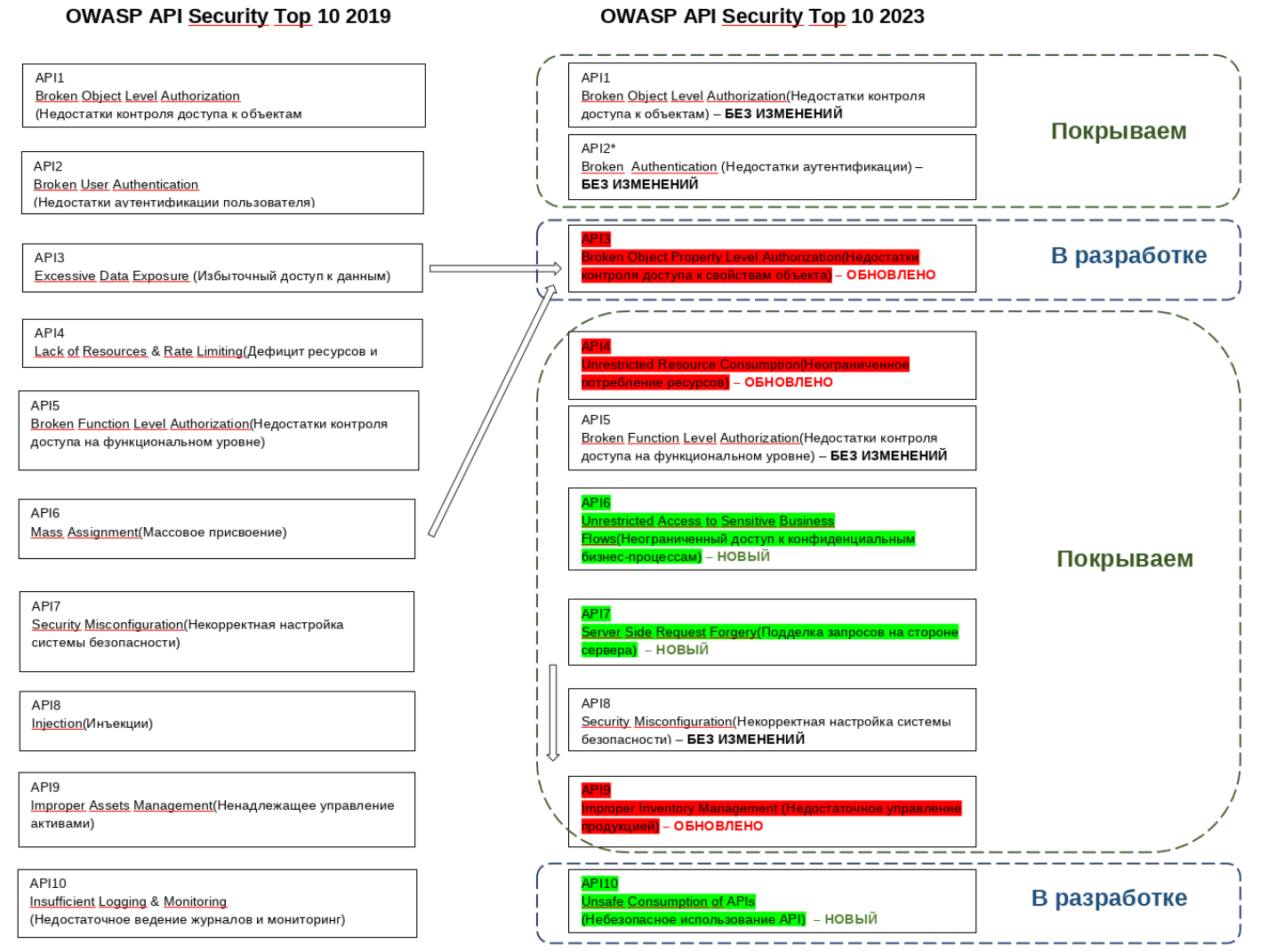

Всем привет! Сегодня мы будем говорить о новых рисках в OWASP API Security Top 10, что плохого они нам обещают и что со всем этим можно сделать.

В 2023 году некоммерческая организация OWSAP обновила свой отчёт и выпустила новую версию 2023. По сравнению с 2023 годом, перечень рисков претерпел довольно сильные изменения, которые мы постарались представить в виде таблицы. Дополнительно, в таблице отмечено, какие из пунктов уже сейчас покрываются продуктами от «Выбмониторэкс», а какие будут закрыты в ближайшем будущем.

Почти каждая организация использует Active Directory для управления учетными записями сотрудников. И использование существующих учетных записей для доступа к корпоративным приложениям является хорошей практикой. В данной статье мы настроим аутентификацию в демонстрационном Spring Boot приложении через существующий сервер Active Directory в OpenAM.

Эта история будет несколько личной - с одной из предыдущих команд, в которой я когда-то была просто инженером, много лет назад мы начинали строить SOC для заказчиков, не сильно-то и понимая, как это делать правильно.

В ход шло все - международные стандарты, здравый смысл и желание «сделать хорошо». В итоге, оглядываясь назад, мы видим, что то, какими стали центры сейчас и какими они были тогда - очевидно, очень разные вещи. Но и то, каким стал SOC, собранный нами за 1-2 года, поразительно отличалось от всего, что было в самом начале - от идеологии до непосредственно исполнения.

В какой-то момент результат был признан конечным, но на самом деле все только начиналось.

Существуют различные способы аутентификации в системах Windows, каждый из этих способов сохраняет или кэширует переданные учетные данные. В этом модуле мы рассмотрим основные типы аутентификации и места кэширования переданных данных, а также разберем, как можно получить к ним доступ.

Это первая статья из цикла, в котором расскажем о практических способах обеспечить безопасность сервера. В качестве примера — операционная система Linux Debian с панелью управления ispmanager 6 и сайт на WordPress.

В этой статье опишу:

▪️ Безопасность в процессе установки Debian

▪️ Защита загрузчика

▪️ Безопасность SSH

▪️ Настройка ядра Linux

▪️ Стратегия усиления безопасности аутентификации

▪️ Шифрование канала

▪️ Удаление ненужного ПО

▪️ Отключение ненужных сервисов

▪️ Настройка Firewall iptables

▪️ Конфигурация Fail2ban

▪️ Профилирование AppArmor

Я привожу базовые рекомендации. Они не исчерпывают всех возможных способов усилить информационную безопасность, но пригодятся как отправная точка.

В первой статье мы начали рассмотрение решения с открытым кодом Wazuh. Мы развернули систему в конфигурации All In One, то есть все компоненты находятся на одном узле. В этой статье мы продолжим настройку нашего SIEM. Конечно, после установки он уже не совсем бесполезен, так как он собирает события из операционной системы, на которой развернут, поэтому если вы зашли в консоль и увидели какие-то алерты то в общем это нормально, так как события уже собираются, прав ила корреляции отрабатывают и алерты создаются. Но при промышленном использовании нам естественно необходимо подключать другие узлы в качестве источников событий. Этим мы сегодня и займемся.

Приветствуем вас в восьмой, заключительной статье цикла «Континент 4 NGFW Getting Started 2.0»!

В предыдущей статье мы рассмотрели принцип работы системы обнаружения и предотвращения вторжений, провзаимодействовали с модулем поведенческого анализа.

А в этом материале мы подробно познакомимся с системой мониторинга.

Хабр, привет! Я Александр Леонов, и мы с командой аналитиков Positive Technologies каждый месяц изучаем информацию о недостатках безопасности из баз, бюллетеней безопасности вендоров, социальных сетей, блогов, телеграм-каналов, баз эксплойтов, публичных репозиториев кода и определяем трендовые уязвимости. То есть те, которые либо уже эксплуатируются вживую, либо могут начать эксплуатироваться в ближайшее время.

Сегодня расскажу про самые опасные в марте — всего их было пять.

В апреле мы традиционно просим нашего начИБ Алексея Дрозда aka @labyrinth поделиться его подборкой забавных, нелепых и глупых ИБ-инцидентов.

В апрельском хит-параде: расхитительница запасов офисной бумаги, распродажа музейных экспонатов на eBay, плейлист от ИИ и сотрудник, который прикинулся хакером, чтобы шантажировать своего работодателя.

Shodan — это инструмент для поиска подключенных к интернету устройств.

Для работы ему не нужны записи DNS. Вместо этого он самостоятельно отправляет запросы на различные сетевые узлы, проверяя каждый порт в разных диапазонах IP-адресов.

Благодаря этому Shodan позволяет узнать, какие устройства и операционные системы наиболее распространены, а также оценить уровень проникновения интернета в разные регионы мира.

В основе работы Shodan лежит специальный алгоритм, который собирает информацию о каждом узле, ответившем хотя бы на один запрос, аналогичные алгоритмы используют поисковые системы Google и Yandex.

Рассмотрим с вами два вопроса:

Приветствую, Хабр! Меня зовут Никита Титаренко, я инженер в компании «Газинформсервис», студент СПбГУТ им. проф. М.А. Бонч-Бруевича. Мои профессиональные задачи связаны с созданием уязвимых сред и эксплуатацией данных уязвимостей на киберполигоне в компании. Информация об этом используется для создания наборов данных, на которых обучаются модели искусственного интеллекта

После прочтения очередного материала, связанного с компрометацией данных, я хочу поднять вопрос её обнаружения. Знаю, что тема не новая, но она остаётся актуальной. В материале постараюсь доступно рассказать о том, как может произойти компрометация данных, о самых частых сценариях использования и о том какие средства могут ее распознать. Материал уже традиционно рассчитан на новичков в инфобезе и тех, кто хочет стать специалистом в сфере информационной безопасности.

Рады приветствовать всех читателей в предпоследней статье цикла «Континент 4 NGFW Getting Started 2.0»!

В предыдущей статье мы в подробностях рассмотрели организацию VPN-сети (Site-to-Site, Remote Access). А в данных материалах познакомимся с системой обнаружения и предотвращения вторжений.

Привет, Хабр! С вами Владимир Исабеков, руководитель группы статического тестирования безопасности приложений в Swordfish Security. В прошлых статьях, посвященных фаззингу REST API, мы рассказывали о методе Stateful REST API Fuzzing и настройках инструмента RESTler. Сегодня мы поговорим о режимах тестирования, аннотациях, проблемах при подготовке и проведении фаззинга API и способах их решения. Статья написана в соавторстве с инженером по безопасности Артемом Мурадяном @TOKYOBOY0701.

Мы все чего-то боимся. И это нормально: страх достался нам от наших предков как защитная реакция на какой-либо раздражитель, чтобы настроить организм на дальнейшие действия. И хотя времена мамонтов и саблезубых тигров давно прошли, наша биохимия никуда не делась. Главное – как тогда, так и сейчас – чтобы страх не причинял нам самим вреда, не сковывал, не парализовывал. Чтобы не мешал развиваться и двигаться вперед.

В этом посте – шесть совершенно разных историй экс-стажеров “Лаборатории Касперского”. У каждого был какой-либо страх (а как еще, когда ты стажер без опыта, и это твоя первая работа!), но все герои смогли совладать с ними и вырасти до специалистов, тимлидов и даже руководителей целых функций.

А в дополнении – опрос, который покажет, чья позиция ближе Хабру.

Если вы сами – интерн или еще только ищете стажировку в IT-индустрии, этот пост будет для вас особенно актуален. Но даже если вы уже преодолели первую ступень профессионального пути, вам наверняка будет интересно сравнить свой опыт с опытом коллег.

Наблюдение за тем, какие изменения происходят на планете в масштабах стран и континентов — настоящий источник вдохновения для OSINT-аналитиков. Специалисты Бастион поделились актуальным списком интерактивных дашбордов, которые они держат в закладках, плюс я добавил парочку от себя.

Даже если вы никак не связаны с ИБ, зато часами залипали в контурные карты глобальных стратегий или восхищались глобусом в центре управления X-COM, эта подборка инструментов наверняка вам понравится.

Методология тестирования на проникновение предполагает разделение поиска уязвимостей на несколько этапов. Один из первых этапов заключается в поиске легаси с известными уязвимостями, популярных мисконфигов и других low hanging fruits на периметре. Их эксплуатация проста и зачастую не требует от потенциального злоумышленника никакой квалификации, но последствия она может иметь серьезные, вплоть до получения удаленного доступа во внутреннюю инфраструктуру.

Так как тестирование на проникновение, как правило, ограничено временными рамками, подобные уязвимости проверяются в первую очередь, и наша задача - достичь максимального результата в минимальные сроки.

Это был тот случай, когда анализом самописного приложения или использованием готового модуля для Metasploit было не обойтись.

Ваш аккаунт