В этой статье мы рассмотрим процесс создания и автоматизации моста Ethernet/Wi-Fi с

использованием Raspberry Pi и обсудим потенциальные угрозы безопасности,

которые могут возникнуть для корпоративных сетей.

Защита данных

В этой статье мы рассмотрим процесс создания и автоматизации моста Ethernet/Wi-Fi с

использованием Raspberry Pi и обсудим потенциальные угрозы безопасности,

которые могут возникнуть для корпоративных сетей.

Информационная служба Хабра во второй раз посетила конференцию OFFZONE. Мероприятие проходило 24 и 25 августа 2023 года в Москве в лофт‑пространстве GOELRO. Эта конференция представляет собой больше неформальное общение между разными специалистами в сфере информационной безопасности. Если Positive Hack Days (PHD) — это городской фестиваль для людей, даже не разбирающихся в ИБ, то OFFZONE — это больше мероприятие для укрепления общения внутри комьюнити. Ну на этом больше сравнений мероприятий не будет. Во‑первых, сам стараюсь не сравнивать мероприятия, во‑вторых, обзор существует не для сравнения, а для рассказа об этом мероприятии.

Эта статья — заключительная (наконец‑то!) из моего огромного цикла про недетектируемые инструменты для обхода блокировок. В предыдущих публикациях я упоминал, что клиенты и серверы XRay (форк V2Ray) и Sing‑box при использовании протоколов VLESS/VMess/Trojan могут работать через веб‑сокеты и gRPC, что позволяет подключаться к даже заблокированным Роскомнадзором прокси‑серверам через CDN (content delivery или content distribution network) и дает дополнительные преимущества. Сегодня мы поговорим об этом поподробнее.

Команды безопасности верят, что создать продукт без уязвимостей можно, внедряя различные инструменты и практики вроде SAST, DAST и WAF. Эти практики помогают выявить уязвимости в уже написанном коде и, возможно, предотвратить их эксплуатацию.

Но исправить найденные уязвимости или сделать продукт изначально безопасным могут только те, кто делает этот продукт — сами разработчики. Поэтому важно, чтобы они умели писать безопасный код, а не жаловались на специалистов по безопасности или средства защиты, которые мешают работать.

Меня зовут Артемий Богданов, я всю жизнь занимаюсь практической безопасностью — находил уязвимости в Uber, Yahoo и ВКонтакте, занимал призовые места в конкурсах PHDays, NeoQUEST и других CTF. И сейчас я расскажу, как разработчики, аналитики и тестировщики могут попробовать себя в роли хакеров, чтобы в итоге делать свои продукты безопасными.

А что мы знаем про пентест Wi-Fi?

Кажется, что уже всё, но вот на offzone 2023 была представлена атака WPA‑E (Надеюсь, в скором времени выложат запись и pdf) и я задумался, а так ли всё хорошо с моими знаниями... Нет, я всё с концами оставил на старых ЖД и где‑то далеко в памяти, пришлось восстанавливать по крупицам всю информацию. Заметки, время и старания — главное составляющее статьи.

Этот документ больше похож на чек‑лист для самопроверки и может содержать полезные советы и хитрости, за основу я взял структуру «WiFi Penetration Testing Cheat Sheet». Я очень благодарен автору, но он забросил вести данную шпаргалку и многие вещи устарели.

Все было протестировано на Kali Linux v2023.1 (64-битной версии), а также проработано на реальном опыте проведения тестирования на проникновение Wi‑Fi и в лабораторных условиях.

Введение

Hello Habr! Хотел найти приложение, позволяющее отслеживать работу своих компютеров, но испугался что кто-то сможет следить за мной через их. Поэтому решил разработать его сам, изначально ПО было похоже на приложение для родительского контроля, но после добавления новых модулей получилось SpyWare, поэтому оставлю это здесь.

Чат-бот в telegram

Ну что же, чтобы наша программа могла получать и контролировать выполнение задач нам нужен С2 (Command and Control) сервер.

Первоначально я думал написать какой-нибудь интерфейс на Django или Flask для управления ПО и развернуть все это через Xampp, Open Server или еще что-нибудь (способов достаточно), чтобы можно было управлять не только через локальную сеть.

Но для этого нужно было бы постоянно оставлять включенным сервер, можно было бы просто развернуть все это на Raspberry Pi, но зачем нам эти трудности, если можно сделать все проще через telegram, который работает 24/7 и ничего не нужно поднимать. =)

Мало бизнесу проблем — к санкциям, проблемам с поставками и продажами прибавляется растущая стоимость авторизации пользователей. SMS стоит 3 рубля — кажется, что не так много, но если их отправляются тысячи каждый день? А сколько реально доходит до пользователей? Неизвестно. К счастью, сегодня у бизнеса есть способ сэкономить на авторизации и подтверждении личности своих клиентов — сейчас расскажем как.

Технологии внедрения своего кода в чужие процессы уже много лет используются различными вредоносными приложениями. В Windows это стало довольно распространенным явлением. Вредонос инжектирует фрагменты своего собственного кода в другой запущенный процесс, чтобы затем его выполнить. Инъекция кода бывают нескольких видов, в этой статье мы рассмотрим обычную инъекцию кода, а в следующих статьях подробно поговорим про инъекции DLL и отраженные инъекции DLL.

Итак, инъекции кода получили широкую популярность, причем не только у разработчиков вредоносного кода, но и у создателей различных “таблеток” для пиратского софта. Также можно вспомнить разнообразные “читы” для прохождения игр.

Но мы в рамках данных статей будем инжектировать процесс удаленного доступа к машине жертвы, для того, чтобы продемонстрировать всю опасность данного вида атак.

Новость о взломе iPhone издателя «Медузы»* Галины Тимченко с помощью шпионской программы Pegasus не стала сенсацией для специалистов, которые уже много лет следят за разработкой от израильской компании NSO Group.

И хотя сами разработчики утверждают, что создавали программу исключительно для благих целей — борьбы с террористами и опасными преступниками, как это часто случается с легитимными инструментами (например, с популярным фреймворком для пентестеров CobaltStrike, — прим. авт) их уже давно активно используют и прогосударственные хакерские группы, и спецслужбы, и киберпреступники.

* организация признана нежелательной в России, внесена в реестр иноагентов

НАСТОЯЩИЙ МАТЕРИАЛ (ИНФОРМАЦИЯ) ПРОИЗВЕДЕН И (ИЛИ) РАСПРОСТРАНЕН ИНОСТРАННЫМ АГЕНТОМ «РОСКОМСВОБОДА» ЛИБО КАСАЕТСЯ ДЕЯТЕЛЬНОСТИ ИНОСТРАННОГО АГЕНТА «РОСКОМСВОБОДА». 18+

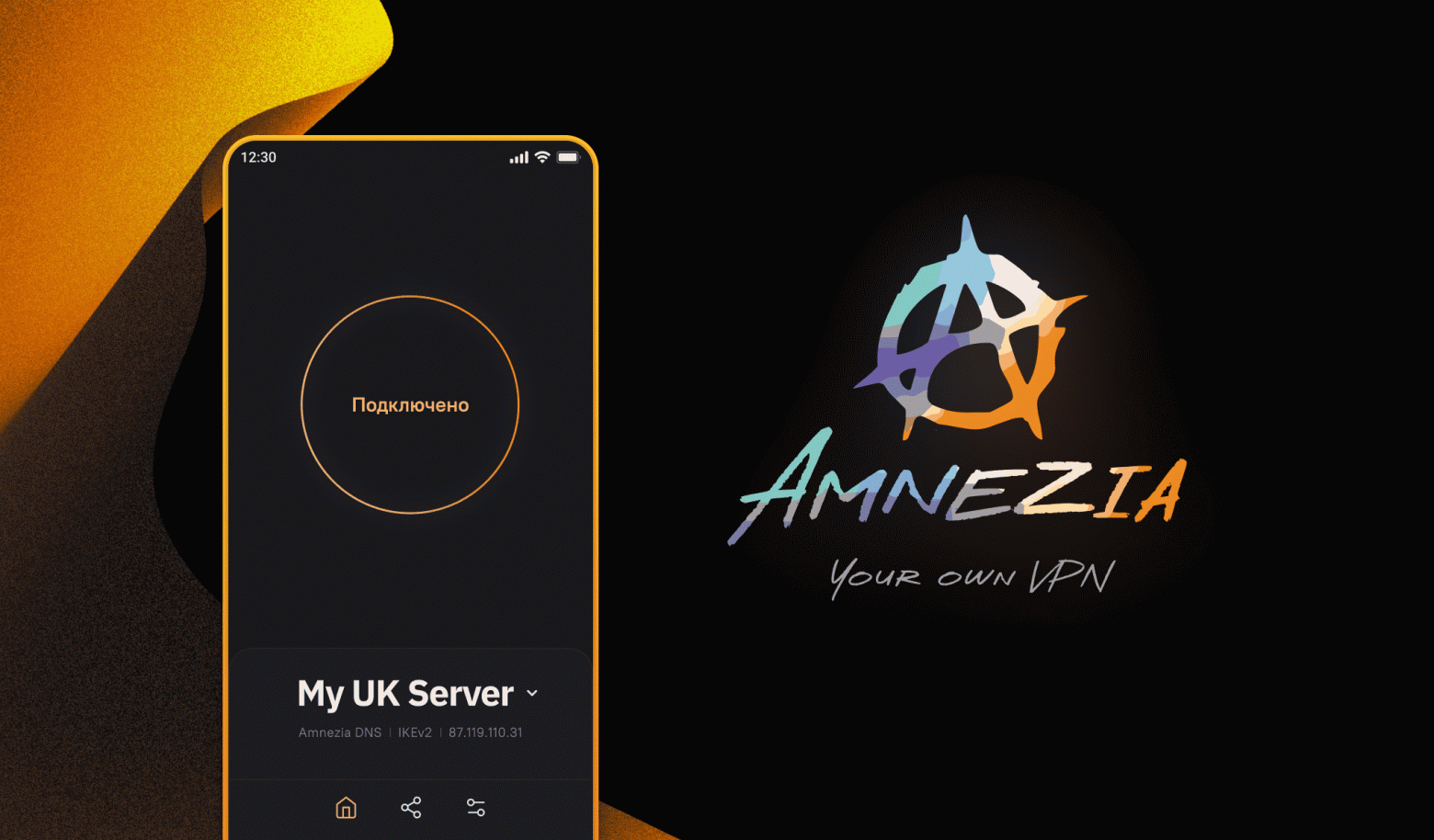

Рассказываем о том, как и развивается self-hosted сервис для развёртывания собственной VPN.

Amnezia VPN — простое и бесплатное приложение для запуска self-hosted VPN (для самостоятельного развертывания VPN-сервера) с высокими требованиями к приватности. Это приложение разработано на основе открытого исходного кода (не только клиентской, но и серверной части). По словам разработчиков, их решение позволяет получать доступ к заблокированному контенту, не раскрывая конфиденциальность даже провайдерам VPS (виртуального сервера) — благодаря отсутствию логирования и сбора различных метрик. Последний пункт зашифрован и в названии: AmneziaVPN — это сервис, который ничего «не помнит» о пользователях. Таким образом, продукт решает две задачи: помогает получить доступ к заблокированным ресурсам и при этом максимально сохраняет приватность пользователей.

Инструмент не является VPN-сервисом, подчёркивают создатели проекта. Работает он следующим образом: необходимо указать IP-адрес, логин и пароль виртуального сервера, и программа автоматически всё настроит для подключения через VPN.

«Вы не подключаетесь к нашим серверам и не платите нам ничего. Для подключения используете свой или приобретаете любой [сервер] VPS у любого провайдера. Приложение также бесплатное. Вы полностью контролируете свои данные. Приложение не собирает и не передаёт никакой статистики, логов и другой информации о пользователях и их данных», — поясняется на главной странице проекта.

Во всём мире ежегодно растёт статистика киберпреступлений – растёт параллельно вовлечению государственных структур, бизнеса и населения в онлайн-среду. Злоумышленники изобретательны и постоянно разрабатывают новые методы вредительства, но для бизнеса одними из самых грозных являются DDoS-атаки, способные буквально остановить работу компании и принести ей огромные убытки.

У DDoS-атак может быть очень много причин. Нападать могут на сайты государственных учреждений и банков по политическим мотивам, ради кражи информации частных компаний или из-за конкуренции в бизнесе, для отвода глаз и параллельного мошенничества, вымогательства и даже ради развлечения.

Малый и средний бизнес чаще всего сталкивается с DDoS-атаками на почве конкуренции. К сожалению, заказать подобную услугу в даркнете очень просто, и её стоимость может быть достаточно низкой.

Решили помочь аналитикам, менеджерам проектов и другим людям, которым нужно быстро освоить или вспомнить базовые понятия криптографии. Возможно, вы пытаетесь подготовиться к собеседованию в компанию, которая занимается разработкой продуктов в сфере криптографической защиты информации, но раньше вы в этой области не работали.

Сейчас мы с вами разберемся с базой!

Победа хабраэффекта: возможность формально сообщить Роскомнадзору своё мнение о запрете публикации способов обхода блокировок в рамках общественного обсуждения восстановлена и продлена до следующего понедельника, 18 сентября. О том, что произошло и как высказаться против этой инициативы — дальше.

Предыстория: 1 сентября 2023 года Минцифры опубликовало предложение, дающее Роскомнадзору право блокировать сайты с информацией о способах доступа к заблокированным на территории РФ ресурсам — такие как списки VPN, инструкции по использованию Tor или созданию собственных VPN и прокси-серверов.

Мы выложили свою реакцию на эти изменения, а Роскомсвобода* опубликовала инструкцию как высказаться против этой иницативы. Однако, вчера, 12 сентября, выяснилось, что общественное обсуждение было досрочно закрыто — несмотря на то, что должно было продолжаться до 15 сентября.

После возмущения на Хабре (пост об этом провисел на первом месте в топе дня) и писем в Минцифры, ситуацию (с закрытым общественным обсуждением) удалось развернуть. Однако ситуация с запретом писать про VPN, Tor и прочие способы обхода блокировок никуда не делась — поэтому теперь в этом обсуждении нужно принять участие.

*некоммерческая организация, выполняющая функции иностранного агента

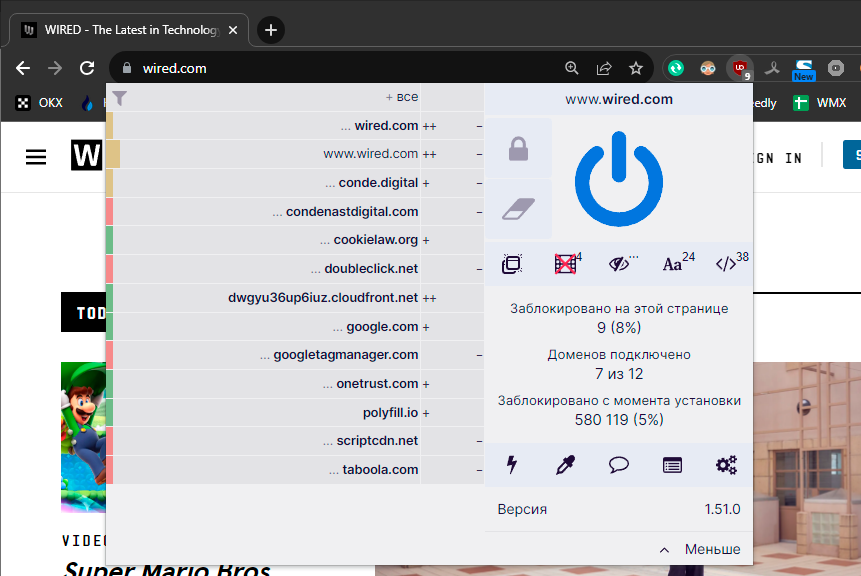

4 сентября 2023 года я получил уведомление о том, что хром меняет политику приватности. Казалось бы, нужно ли обращать на это внимание? Обычно я нажимал "Согласен" и жил себе спокойно жизнью. Но в этот раз это уведомление зацепило мой взгляд.

Мне предлагалось согласится с тем, что хром будет предоставлять данные о моих интересах сторонним сайтам. И делать он это будет на основе истории браузера!

HomeProxy или luci‑app‑homeproxy это часть проекта ImmortalWRT, графическая надстройка для sing‑box позволяющая настроить подключение к shadowsocks, xray, vless, vmess, trojan.

В данной статье будет рассматриваться установка luci‑app‑homeproxy на OpenWRT 23.05.0-rc3 (поддерживаются версии 23.05.0 или SNAPSHOT).

Можно использовать как чистую версию OpenWRT так и от проекта ImmortalWRT.

Потребуется роутер со свободными 30 Мб памяти и минимум 256 Мб ОЗУ (Работающий HomeProxy занимает от 70Мб ОЗУ).