Думаете, в Google Cloud можно делиться только теми правами, которые есть у вас самих? Это не так. Здесь я рассказываю про три разрешения, с которыми можно делать что угодно.

Защита данных

Думаете, в Google Cloud можно делиться только теми правами, которые есть у вас самих? Это не так. Здесь я рассказываю про три разрешения, с которыми можно делать что угодно.

Наша команда проводит много red-team-проектов и, как следствие, постоянно имеет дело с различными системами мониторинга сетевого трафика. Вопрос «Как не спалиться?» в такой работе почти так же важен, как проникновение в инфраструктуру. Поэтому сегодня я хочу поговорить о маскировке сетевого трафика между С2-агентом и сервером — посмотрим на нетривиальные и даже забавные способы это сделать.

Случилось импортозамещение. Контролирующие организации потребовали организовать шифрование каналов передачи данных с использованием отечественной криптографии.

Нам хочется внедрить ГОСТовое шифрование с минимальными потерями отказоустойчивости и управляемости действующей сети и с максимально простой конфигурацией устройств шифрации.

Появилась идея как это сделать.

Как часто процесс внедрения какого-нибудь ПАК в сервер затягивается из-за того, что «выключили — внедрили — включили — всё лежит». Причём, лежит не 5 минут, а, например, 5 дней, пока вокруг бегают инженеры, пытаясь понять, почему не заводится. Порой попытки внедрить так, чтобы соответствовать требованиям регуляторов, заканчиваются неудачей с пометкой «не внедряется». О том, сколько случаев потери критической информации происходит при таких процессах, можно и не говорить. Мы и есть эти бегающие инженеры — RnD-отдел российского производителя серверов и системного интегратора «Тринити». Когда с родного ИТ-рынка ушли мировые бренды, но появилось много разной техники, часто неизвестной ни интеграторам, ни тем более заказчикам, у нашей команды значительно прибавилось работы. Ведь эту технику надо тестировать на функциональность и совместимость с нашими серверами, чем мы и занимаемся целыми днями. Вот, решили делиться результатами.

Так вышло, что наш корпоративный хабра-блог долго стоял на паузе, но теперь всё. Начнём со средств доверенной загрузки (СДЗ) для аппаратных платформ объектов критической инфраструктуры (КИИ), которыми мы недавно укомплектовали очередную партию наших серверов.

Специалисты Threat Intelligence компании F.A.C.C.T. обнаружили pdf‑файл с политинформацией о прошедших президентских выборах с модифицированным стилером SapphireStealer. Эту вредоносную программу, способную перехватывать учетные данные из браузеров и из мессенджера Telegram, злоумышленники распространяли с поддельного ресурса, мимикрирующего под домен Правительства РФ.

Учитывая, что это первый случай, когда киберпреступники во время выборов распространяли ВПО, замаскированное под официальные документы Центральной избирательной комиссии, не исключено, что подобный вектор атаки они могут использовать и во время следующих выборов — Единый день голосования назначен на 8 сентября 2024 года.

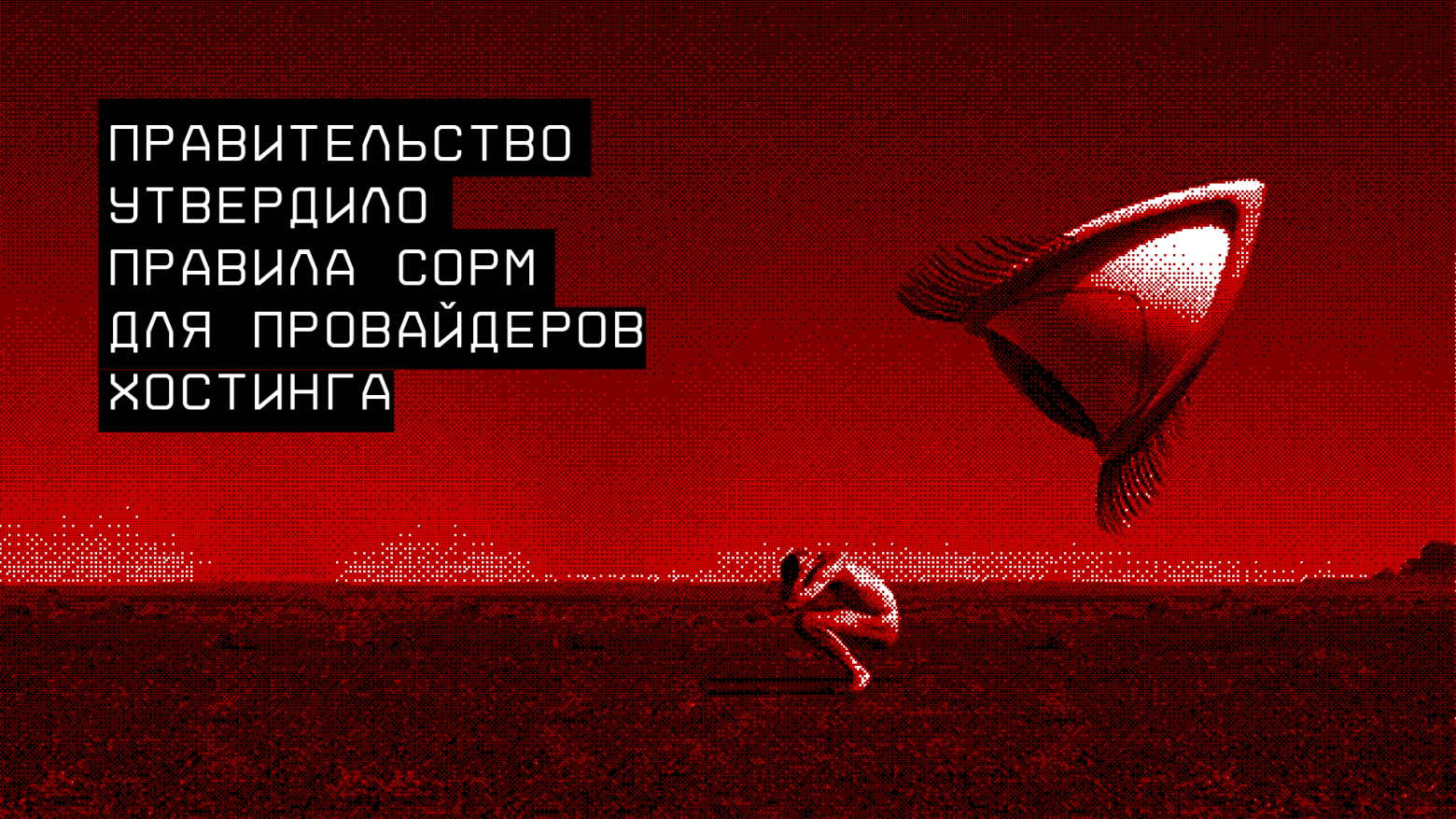

СОРМ-2 — это система мониторинга и записи всего интернет‑трафика в Росии. Провайдеры обязаны за свой счёт устанавливать специальное оборудование, которое ведёт логи всего проходящего через них трафика для потенциальных нужд органов и спецслужб.

По приказу Минцифры, применяемые с 1 марта 2024 системы должны обеспечивать непрерывный сбор и накопление информации о соединениях, сеансах телефонной связи, фактах входа и выхода в личном кабинете абонентов, входящих и исходящих SMS и USSD, как доставленных, так и не доставленных абоненту.

Рассмотрим требования к безопасности информации в средствах контейнеризации, указанные в Выписке из Приказа ФСТЭК России № 118 «Требования по безопасности информации к средствам контейнеризации», приведем разъяснения к каждому требованию. Также в статье проанализируем техническую реализацию требований Приказа ФСТЭК России № 118 на примере ОС Astra Linux Special Edition и программные механизмы реализации в среде ОС.

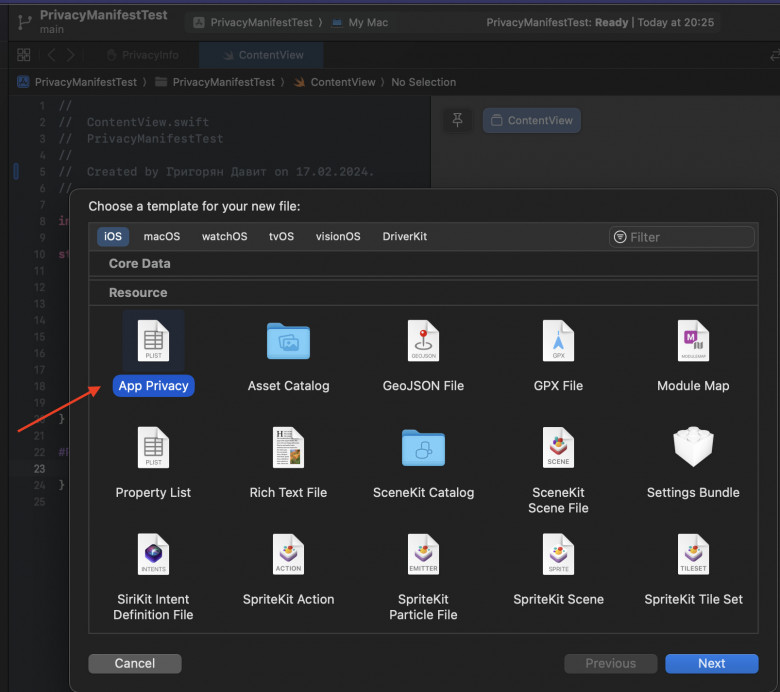

На работе я столкнулся с задачей внедрения Privacy Manifest в проект. Изучение вопроса началось с прочтения документации Apple, а продолжилось просмотром WWDC-сессии на тему конфиденциальности. После внедрения оказалось, что для корректной работы над задачей нужно изучить больше информации. Поэтому я решил поделиться опытом в формате инструкции. Покажу, как внедрять Privacy Manifest на примере вымышленного проекта, и дам практические советы по внедрению манифеста конфиденциальности.

Это продолжение прошлой статьи про данный алгоритм. Где я рассказывал про возможность общения между двумя пользователями без прямого обмена ключом шифрования.

Я уже описывал идею создания прозрачного Open-Source мессенджера на основе этого алгоритма и хочу представить вам его самую простую реализацию с примерами кода.

Кода будет много...

Пламенный хабропривет от Александра Бадаева из отдела исследования киберугроз PT Expert Security Center и Яны Авезовой, аналитика исследовательской группы. Оба мы работаем в Positive Technologies, и, как вы могли подумать, пути наши в компании не так уж часто пересекаются. Ну сами посудите: с одной стороны — хакерские группировки, распутывание цепочек атак, а с другой — анализ киберугроз, статистика, сухие цифры и красивые графики. Так, да не так. И вот когда один из нас собрал информацию о 16 хакерских группировках, атакующих Ближний Восток, другой (а точнее — другая) проанализировал их тактики и техники, результатом этого тандема стало большое исследование. Ну а в этой статье мы расскажем о том, как действуют APT‑группировки, с чего начинают атаку и как развивают ее, двигаясь к намеченной цели.

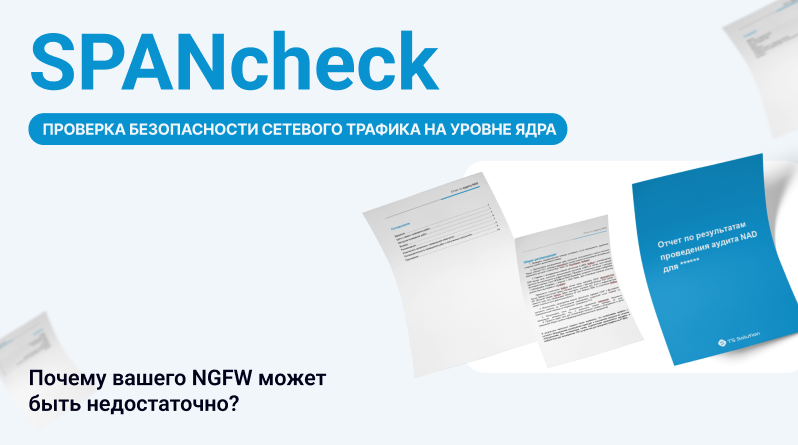

Когда речь заходит о безопасности сетевого трафика, большинство сразу вспоминает про решения класса NGFW (Check Point, UserGate, Fortinet, Континент и т. д.). Это логично: защита периметра сети — это одна из ключевых задач «безопасника». Однако стоит понимать, что NGFW на периметре проверяет именно интернет‑трафик, или, как еще принято его называть, «Север‑Юг».

Но типовая сеть компании состоит не только из периметра. Практически всегда есть ядро сети или большой сегмент внутренних серверов, где объемы трафика значительно выше. Этот тип трафика принято называть «Запад‑Восток» и весьма часто он вообще никак НЕ контролируется и НЕ проверяется.

Бывший посол США в России Майкл Макфол уже пару лет занимается санкциями против России, в том числе в микроэлектронике. Это происходит в рамках так называемой «Группы Ермака‑Макфола».

Документы группы пишут гуманитарии, например они путают Xilinx и Zilog, или «поправляют» слово ARM на слово ARMY, а также считают, что Zynq — процессор, а не гетерогенная система на кристалле с FPGA.

Кстати, Макфол мог бы попросить технических коллег из Стенфорда это править — в Стенфорде крутая электроника, его ректором был Джон Хеннесси, создатель процессоров MIPS и соавтором двух самых известных учебников по компьютерной архитектуре в мире.

Но короче, в прошлую пятницу Макфол устроил созвон в Zoom для платных подписчиков его блога на substack, я к этому созвону присоединился и задал ему такой вопрос:

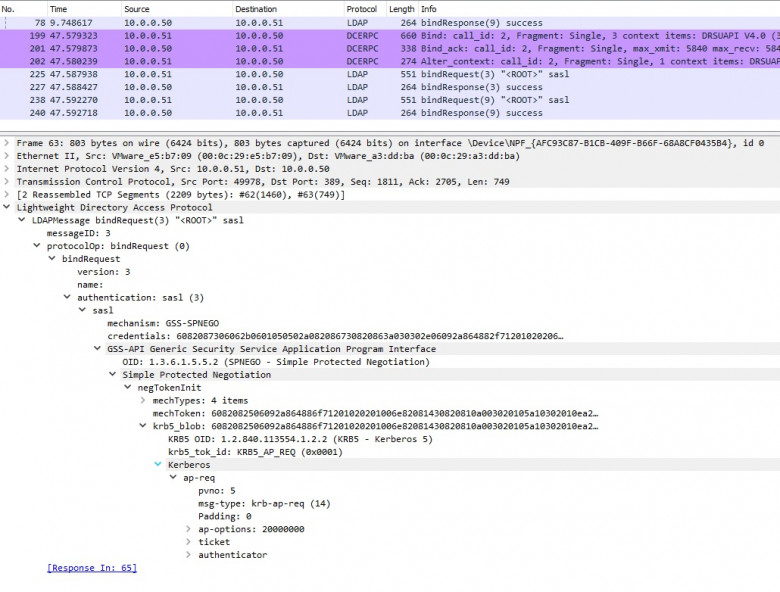

Несмотря на то, что уже существует множество различных статей про Kerberos, я всё‑таки решил написать ещё одну. Прежде всего эта статья написана для меня лично: я захотел обобщить знания, полученные в ходе изучения других статей, документации, а также в ходе практического использования Kerberos. Однако я также надеюсь, что статья будет полезна всем её читателям и кто‑то найдёт в ней новую и полезную информацию.

Данную статью я написал после того, как сделал собственную библиотеку, генерирующую сообщения протокола Kerberos, а также после того, как я протестировал «стандартный клиент» Kerberos в Windows — набор функций SSPI. Я научился тестировать произвольные конфигурации сервисов при всех возможных видах делегирования. Я нашёл способ, как выполнять пре‑аутентификацию в Windows как с применением имени пользователя и пароля, так и с помощью PKINIT. Я также сделал библиотеку, которая умещает «стандартный» код для запроса к SSPI в 3–5 строк вместо, скажем, 50-ти.

Хотя в названии статьи фигурирует «простыми словами» однако эта статья предполагает, что читатель уже имеет какое‑то представление о Kerberos.

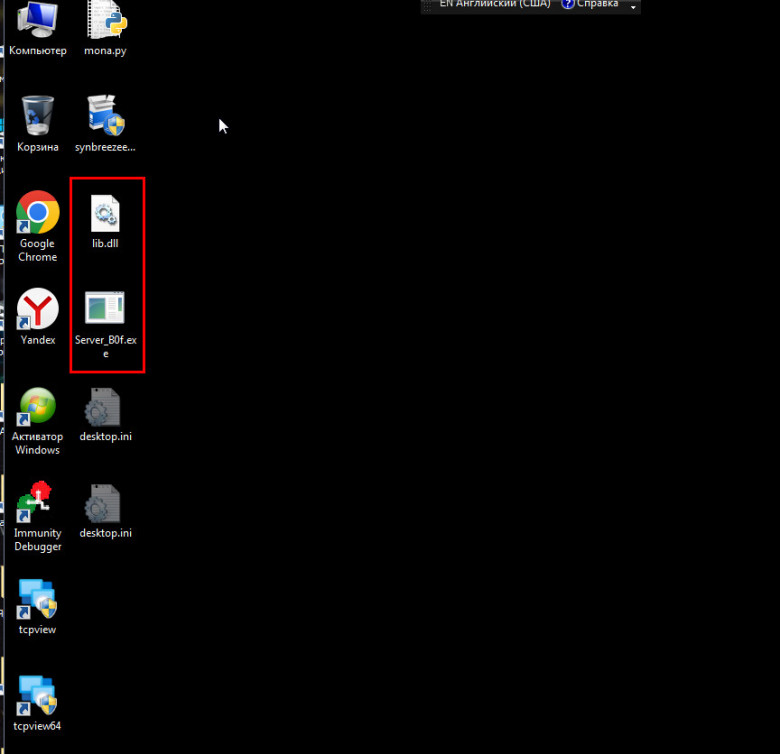

Привет всем бинарщикам и людям, которые хотят попрактиковаться с эксплуатацией уязвимости переполнения буфера. Мы для своего киберполигона придумываем различные сценарии атак и насыщаем его различными мисконфигурациями и многочисленным уязвимым ПО для тренировок «синих» и «красных». И рассматриваемое ПО в данной статье, как раз одно из таких. В этой статье мы разберем весь процесс от идентификации уязвимости до получения обратной оболочки со скомпрометированного хоста.

Специально для этого примера я скомпилировал уязвимый TCP‑сервер, который принимает подключения через порт 3301 (Цикада?).

Продолжаем решать задания cryptopals. В этой части рассмотрим блоки заданий 3 и 4, которые посвящены блочному шифрованию, хеш-функциям и генераторам псевдослучайных чисел.

Информационная служба Хабра посетила «Кибербезопасность в финансах. Уральский форум 2024», проходившего в Екатеринбурге с 11 февраля по 16 февраля 2024 года. В 2023 году я был на форуме «Магнитка», он раньше был мероприятием по кибербезу в финансах, но с 2023 года стал посвящён промышленной безопасности. В 2024 году я‑таки попал на форум по информационной безопасности в финансах. К сожалению, мне не удалось посетить мастер‑классы — самую интересную часть форума. Она проходила в закрытом формате без СМИ и интернет‑изданий. Но мне удалось попасть на две дискуссии, обойти стенды (их было всего шесть) и взять интервью об NGFW. Последний будет отдельным материалом. Приятного чтения!

Всем привет! Меня зовут Джамил Меджидов, и я лидирую внутреннее направление Security Awareness в МТС RED. Что бы вы сказали, если бы компании удалось снизить вероятность возникновения киберинцидентов на 70%? Мы постоянно работаем над тем, чтобы минимизировать хакерам векторы для атак. И обнаружили, что несмотря на то, что технические средства защиты работают эффективно, этого недостаточно. Всегда остаётся открытая дверь — социальная инженерия. Здесь на помощь приходят методики повышения киберграмотности пользователей Security Awareness (SA). Мы в компании провели эксперимент — решили не ограничиваться классическими методами SA и ввели роль Security Buddy. Что это такое, как это решение повысило общий уровень киберграмотности сотрудников и чем оно отличается от привычных инструментов Security Awareness — под катом!

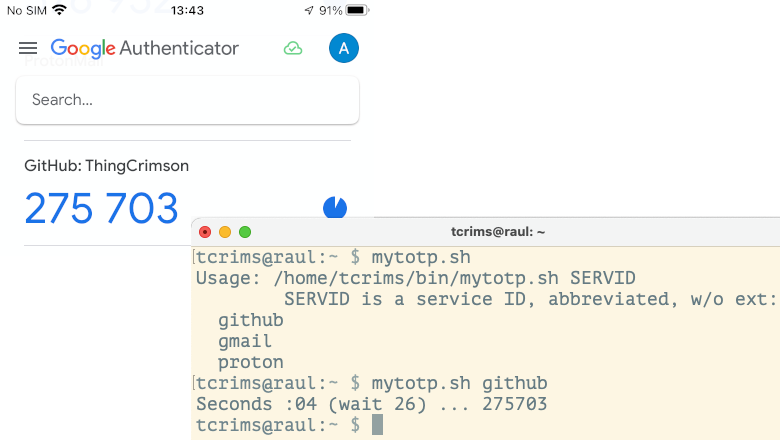

Когда я решил избавиться от необходимости постоянно носить с собой смартфон, одной из проблем оказалась двухфакторная аутентификация (2FA, приложение Google Authenticator). Остаться без возможности авторизации на множестве сервисов было неприемлемо, нужна была альтернатива.

Беглый поиск вывел меня на утилиту oathtool: командная строка, POSIX, OSS — всё, как я люблю, проблема в принципе решена. Но, как и большинство CLI утилит, её удобно использовать в сочетании с другими утилитами, а для этого полезно написать скриптовую обвязку. Собственно этой обвязкой, а также опытом использования, я и решил поделиться.

На тему тайны переписки есть шутка про школьника, который не прочел письмо Онегина к Татьяне, поскольку это нарушение статьи 138 УК. Однако ранее везде действовал противоположный негласный закон — вскрывать и просматривать любую корреспонденцию. Для этого в XVII веке во Франции, а следом и во всей Европе были созданы специальные подразделения со зловещим названием «черные кабинеты» (cabinet noir). Попутно их деятельность подстегнула бурное развитие и выход криптографии на государственный уровень.

Мы побеседовали с Анастасией Ашаевой, кандидатом исторических наук и старшим научным сотрудником московского Музея криптографии. Она рассказала о начале эпохи «черных кабинетов» и том, что это были за структуры, какой вклад они внесли в государственные дела, дипломатию и вообще жизнь людей. Зашла речь и о шифрах того времени, а также интересных случаях, когда работа cabinet noir повлияла на ход истории.