Очевидно, что это некий сенсорный экран, но не было никаких указаний на то, чем он управляет. Арендодатель понятия не имел, что это. На устройстве не было ни кнопок, ни надписей, лишь крошечный жёлтый огонёк, дающий понять, что у него есть питание.

Защита данных

Телеграмм старается быть безопасным, но как написано в их BugBounty программе, социальная инженерия - вне скоупа. В этом я с ними абсолютно согласен. Но они считают, что под это попадают и все небезопасно реализованные функции, которые могут использоваться только для социальной инженерии. В этом уже я с ними не согласен.

В этой статье я расскажу вам про две "фичи", которые исправлять мессенджер не намерен, но которые могут быть легко использоваться для социальной инженерии, особенно в связке.

Телеграмм старается быть безопасным, но как написано в их BugBounty программе, социальная инженерия - вне скоупа. В этом я с ними абсолютно согласен. Но они считают, что под это попадают и все небезопасно реализованные функции, которые могут использоваться только для социальной инженерии. В этом уже я с ними не согласен.

В этой статье я расскажу вам про две "фичи", которые исправлять мессенджер не намерен, но которые могут быть легко использоваться для социальной инженерии, особенно в связке.

WebSocket и SSE появились более десяти лет назад, однако до сих пор в стандартах отсутствуют рекомендации по решению задачи аутентификации для подобных соединений.

В статье разберем особенности аутентификации применительно к протоколу WebSocket и технологии Server-Sent Events, обсудим, какие нюансы могут быть, когда клиентская часть находится в браузере, и на что еще стоит обратить внимание, чтобы избежать неочевидных проблем.

А еще заодно поговорим про уязвимость Cross-Site WebSocket Hijacking (CSWSH) и в целом посмотрим на многие вопросы через призму информационной безопасности.

С сегодняшнего дня, 1 марта, Роскомнадзор может вносить в реестр запрещённых ресурсов страницы с информацией о способах, методах обеспечения доступа к ресурсам и (или) информационно-телекоммуникационным сетям, доступ к которым ограничен на территории РФ — проще говоря, банить сайты за информацию о VPN, Tor и прочих прокси: как их настраивать или какими сервисами пользоваться.

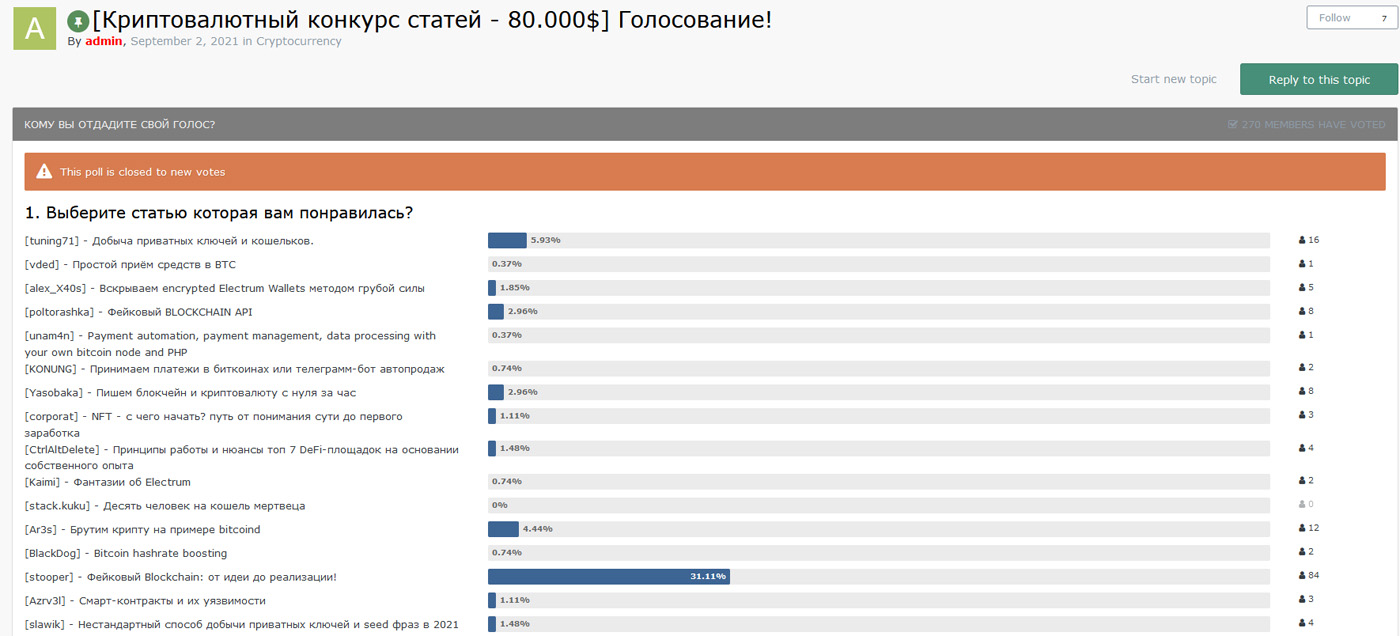

Соревнования на форумах киберпреступников в Рунете обещают призовые до 80 тысяч долларов. Всё это происходит почти в открытую, а победителей потом хантят к себе хакерские сообщества. Слышали ли вы об этом секрете Полишинеля?

На всякий случай ссылки давать не буду. И заходить на эти сайты не рекомендую, если у вас нет хороших антивирусов. Но если кто-то об этой истории не знал, велком.

10 июля 2023 года при исследовании распространения троянского ПО под названием DarkMe, специалистами из Group-IB была обнаружена раннее неизвестная уязвимость в WinRAR, которая касалась обработки zip-архивов. Данная уязвимость получила идентификатор CVE-2023-38831. С помощью этой уязвимости, по данным специалистов Group-IB, злоумышленники производили атаку на пользователей трейдерских форумов с апреля 2023 года. После заражения устройств пользователей, злоумышленники выводили деньги с брокерских счетов жертв. В этой статье мы разберемся, в чем кроется уязвимость и как её можно проэксплуатировать.

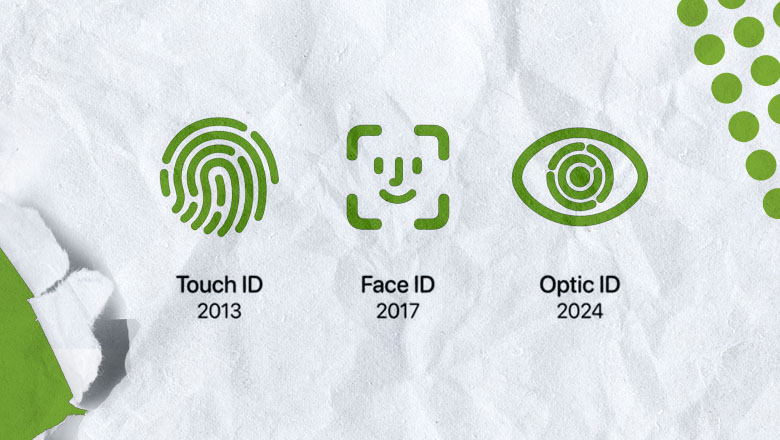

Сегодня у большинства людей на их мобильных устройствах стоят код-пароли — это может быть как короткий пин-код, так и пароль с использованием букв и цифр. Но несколько десятков раз на дню вводить его было бы просто неудобно. Поэтому многие компании придумали, как упростить процесс разблокировки своих девайсов с помощью биометрии — отпечаток пальца, сканирование лица или сетчатки глаза. Все эти способы имеют свои плюсы и минусы, но в общем-то свою основную задачу успешно выполняют — быстро разблокируют устройство.

Биометрия не является полноценной заменой код-пароля, так как при работе с настройками безопасности и раз в 48 часов вам обязательно нужно его вводить. Тем не менее, она существенно упрощает жизнь. С другой стороны, в случае код-пароля единственным носителем этой информации является ваш головной мозг (да, да, автор не в курсе о существовании бумаги и ручки, всё так), откуда вытащить информацию, конечно, можно, но это очень сложно. Казалось бы, с биометрией всё точно также. Но нет. При определенном старании вы можете заполучить биометрию владельца незаметно для него: отпечаток пальца, параметры лица, ну и сетчатку глаза (это наиболее труднодоступная информация, но из головного мозга достать пароль всё ещё сложнее, не прибегая к известным методам).

Поэтому с помощью биометрии вы не можете получить доступ к тем же настройкам безопасности — вас в любом случае обяжут вводить пароль.

Ещё один путь, по которому можно пойти, дабы заполучить доступ к вашей информации — это взломать устройство, в памяти которого находятся биометрия и пароль. Именно поэтому компании особенно тщательно оберегают такие данные не только на программном уровне, но и на аппаратном. Как? Давайте поговорим об этом, предварительно рассмотрев, каким образом, собственно, работает сканирование вашей биометрии.

Тихо скрипнула задвижка, дверь открылась, и вот они — специалисты информационной безопасности со своими задачами. Куда бежать? Кого спасать? Где лазейки? А поздно! Мы уже всё увидели, услышали и готовы действовать. Новость или само появление отдела информационной безопасности (или Cyber Security-направления) в большой, узнаваемой на рынке компании с хорошей репутацией, часто встречается сотрудниками компании очень неоднозначно.

В данной статье поделюсь своими «заметочками» и полученным опытом в изменении уже функционирующих процессов разработки в компании. Процессов, которыми пользуются абсолютно все в компании.

Статья о том, как нам разбили сердце и о том, как обычная кнопка может стать главным фактором деанонимизации пользователя, который прислал вам сообщение в бота анонимных вопросов.

Все мы неоднократно отвечали на телефонные звонки от так называемых “сотрудников МВД” и “служб безопасности” банков. Если не вы лично, то кто-то из знакомых или родственников, сталкивались с аферистами при покупке или продаже товаров на Авито или Юле. Лично меня эти радости не обошли стороной. С учетом долгоиграющей карьеры в информационной безопасности (более 15 лет) я не могу остаться равнодушным к проблеме мошенничества в интернете и спекуляции на человеческих слабостях. Именно поэтому поделюсь с вами историей о том, как меня пытались вовлечь в схему развода на деньги простым призывом заработать онлайн.

Привет, Хабр! Исторически сложилось, что первым способом аутентификации (в 1960-х) с появлением доступных компьютеров стал пароль. О рисках его использования и об изобретённых человечеством альтернативах мы подробно рассказали в статье о будущем беспарольной аутентификации. Этот подход к проверке подлинности пользователя мы начали развивать с апреля 2022 года и развиваем по сей день.

Меня зовут Саша, я работаю Android-разработчиком в команде VK ID. Мой рассказ — про SmartFlow, новый процесс аутентификации ВКонтакте, нюансы его внедрения и отличия от старого процесса переключения факторов. Разумеется, рассказывать буду применительно к Android-платформе.

Газета «Коммерсант» заметила, что некоторые российские сайты начали досрочно удалять статьи о VPN в преддверии запрета на их «популяризацию». В заметке «Рунет самоочищается к весне» они сообщили, что форум 4PDA и корпоративное медиа Skillfactory, полностью удалили информацию о VPN, включая инструкции по настройке сети или подборки сервисов по обходу блокировок. Происходит это в преддверии вступления в силу запрета на популяризацию VPN-сервисов и публикацию информации о способах обхода блокировок с 1 марта.

Я больше 10 лет работаю в IT и знаю, что сложнее всего предотвратить риски, связанные с человеческим фактором.

Мы разрабатываем самые надежные способы защиты. Но всего один оставленный в открытом доступе пароль сведет все усилия к нулю. А чего только не отыщешь в тикетах Jira, правда?

Привет, меня зовут Александр Рахманный, я разработчик в команде информационной безопасности в Lamoda Tech. В этой статье поделюсь опытом, как мы ищем в корпоративных ресурсах чувствительные данные — пароли, токены и строки подключения — используя самописный ML-плагин. Рассказывать о реализации буду по шагам и с подробностями, чтобы вы могли создать такой инструмент у себя, даже если ML для вас — незнакомая технология.