«Никогда такого не было и тут опять...»

Привет, Хабр! 27 ноября пройдёт семинар «Тестирование и мониторинг» нашего эксперта по управлению ЦОД Кирилла Шадского. Он расскажет, что можно и нужно тестировать в дата-центре. А также покажет, как настроить мониторинг, чтобы не перегружать системы.

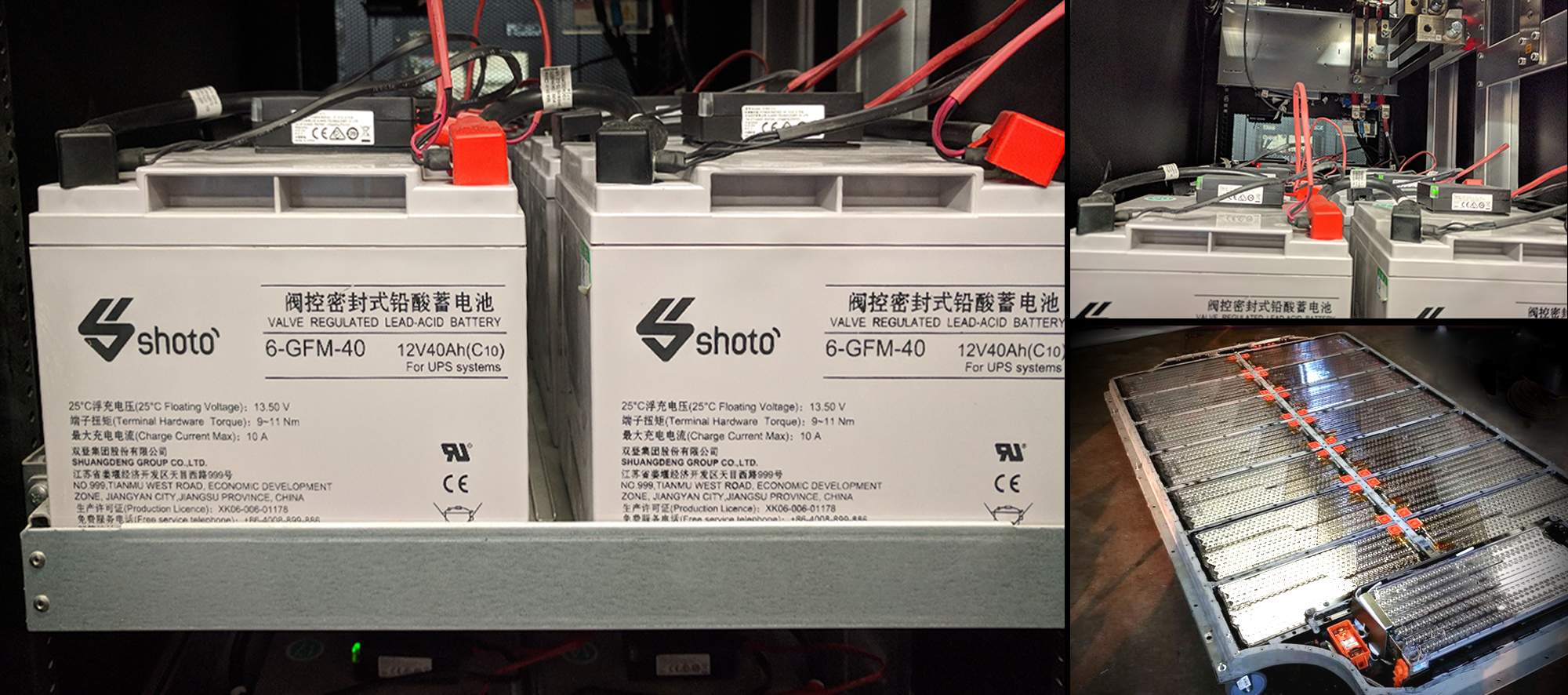

После основной части мероприятия Кирилл проведёт экскурсию по дата-центру NORD-4.