О чём статья и для какой аудитории?

В первую очередь, хотелось бы предупредить особо чувствительные души, которые не воспринимают технические статьи, написанные облегченным языком для обывателя, вам лучше всего пропустить этот материал. Здесь поговорим о том что такое CDN? Как оно работает? И зачем оно нужно?

У нас есть план и мы его придерживаемся.

Данная статья в первую очередь написана для юрлингов в целях общего просвещения. Беглый поиск на сайте приведет вас к похожему материалу, но с другой подачей, мне хотелось бы изложить это своими методиками. После легкой прелюдии, в краткой форме изложу содержание: мы с вами поговорим о том, что такое CDN? Как оно работает? Ну и конечно же про протокол

О CDN.

В современном мире, где Интернет стал неотъемлемой частью жизни, важными являются скорость и надежность соединения. Каждый пользователь хочет получить контент быстро и без задержек, а операторы сайтов стремятся обеспечить лучший опыт для своих посетителей. В этой связи все больше прибегают к использованию CDN.

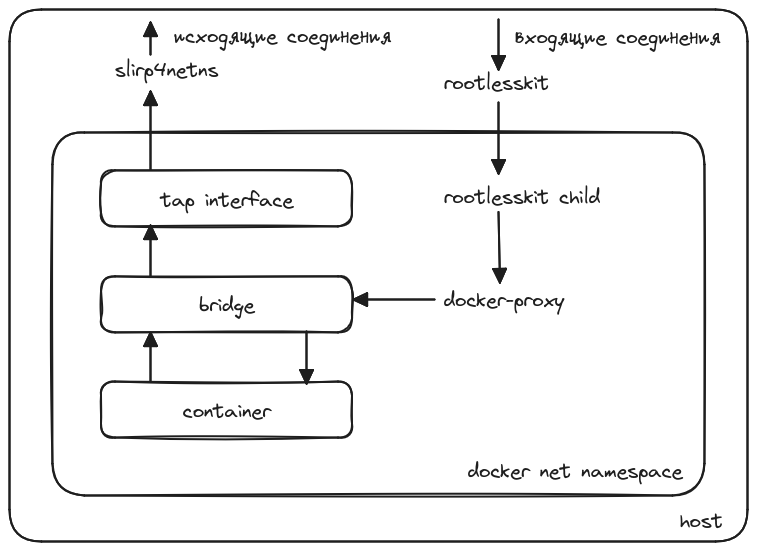

CDN (Content Delivery Network) - это сеть доставки контента, которая позволяет ускорить загрузку веб-страниц и улучшить пользовательский опыт. Ниже мы рассмотрим базовые принципы работы CDN сервисов, основной конечно же завязан на распределении контента по серверам, расположенным в разных точках мира. Когда пользователь запрашивает доступ к определенному контенту, пользовательский запрос направляется на ближайший к нему сервер CDN, на котором уже закеширована информация с основного сервера. Это позволяет сократить время загрузки страницы, так как данные передаются быстрее и с меньшим количеством промежуточных узлов.