Антивирусная защита *

Защита компьютерных систем от вредоносного ПО

Хороший, плохой, злой. Мексиканская дуэль угроз и спасение в облачных сервисах

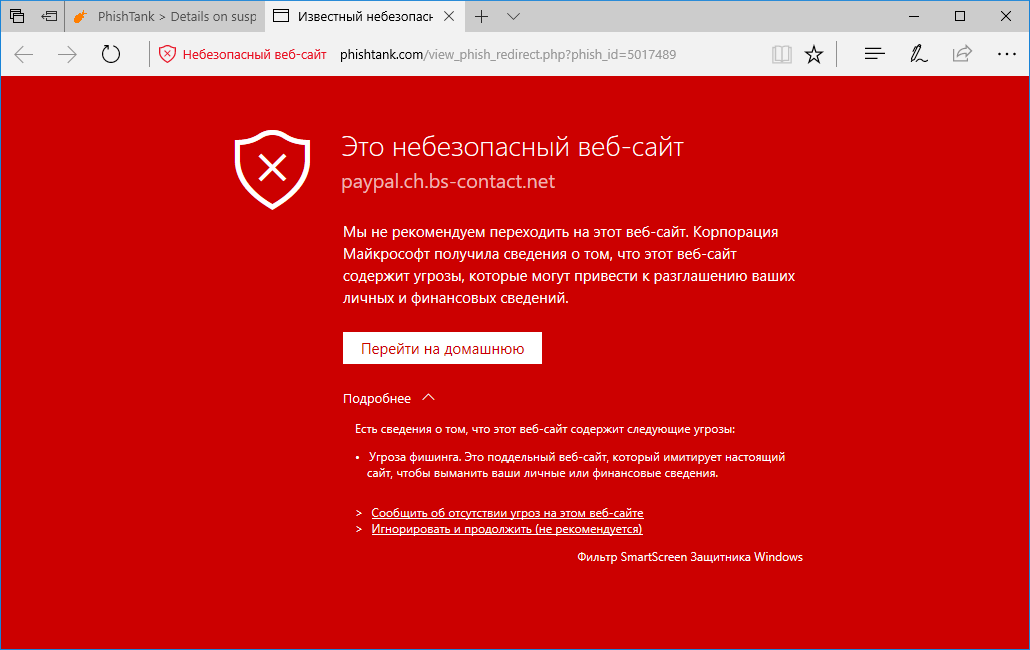

Привет, Хабр! Меня зовут Кирилл Орлов, и я занимаюсь вопросами ИБ в Oxygen. В этом посте предлагаю посмотреть "в глаза" трём самым популярным ИБ угрозам - и разобрать, почему миграция в облако помогает справиться с ними быстрее и проще. Сегодня я не буду лезть в дебри ИБ и разбирать сложные кейсы. Этот текст скорее предназначен для новичков в ИБ, которым стараются сложить (или уже сложили) на плечи вопросы защиты данных в дополнение к администрированию или другим обязанностям. Если это про вас, то заходите под кат, давайте обсудим, как перенос корпоративных систем в облако мог бы помочь вам с решением проблем кибербезопасности.

Обход антивирусов в теории и на практике: краткий обзор способов и тестирование обфускаторов

Прошлой осенью я протестировала программное обеспечение для обхода антивирусов, которое применялось на различных тренировках у нас на киберполигоне. Для исследования я выбрала несколько инструментов обфускации и проверила, смогут ли общедоступные средства антивирусной защиты — Microsoft Defender, Kaspersky Total Security и VirusTotal — обнаружить вредоносную нагрузку в файлах после их обработки обфускаторами.

Исследование проводилось исключительно в образовательных целях для организации киберучений: на Национальном киберполигоне мы помогаем будущим специалистам по кибербезопасности и тем, кто уже работает в отрасли, без риска реального ущерба оттачивать на практике навыки defensive security. Участники учений тренируются на эмулированной инфраструктуре предприятий различных отраслей выявлять цепочки атак, сценарии которых повторяют действия реальных злоумышленников, в том числе и обход антивирусов.

Сегодня я поделюсь результатами моего исследования и заодно кратко опишу другие методы обхода антивирусов. Cтатья может быть полезной пентестерам и другим специалистам по кибербезопасности, желающим убедиться в работоспособности доступных методов обхода антивирусов, которые можно найти в открытых источниках.

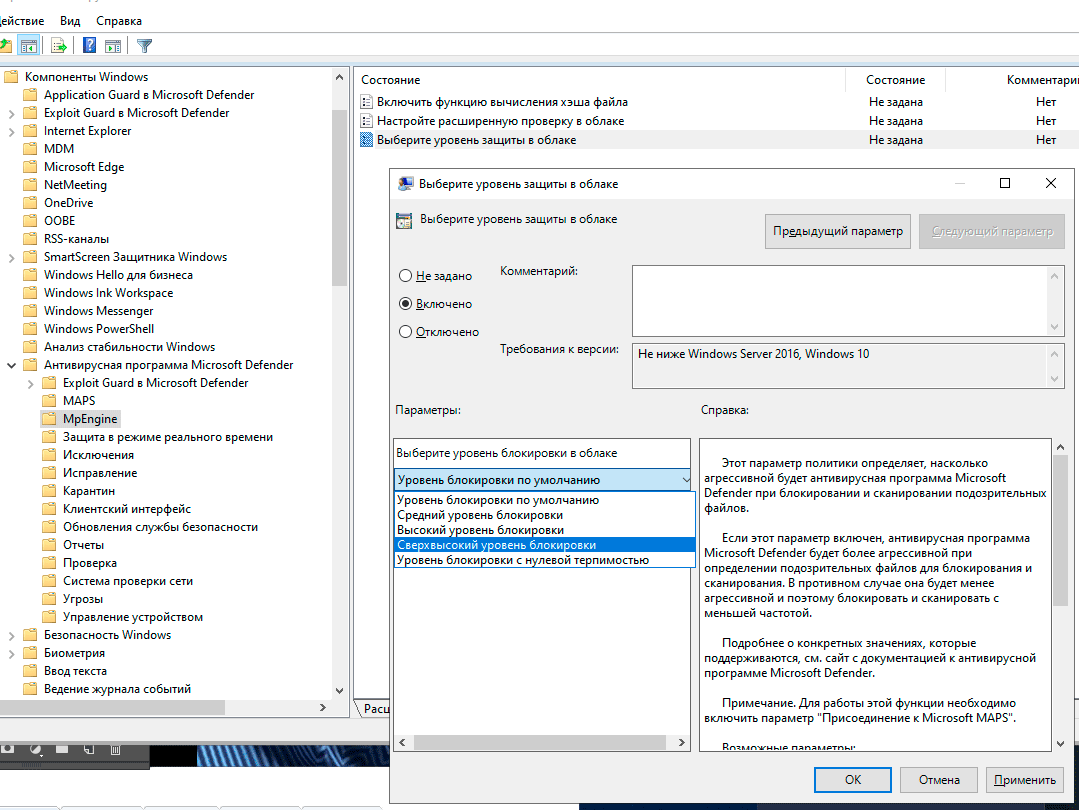

Как укрепить Windows Defender по максимуму

На Хабре неоднократно обсуждалось, что сторонние антивирусы — источник дополнительной угрозы. Они внедряются в ОС на уровне ядра и увеличивают поверхность атаки за счёт собственных уязвимостей. Некоторые специалисты говорят, что сторонние антивирусы лучше удалить. Хотя в некоторых случаях их использование всё-таки имеет смысл.

Но есть и хорошая новость. В состав ОС Windows входит стандартный антивирус Windows Defender. Это простая и добротная программа. Но для максимальной эффективности желательно её укрепить специальными настройками, которые по умолчанию отключены.

Истории

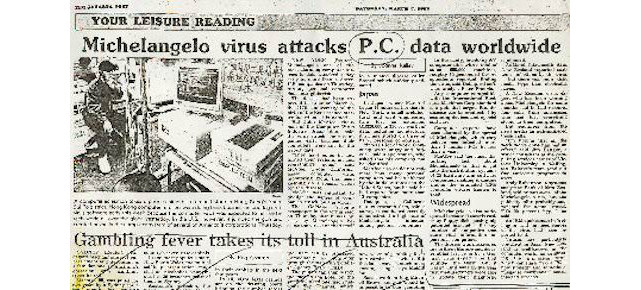

Вирусу Микеланджело — 30 лет

Michelangelo — первое вредоносное ПО, которое получило широкую огласку в СМИ. Одним из первых его заметил владелец компьютерного магазина в австралийском Мельбурне. После установки нескольких программ на мониторе появилось большое количество странных символов. Дальнейшее расследование показало, что он невольно загрузил вирус в систему. 6 марта 1992 года вирус активировался, перезаписав данные на жёстком диске компьютеров, которые были заражены (поэтому эта дата считается днём его рождения).

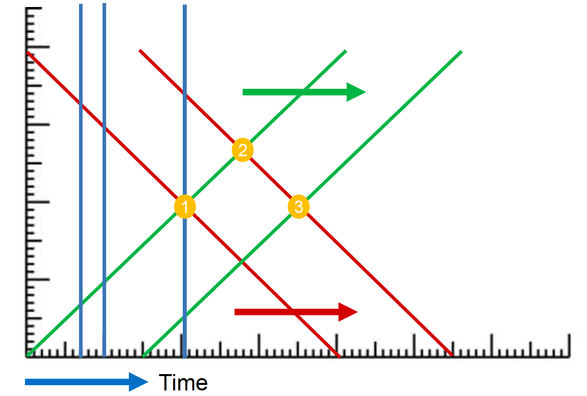

Двигать влево или вправо? Экономический подход к ИБ

Привет, Хабр! Меня зовут Петр Умнов, и сегодня я хочу рассказать об одной интересной концепции, которой поделился наш коллега Джефф Харди из Acronis Hosting Solutions. Речь идет о концепции отношения к киберугрозам со стороны хостинговых компаний, а также о методах “сдвига влево” и “сдвига вправо” для того, чтобы избежать рисков. На мой взгляд, эти соображения подойдут практически для любой компании, и поэтому решил поговорить о них в своем посте подробнее.

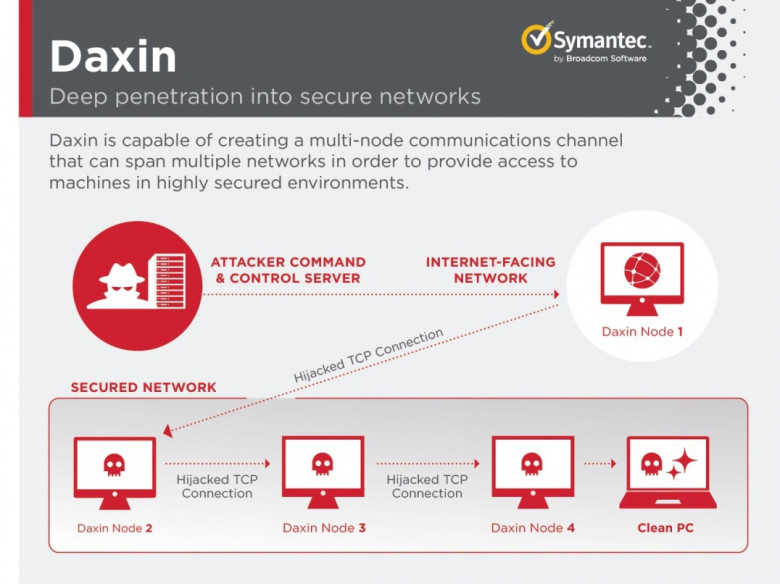

Daxin: незаметный бэкдор, разработанный для атак на защищенные сети

Проведённое Symantec Threat Hunter исследование выявило вредоносное ПО невиданной ранее технической сложности. Оно позволяет злоумышленнику выполнять различные операции и собирать данные на заражённом компьютере. Бэкдор имеет высокую степень скрытности и позволяет злоумышленникам общаться с зараженными компьютерами в высокозащищенных сетях, где прямое подключение к Интернету недоступно.

Дайджест киберинцидентов Acronis #23

Привет, Хабр! Мы продолжаем публикацию наших дайджестов, и сегодня речь пойдет о проблемах поставок бензина в Германии из-за кибератак, о новых уязвимостях Microsoft и усовершенствованных версиях вредоносного ПО от различных группировок. Также вы узнаете, почему британские школьники не дождались в магазинах любимых печенюшек, и почему обновляться до Windows 11 может быть небезопасно.

Чем занимается специалист по информационной безопасности и чего от него ждут компании

В нашем блоге уже была статья про инфобез. Но Алексей Федин, ведущий инженер в этой отрасли, сказал, что она неправильная. Мы исправляемся и даём слово Алексею, который решил помочь разобраться в сфере и сделать то, что в ИТ любят больше всего: категоризировать, отсортировать, представить в виде списка и нарисовать схему. Документов и схем в интернете уже создано множество: попроще, посложнее, со связями отдельных элементов или без. Это мало помогает, а иногда и ещё больше запутывает. Основная наша аудитория — люди, далёкие от инфобеза, а иногда и от ИТ. Поэтому рассказываем обо всём по-простому, своими словами.

Дайджест киберинцидентов Acronis #22

Привет, Хабр! Сегодня мы расскажем в нашем дайджесте о тенденциях вредоносного ПО атаковать Linux, о печальной участи бренда DHL в спамерских кампаниях. Также вы узнаете, почему в отличие от Нео вам не нужно ходить за белым кроликом и какого вредоносного ПО стоит опасаться, если у вас есть криптокошелек.

Дайджест киберинцидентов Acronis #21

Привет, Хабр! Сегодня мы расскажем вам об эволюции fileless-угроз, а также о том, к чему может привести заражение Ransomware медиа-гигантов. Кроме этого в нашем дайджесте вы прочитаете про группировку, которая заразила трояном сама себя и о дерзкой попытке атаки на исследователей и разработчиков средств киберзащиты. Кроме этого несколько слов будет посвящено новым версиям программ-вымогателей и статистике очередного Patch Tuesday от компании Microsoft.

Dark Watchman демонстрирует эволюцию fileless-угроз

Исследование: сервис-провайдеры ищут новые пути к безопасности пользователей

Привет, Хабр! Сегодня мы хотим поделиться результатами интересного исследования Acronis, посвященного вопросам безопасности облачных сервисов. В этот раз на вопросы аналитиков отвечали представители сервис-провайдеров, и взгляд со стороны поставщиков услуг позволил оценить глубину проблем с обеспечением безопасности для конечных пользователей. Под катом — результаты опроса Vanson Bourne, показательные цифры и диаграммы, а также некоторые выводы о развитии ИБ на стороне облачных провайдеров.

Acronis интегрируется с MariaDB

Недавно Acronis анонсировал расширение функционала нашей универсальной системы защиты Acronis Cyber Protect Cloud, которое будет полезно для всех, кто работает с MariaDB. Новшество позволит настраивать защиту данных подобных СУБД без специальных технических навыков и максимально быстро восстанавливать данные и зависящие от них процессы. В этом посте мы подробнее расскажем, почему именно MariaDB, и какие возможности дает интеграция для пользователей продуктов Acronis.

Ближайшие события

Дайджест киберинцидентов Acronis #20

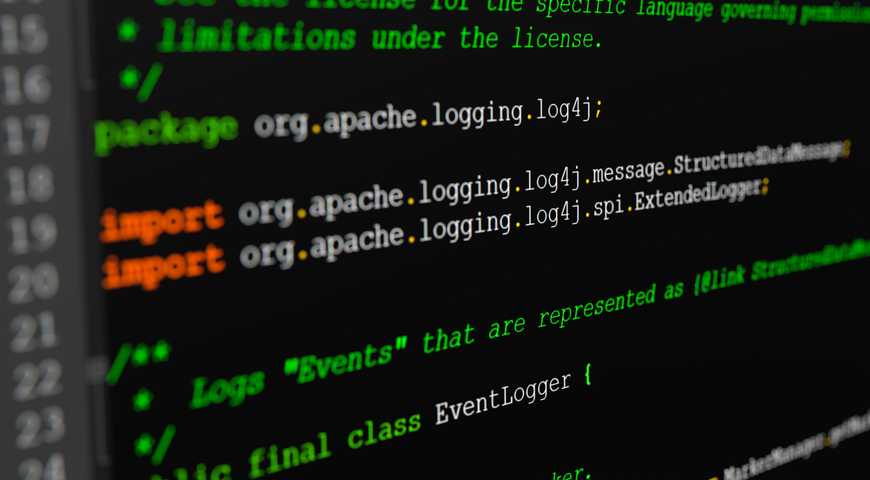

Привет, Хабр! Сегодня в дайджесте мы хотим рассказать о взломах, которые совершили хакеры с применением нашумевшей уязвимости Log4j с ее помощью. Также мы поговорим о росте количества уязвимостей в целом и о последствиях атак на ИТ-системы логистического оператора. Кроме этого вы узнаете, почему стоит бояться Notepad++, и какие новые пакости приготовила добропорядочным людям группировка Conti.

Что такое нулевое доверие?

Доверие к кому-либо или чему-либо внутри защищенной сети должно быть трудно найти. Глобальный переход к облачным средам изменил протоколы онлайн-безопасности. Поэтому сейчас необходима строгая проверка (всех и всего). Модель нулевого доверия не является излишней — теперь это важнейший принцип защиты сети.

В этой статье будет рассмотрена модель нулевого доверия. Как это может помочь защитить вашу сеть? Затем посмотрите, как внедрить эту структуру в вашем бизнесе или агентстве.

Лечение сайта клиента в трех примерах

Каждый день тысячи сайтов заражаются вирусами, троянами и другим вредоносным ПО. Уже неоднократно говорилось (тут и тут, к примеру) об источниках и способах заражения сайтов, а также их уязвимостях. В Интернете можно найти статьи и гайды о самостоятельном поиске вируса на сайте и его последующим удалении. Обычно все советы сводятся к просмотру php-файлов сайта на предмет сомнительных вставок. Порой рекомендуют искать вставки js-кода в базе данных. Но бывает, что эти рекомендации не дают должного эффекта. В последнее же время встречаются исполняемые файлы в формате ELF, содержащие вредоносный код.

Нашей целью не является полный анализ вредоносного кода, но какую-то информацию о функционале иногда извлекаем.

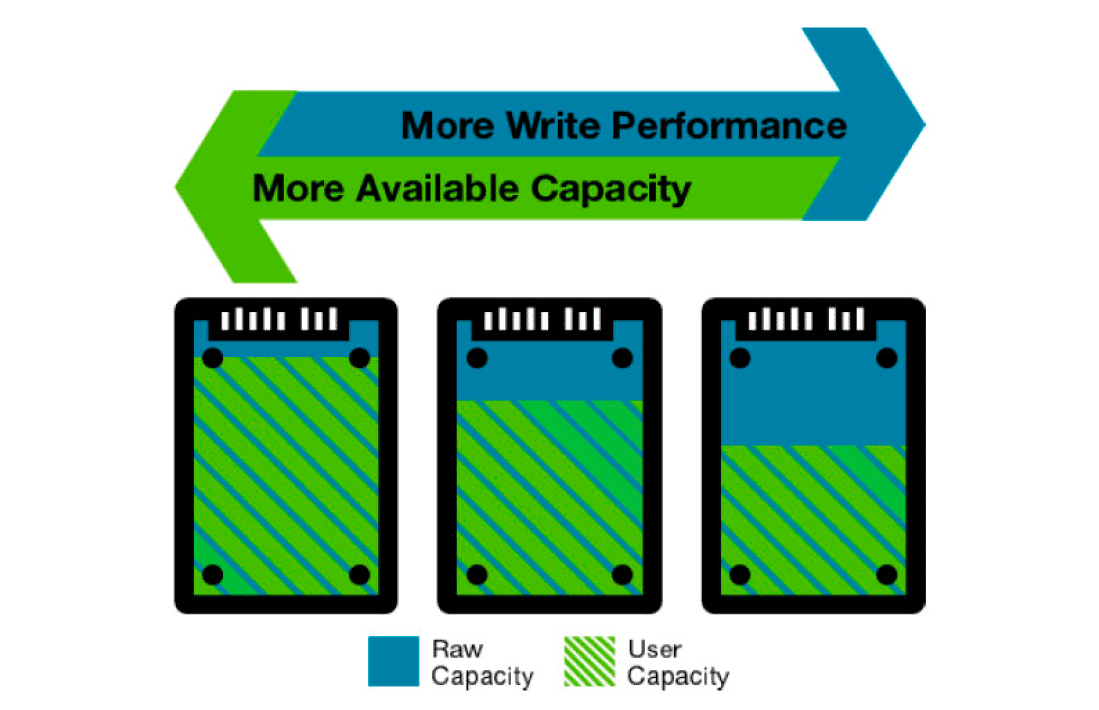

Долговременные закладки в скрытых областях SSD

Динамическое изменение доступного пространства в SSD (для производительности). Синяя область скрыта от любых системных инструментов

Покупая новый SSD, нельзя быть уверенным, что на нём нет закладок. К сожалению, простое форматирование не спасёт, потому что зловред прописывается в скрытых областях накопителя (которые не форматируются штатными средствами).

Предположим, закладку ставят на новый смартфон, HDD или SSD во время его доставки к покупателю из интернет-магазина, то есть на почте.

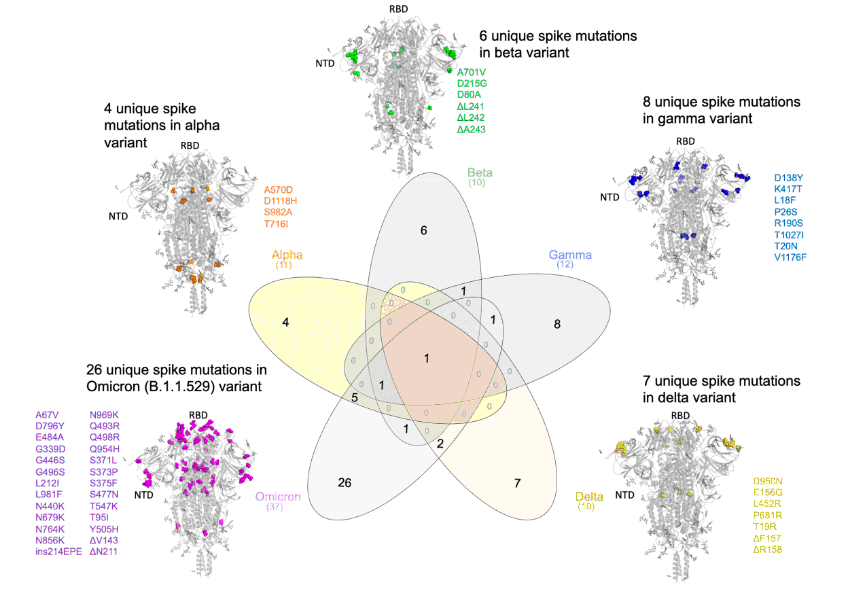

Немного о мутациях SARS-CoV-2

До 2022 года варианты SARS-CoV-2, вызывающие новые волны COVID-19, возникали примерно с полугодовыми интервалами. И была надежда на то, что после очередной волны, вызванной вариантом Дельта, наступит какое-то затишье. Тем более что в некоторых странах к началу этой волны было вакцинировано уже почти всё население. Но неожиданно быстрое распространение варианта Дельта принесло две новости – плохую и хорошую. Плохая новость заключалась в том, что иммунизация любыми нынешними вакцинами плохо защищает от инфицирования этим новым вариантом вируса. А если и защищает, то ненадолго. Хорошая – это то, что всё-таки защищает, но преимущественно от развития тяжёлых форм пневмонии. И существенно снижает летальность. В результате массовая вакцинация и увеличение количества переболевших почти не влияют на распространение вируса, но неплохо снижают смертность от COVID-19.

Появление варианта Омикрон в целом не изменило ситуацию. Но влияние вакцинации уменьшилось, а сочетание имеющегося коллективного иммунитета с большей контагиозностью и меньшей летальностью самого вируса вселило надежду на то, что очередная волна эпидемии станет более массовой, но менее кровожадной. Т.е. сможет сформировать коллективный иммунитет со сравнительно небольшими потерями населения, что позволит надеяться на лучшее – на переход эпидемии в тлеющий режим, не требующий экстраординарных мер от здравоохранения. При этом готовиться нужно к худшему – к появлению новых высококонтагиозных вариантов SARS-CoV-2 и к «штормовому» течению пандемии, при котором последовательность новых волн эпидемии утратит сезонную упорядоченность и они начнут чередоваться всё чаще и чаще, накладываясь друг на друга.

Самые громкие кибервзломы и утечки 2021 года

2021 год стремительно подходит к концу. Мы решили не обходить стороной новогоднюю традицию и подвести его итоги. Для нас 2021 год прошел еще насыщеннее, чем предыдущий: мы выпустили новые продукты (PT XDR, MaxPatrol O2, MaxPatrol VM), засекли активность парочки новых для России АРТ-группировок и не пропустили ни одной известной, нашли и помогли устранить несколько десятков уязвимостей, мало того — под конец года мы еще и вышли на биржу в режиме прямого листинга…😄

Но наша сегодняшняя статья о другом: ведь за последние дни вы, наверное, уже устали читать о достижениях и успехах, про которые компании сейчас рапортуют в своих блогах.

Мы же решили рассказать о самых громких и беспрецедентных событиях кибербезопасности уходящего года, которые войдут в историю. Атаки и утечки обрушились как на правительственные организации и государственные структуры, так и на частный бизнес и головы простых граждан — словом, никого не обошли стороной.

Уязвимость Log4j: методы устранения

Привет, Хабр! Сегодня мы хотим рассказать об уязвимости Apache Log4j, которая стала причиной огромной волны атак на веб-серверы по всему миру на протяжении декабря. В пиковые дни мы наблюдали до нескольких десятков тысяч атак в час! И сегодня наша команда хочет поделиться методами простого устранения уязвимости для разных версий библиотеки. Конкретные рекомендации, а также ссылку на вебинар с подробным обсуждением CVE вы найдете под катом.

Вклад авторов

gjf 842.0esetnod32 819.0mir-mir 403.0alizar 401.2yaPetrovich 396.0nchaly 381.0Onthar 350.0doctorweb 345.7vilgeforce 344.0ttools 279.0