Случайные числа — темная лошадка обеспечения механизмов безопасности в цифровой среде. Незаслуженно оставаясь в тени криптографических примитивов, они в то же время являются ключевым элементом для генерации сессионных ключей, применяются в численных методах Монте-Карло, в имитационном моделировании и даже для проверки теорий формирования циклонов!

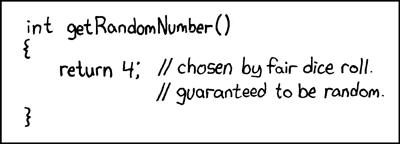

При этом от качества реализации самого генератора псевдослучайных чисел зависит и качество результирующей последовательности. Как говорится: «генерация случайных чисел слишком важна, чтобы оставлять её на волю случая».

Вариантов реализации генератора псевдослучайных чисел достаточно много: Yarrow, использующий традиционные криптопримитивы, такие как AES-256, SHA-1, MD5; интерфейс CryptoAPI от Microsoft; экзотичные Chaos и PRAND и другие.

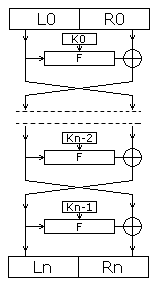

Но цель этой заметки иная. Здесь я хочу рассмотреть особенность практической реализации одного весьма популярного генератора псевдослучайных чисел, широко используемого к примеру в Unix среде в псевдоустройстве /dev/random, а также в электронике и при создании потоковых шифров. Речь пойдёт об

LFSR (Linear Feedback Shift Register).

Дело в том, что есть мнение, будто в случае использования плотных многочленов, состояния регистра LFSR очень медленно просчитываются. Но как мне видится, зачастую проблема не в самом алгоритме (хотя и он конечно не идеал), а в его реализации.

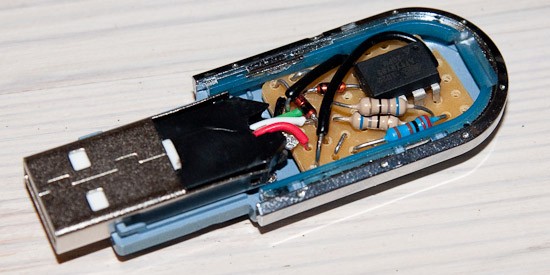

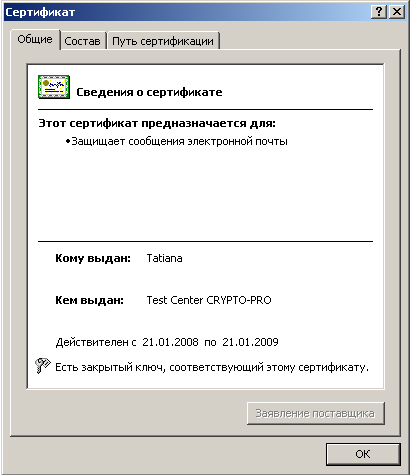

Почти год назад (6 апреля 2011) вышел новый федеральный закон об электронной подписи (ЭП) — N 63-ФЗ «Об электронной подписи» взамен старого ФЗ №1-ФЗ от 10.01.2002. Когда старый закон отменили, многие вздохнули с облегчением, уж больно он был неподъемен для коммерческого сектора. Теория и практика обращения с ЭП в этом топике.

Почти год назад (6 апреля 2011) вышел новый федеральный закон об электронной подписи (ЭП) — N 63-ФЗ «Об электронной подписи» взамен старого ФЗ №1-ФЗ от 10.01.2002. Когда старый закон отменили, многие вздохнули с облегчением, уж больно он был неподъемен для коммерческого сектора. Теория и практика обращения с ЭП в этом топике.

«От желудка иглобрюхих рыб отходят мешковидные выросты. При появлении опасности они наполняются водой или воздухом, из-за чего рыба становится похожой на раздувшийся шар

«От желудка иглобрюхих рыб отходят мешковидные выросты. При появлении опасности они наполняются водой или воздухом, из-за чего рыба становится похожой на раздувшийся шар