Некоторые пакеты PyPI оказались скомпрометированы из-за того, что разработчики попались на фишинговые письма. Фишинговая кампания была нацелена на тех, кто занимается поддержкой пакетов Python, опубликованных в реестре PyPI.

Пакеты Python «exotel» и «spam» входят в число нескольких сотен, заражённых вредоносами.

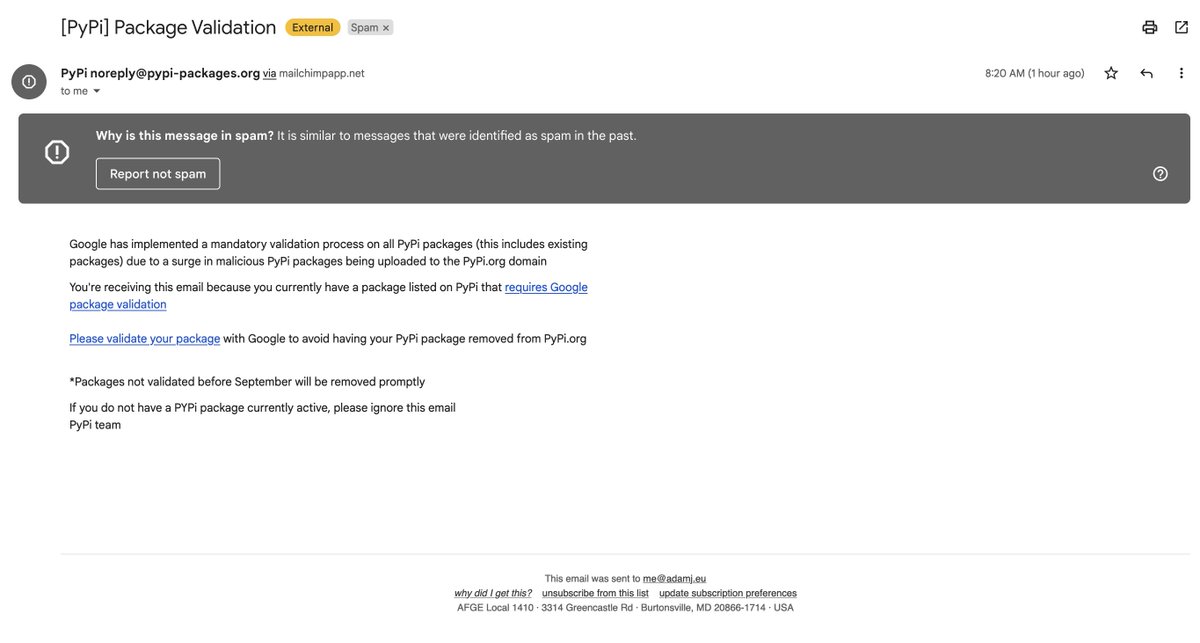

Администраторы реестра PyPI подтвердили, что фишинговая кампания по электронной почте активно нацелена на сопровождающих PyPI. Ранее член правления проекта Django Адам Джонсон сообщил о получении подозрительного электронного письма. В нём разработчиков, чьи пакеты опубликованы в PyPI, просят пройти обязательный процесс «проверки», иначе их пакеты грозят удалить из реестра PyPI.

«Фишинговый сайт выглядит довольно убедительно», — пояснил Джонсон. Однако сам он не попался на уловку, а нашёл в левом нижнем углу сайта кнопку «Информация» и пожаловался на сайт компании Google.

Однако так поступили не все разработчики. Многие ввели свои учётные данные на веб-странице злоумышленника.

Среди перехваченных версий пакетов есть «spam» (версии 2.0.2 и 4.0.2) и «exotel» (версия 0.1.6). Эти версии были удалены из PyPI.

Вредоносный код, вставленный во взломанные версии, переносит имя компьютера пользователя в домен linkedopports[.]com, а затем загружает и запускает троян, который отправляет запросы к тому же домену.

«Мы активно просматриваем отчёты о новых вредоносных выпусках и обеспечиваем их удаление и восстановление учётных записей сопровождающих», — говорится в сообщении PyPI.

Также администраторы начали более активно внедрять функции безопасности, такие как двухфакторная аутентификация.

Наряду с этим администраторы реестра поделились рядом шагов, которые можно предпринять, чтобы защитить себя от фишинговых атак. Они советуют проверять URL-адрес страницы перед предоставлением учётных данных.

Ранее исследователи из компании Sonatype обнаружили шифровальщика в официальном репозитории PyPI. В ходе расследования выяснилось, что вредонос в репозиторий загрузил школьник, а любой пользователь пакетов оказывался жертвой вымогателя. Вредоносы шифровали данные пользователей, но при этом не требовали выкупа и перенаправляли жертв на Discord-сервер с ключами для дешифровки. Сам разработчик оказался школьником из Италии, который изучает Python, Lua и HTML. Созданием вымогателей юный разработчик занялся недавно и, как утверждает, был удивлен тем, с какой лёгкостью можно создать вредонос и заставить пользователей установить его.