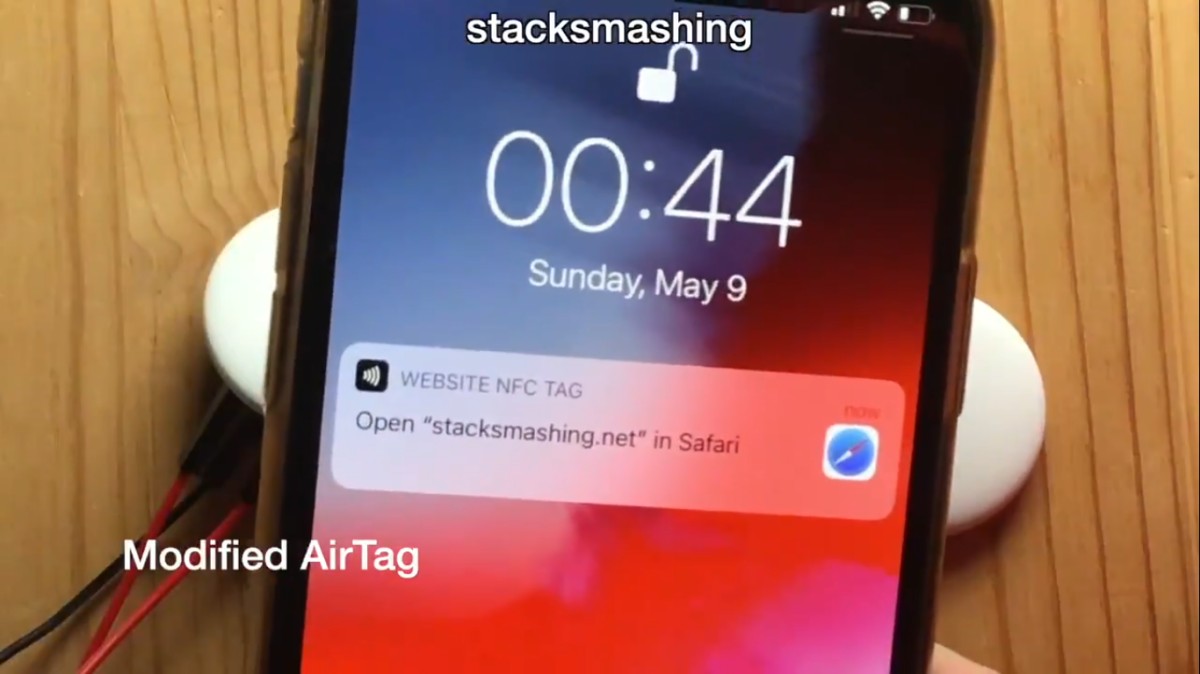

Взломанная AirTag перенаправляет на сторонний сайт, который хакер установил в контроллере метки взамен штатного поисковика устройств Apple Find My.

9 мая 2021 года ИБ-исследователь из Германии под ником stacksmashing (Stack Smashing) рассказал в Twitter, что он смог взломать метку отслеживания вещей Apple AirTag и прописать в ней нужные ему данные. Причем метка после этого нормально работала и перенаправляла на его веб-сайт.

На взлом микроконтроллера метки stacksmashing потратил несколько часов. Во время этого процесса он безвозвратно заблокировал две подопытные AirTag, но на третьей у него получилось запустить перепрошитое устройство.

Фотография платы AirTag с подключением к ее микроконтроллеру.

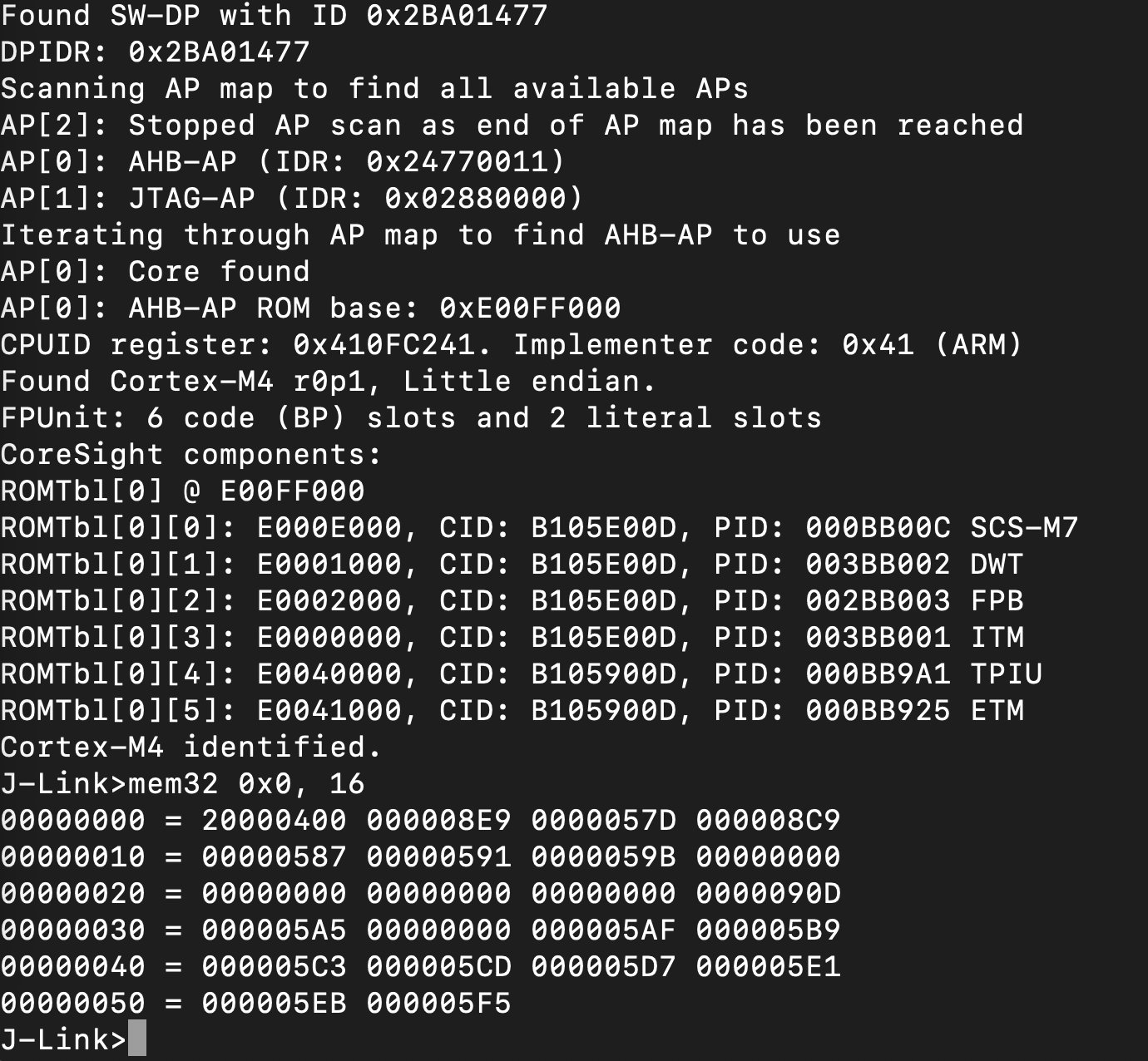

Работа с отладчиком в процессе взлома AirTag.

Метка включает в себя чип широкополосной связи (UWB) U1, записываемый NFC для быстрого соединения, Bluetooth-модуль передачи данных, динамик для вывода звуковых сообщений и сменную LiPo-батарею.

Эксперт смог успешно скачать прошивку метки и получить доступ к ее некоторым важным областям. Фактически он экспериментировал над входящим в состав AirTag микросхемой Nordic Semiconductor nRF52832 Bluetooth с низким энергопотреблением — это система на кристалле (SoC) с контроллером NFC.

Файлы прошивки метки.

Файлы прошивки метки.Исследователь пояснил, что он не только смог перепрошить микроконтроллер метки, но и заставить ее штатно работать. В ходе взлома он использовал механизм fault-injection, чтобы получить отладочный доступ к nRF52 и обойти режим защиты APPPROTECT с помощью способа pulse-width, который работает на nRF52832. Также эксперт обнаружил, что в полученной им прошивке AirTag интегрирован режим DFU (Device Firmware Update — это низкоуровневый режим обновления прошивки), который он также собирается его изучить и попасть внутрь, так как многие устройства nRF поддерживают Bluetooth DFU.

Пример сравнения работы обычной метки и перепрошитой на модифицированный NFC URL. К взломанной метке подключены кабели питания, но их можно убрать.

Фактически злоумышленники могут перепрограммировать такие метки и распространять через них ссылки на зараженные сайты и использовать в других злонамеренных целях, включая удаленную слежку за человеком. Обычно AirTag перенаправляет на веб-сайт «found.apple.com» для отображения информации о режиме пропажи, связанной с владельцем. Вероятно, что Apple выпустит обновление безопасности для этого устройства после инцидента с публикацией Stack Smashing, если компания подтвердит возможность такого взлома. Программы по вознаграждению за найденные уязвимости у Apple по этому гаджету нет.

Примечательно, что Stack Smashing не пояснил, означает ли его взлом, что сама прошивка метки не была дополнительно зашифрована защитными механизмами Apple. Но рассказал, что в процессе ее анализа обнаружил такие названия переменных.

Принципы работы AirTag и особенности этой метки раскрыты в этой публикации. Элементная база AirTag уточнена в этой статье.

20 апреля Apple представила умную метку AirTag. Этот гажет позволяет искать потерянные вещи с помощью брелока, оснащенного чипом U1.