Комментарии 21

Т.е. купить Windows 11 и поставить в ВМ на VirtualBox будет нельзя?

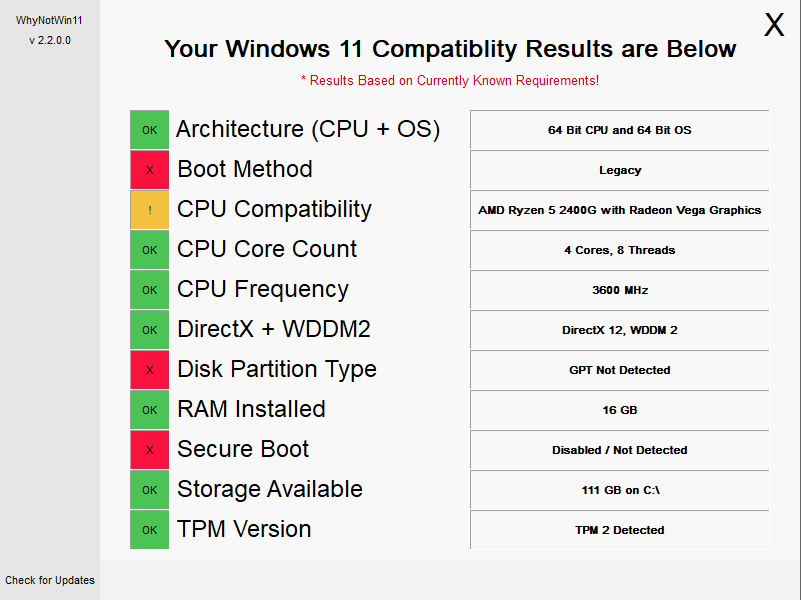

Как то странно, что они забыли ryzen2400g, хотя камень все технологии поддерживает. К релизу думаю будет более расширенный список оборудования.

Я может что-то упустил, но в следствии чего выдвинули такие системные требования? Они же взяли десятку и обновили "обои".

Там не только обои были изменены, я так подозреваю что технические требования выросли в связи с новым дизайном и новыми средствами защиты операционной системы... Относительно модуля (виртуального или нет) ТРМ 2.0 и т.д.

Так классика же - еще на XP/7 в проводнике был "Мой компьютер", а уже в 10 стал "Этот компьютер", что как бы намекает, что компьютер с 10 уже не ваш собственный (что в принципе так и есть).

Так что ТРМ в 11 будет логичным продолжением.

TPM предназначен для локльного безопасного хранения ключей. Т.е. как раз чтобы у вас на платформе можно было однозначно определять что вы это, хранить ваши пароли безопасно локально.

Из того, что я вычитал TPM больше похож на DRM с уникальным идентификатором

PCR[i] = SHA1(PCR[i] + NEW_HASH)

BIOS/UEFI материнской платы, если он поддерживает спецификации Trusted Computing Group (TCG), измеряет (т.е. отправляет в TPM хеши) всего, что участвует в загрузке с момента включения компьютера: BIOS/UEFI Boot Block, сам BIOS/UEFI, сервисы UEFI, SMBIOS, таблицы ACPI, Option ROM устройств (например, сетевых карт), MBR или загрузчик EFI, разделы диска, и еще кучу всего.

TPM может зашифровать произвольные данные RSA-ключом с привязкой к значениям PCR, и расшифровать их можно будет только в том случае, если значения PCR совпадут. Если мы зашифруем таким образом данные, то, в случае модификации BIOS/UEFI, загрузчика, модулей GRUB, ядра, initrd или всего лишь командной строки ядра, данные не расшифруются из-за несовпадения регистров.

Из популярного софта TPM используется, насколько мне известно, только в Microsoft BitLocker. TPM можно использовать в качестве хранилища сертификатов для всяких банк-клиентов, VPN и SSH-доступа, и очень обидно, что его использует так мало людей, единицы, учитывая его стоимость (≈$10, дешевле, чем типичные смарт-карты), возможности и тот факт, что он уже установлен во многие модели ноутбуков, а в последних процессорах от Intel вообще реализован на уровне ПО и доступен всем.

Secure Boot

SecureBoot — единственная нормальная защита от вредоносных OROMов и загрузчиков, и без него на любой системе можно загрузить UEFI Shell и натворить кучу неприятных дел.

Вместо распространения вестей о том, что SecureBoot — это злодейское изобретение MS для ограничения свободы пользователя, нужно распространять знания о том, как им пользоваться правильно, как сгенерировать свои собственные PK и KEK, как удалить предустановленные, как подписать собственный загручик и так далее.

К сожалению, идут годы, а пользователи Linux по-прежнему распространяют мифы, вместо того, чтобы нести знания в массы. Нет у вас без SecureBoot никакой защиты от подмены загрузчика. О каком доверии к своей машины может идти речь, если вы даже не можете быть уверены, что в ваше отсутствие не изменилась прошивка матплаты? Для этого пригодился бы TPM, но кому-то выгодно убедить вас, что это страшное орудие DRM. Кому же это выгодно, чтобы ваша машина была менее защищена? Известно кому — товарищу майору работу это облегчает.

И ведь даже есть проект safeboot, где доходчиво написано, какое место занимают Secure Boot и TPM в цепочке доверенной загрузки (это именно цепочка — выдираете из неё звено и всё доверие к собственной машине улетучивается), и как эту самую доверенную загрузку организовать в Linux, но ничему Linux-сообщество, блин, не учится, проще же в теорию заговора верить.

О каком доверии к своей машины может идти речь, если вы даже не можете быть уверены, что в ваше отсутствие не изменилась прошивка матплаты? Для этого пригодился бы TPM, но кому-то выгодно убедить вас, что это страшное орудие DRM.О каком доверии к своей машине может идти речь если там есть проприетарный софт?

Кому же это выгодно, чтобы ваша машина была менее защищена? Известно кому — товарищу майору работу это облегчает.Лютая, бешеная демагогия. Я скорее поверю что

Для этого пригодился бы TPM, но кому-то выгодно убедить вас, что это страшное орудие DRM.Почему это «убедить»? Так и было! Открываем ссылку о криптопроцессорах и видим:

"The first single-chip cryptoprocessor design was for copy protection of personal computer software (see US Patent 4,168,396, Sept 18, 1979) and was inspired by Bill Gates's Open Letter to Hobbyists.".

Открываем другую научную статью с объяснением развития криптопроцессоров и видим:

"That changed once smartcards started to host applications such as pay-TV. Various people set out to reverse-engineer pay-TV smartcards: some were pirates whowanted to forge cards, while others wanted to put key material on the Internet so that people could watch for free… In addition, micro-controllers were used in accessory-control applications suchas games cartridges, where the business model involvedsubsidising consoles from sales of software, and the securitydevices in the cartridges were there to ensure that acces-sory vendors paid the manufacturer a royalty".

Черным по белому написано, что даже необходимость криптопроцессоров в банках так не развивала их, как развивало DRM. После этого нет никаких сомнений, что TPM будет использоваться для DRM.

Более того, даже на Хабре было уже как минимум 4 заявления о том, что TPM планируют использовать для DRM. При этом не только на пользовательских устройствах, но и на серверах в дата центрах, планируя шифровать и RAM.

Кому же это выгодно, чтобы ваша машина была менее защищена? Известно кому — товарищу майору работу это облегчает.Товарищ майор прямо сейчас за пару десятков тысяч баксов получает устройство, которое эксплуатирует уязвимости, которые предположительно являлись закладками для других спец. служб. Эксплуатировать уязвимости одной «корзины», реализация которой ограничена (мало производителей чипов + сертификация спец. службами), я считаю, более просто, чем в случае сотни software реализаций от разных издателей.

На GA-HA65M-D2H-B3 приехала Insider Preview.

BIOS, без TPM2, без secure boot.

Не так , проффи пользователи смотрят на то какое железо на данный момент , ( комп и ноут ) и как там с пространством дисков для виндовсов ( ССДшники ) . И если норм , то ставят дуал виндоуз ( любимую сборку 10-ки + вторая новая 11 теперь ) смотрят если есть эти опции которые требуют , то врубают в биосе ( Интел РРT + secureboot , все диски ясное дело уже переделали в GPT ) , и то .. Даже если преграды будут , вытягиваем сборку Dismom++ и накатываем на флешку с установщиком от последней 10-ки . Второй вариант - накатить dismom++ любую сборку любой винды ( 11 в Нашем случае ) из под первой винды , ресетнуть и потом дальше её доустанавливать ( можно предварительно докинуть или вшить потом в образ дрова сразу ) , всё . Так что никто и никак не помешает Нам установить что угодно на ПеКу . Сидим и улыбаемся )

А иски по этому поводу уже были?

ИМХО бредовое же требование. У ОС (в плане железа уже давно) есть все инструменты, что бы блокировать любой несанкционированный доступ.

Windows 11 будет поставляться без требований TPM для систем специального назначения