Компания выпустила серию обновлений для своих продуктов, которые исправляют 13 уникальных уязвимостей в продуктах Windows, Internet Explorer, .NET Framework, Office и SharePoint. Два исправления имеют статус Critical и шесть Important. Критическое обновление MS14-029 исправляет две memory-corruption уязвимости во всех версиях браузера Internet Explorer 6-11 на всех ОС от Windows Server 2003 до Windows 8/8.1. Злоумышленники могут исполнить удаленный код в браузере через специальным образом сформированную веб-страницу (drive-by downloads). Для применения исправления нужна перезагрузка.

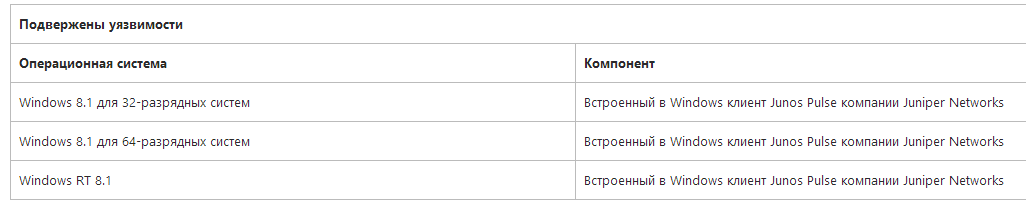

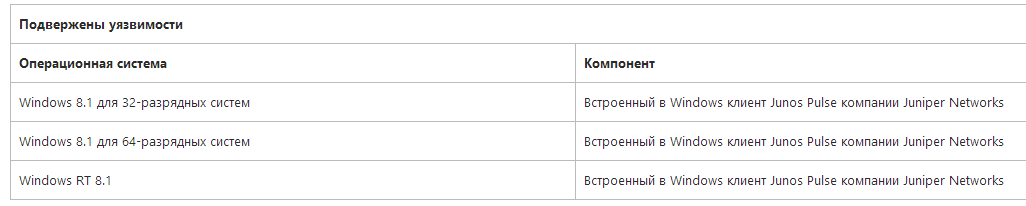

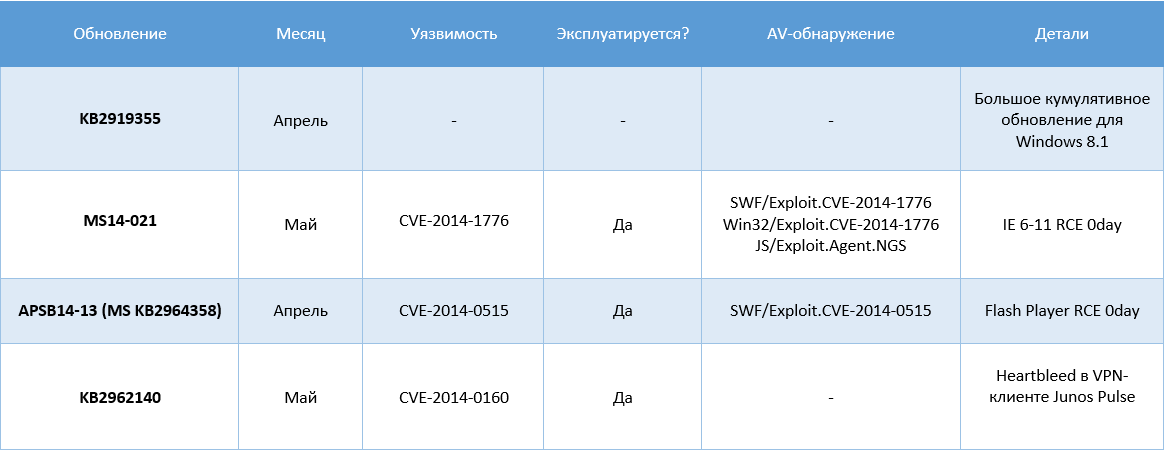

Отметим, что неделю назад Microsoft выпустила внеплановое обновление KB2962140 для Windows 8.1 & RT 8.1, которое закрывает уязвимость Heartbleed (CVE-2014-0160) в компоненте VPN-клиента Junos Pulse компании Juniper Networks. Этот VPN-клиент поставляется сторонней компанией и используется Microsoft в составе новейших ОС. Это обновление, как и все остальные security-фиксы для Windows 8.1, может быть установлено в систему только при наличии обязательного обновления KB2919355.

Рис. ОС, подлежащие исправлению уязвимости Heartbleed, с использованием KB2962140. См. 2014-04 Out of Cycle Security Bulletin: Multiple products affected by OpenSSL «Heartbleed» issue (CVE-2014-0160).

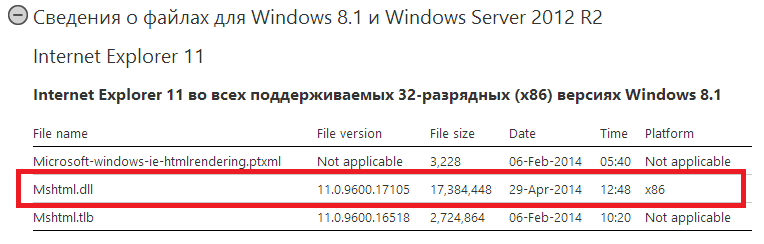

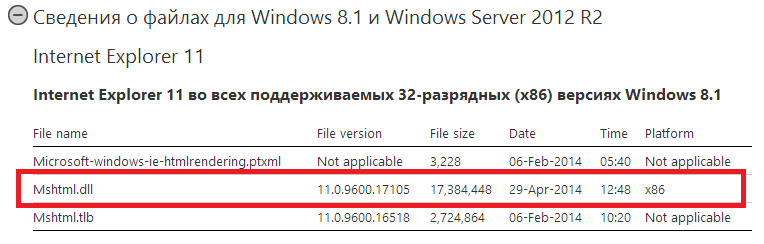

В начале мая компания выпустила еще одно внеплановое security-обновление MS14-021 для всех ОС, начиная с Windows XP (уже не поддерживается) и заканчивая Windows 8/8.1. О нем мы подробнее писали здесь. Обновление закрывает обнаруженную 0day уязвимость CVE-2014-1776 (в mshtml.dll и некоторых других файлах), которая присутствует во всех версиях браузера Internet Explorer и использовалась злоумышленникам в направленных атаках для установки вредоносного кода.

Рис. Исправляемые обновлением MS14-021 файлы для новейшей Windows 8.1 & IE11, см. KB2964358 раздел «информация о файлах».

Обновление MS14-029 закрывает две уязвимости во всех версиях браузера Internet Explorer: CVE-2014-0310 и CVE-2014-1815. Обе уязвимости относятся к типу Remote Code Execution и могут быть использованы атакующими для удаленного исполнения произвольного кода в системе. Уязвимость CVE-2014-1815 эксплуатируется злоумышленниками. Critical.

Обновление MS14-022 исправляет три уязвимости в продукте SharePoint Server 2007-2010-2013: CVE-2014-0251 (SharePoint Page Content Vulnerability), CVE-2014-1754 (SharePoint XSS Vulnerability), CVE-2014-1813 (Web Applications Page Content Vulnerability). С использованием этих уязвимостей атакующий может исполнить произвольный код через отправку специальным образом сформированного содержимого на сервер с SharePoint. Critical. Exploit code likely.

Обновление MS14-023 исправляет две уязвимости в Office 2007-2010. RCE-уязвимость CVE-2014-1756 присутствует в компоненте проверки китайского языка Office 2007-2010 (Chinese Grammar Checker). Другая уязвимость CVE-2014-1808 относится к типу Information Disclosure и присутствует в некоторых версиях Microsoft Office 2013 (MSO). Important. Exploit code likely.

Обновление MS14-024 исправляет недоработку типа «Security Feature Bypass» для Office. Мы уже писали ранее, что злоумышленники используют скомпилированные без поддержки ASLR библиотеки Office для реализации эксплойтов. Это обновление исправляет ситуацию через выпуск безопасных версий (с поддержкой ASLR) библиотек mscomct2, mscomctl (CVE-2014-1809), msaddndr, msstdfmt для Office 2007-2010-2013. Important. Эксплуатируется in-the-wild.

Обновление MS14-025 исправляет одну уязвимость CVE-2014-1812 типа Elevation of Privilege для Windows Vista SP2 — Windows 8/8.1 (клиентские версии с Remote Server Administration Tools). Уязвимость присутствует в компоненте групповой политики Active Directory. Important. Exploit code likely.

Обновление MS14-026 исправляет одну Elevation of Privilege уязвимость CVE-2014-1806 во всех версиях .NET Framework для всех ОС. Злоумышленник может поднять свои привилегии в системе за счет отправки специальным образом сформированного запроса на домашний компьютер или сервер, которые используют .NET Remoting. Important. Exploit code likely.

Обновление MS14-027 исправляет одну Elevation of Privilege уязвимость CVE-2014-1807 для всех поддерживаемых ОС. Уязвимость присутствует в механизме файловых ассоциаций (Windows Shell File Associations), а точнее в Windows Shell API и ее функции ShellExecute. Злоумышленник может поднять свои привилегии в системе с помощью специального приложения, которое вызывает функцию ShellExecute особым образом. Important. Exploit code likely.

Обновление MS14-028 исправляет две уязвимости CVE-2014-0255, CVE-2014-0256 в серверных выпусках Windows Server 2008 & 2012. Уязвимости относятся к типу Denial of Service и могут использоваться атакующими для провоцирования зависания целевой системы через отправку большого количества специальным образом сформированных iSCSI-пакетов. Important. Exploit code unlikely.

Внеплановые обновления

EMET 5.0 TP & Attack Surface Reduction

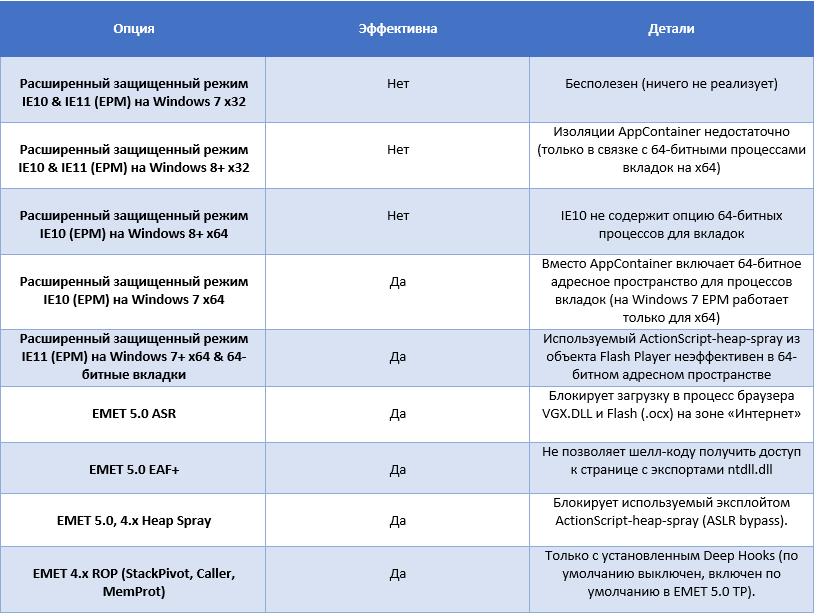

Говоря об EMET и CVE-2014-1776, которая наделала много шума в прошлом месяце, можно отметить, что пользователи EMET 5.0 TP (и TP2) защищены по умолчанию от действий эксплойта к этой уязвимости. В нашем недавнем посте, посвященном опции ASR (Attack Surface Reduction) в этой версии EMET, мы указывали, что опция блокирует для браузера Internet Explorer загрузку VGX.DLL (ту самую библиотеку, которую MS рекомендовала вручную отключить до выхода MS14-021 как workaround — SA2963983). Уязвимость не содержится в VGX.DLL, однако, ее отключение помогало предотвратить возможность эксплойту исполнять свои функции.

Рис. Смягчающие факторы эксплуатирования уязвимости, на примере CVE-2014-1776. EMET 5.0 EAF+ блокирует доступ к странице с экспортами ntdll.dll из кода ActionScript, такая возможность отсутствует в EAF (разрешает доступ к странице с экспортами коду модуля ocx). Подробнее см. здесь.

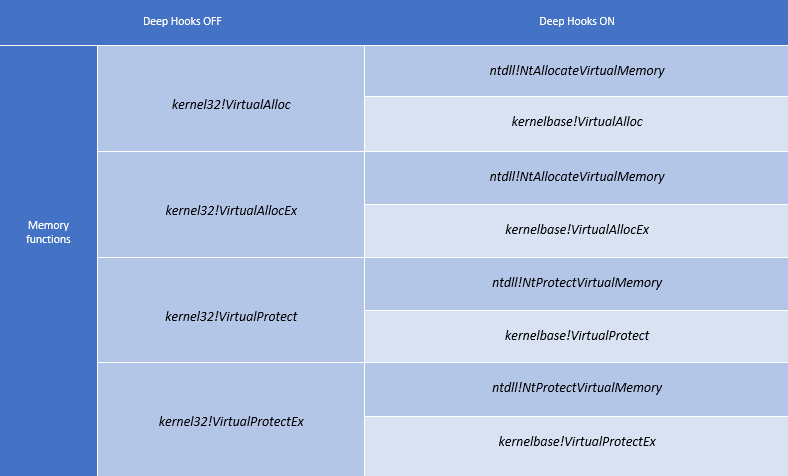

Рис. EMET использует опцию Deep Hooks для контроля нижележащих kernel32.dll библиотек (на примере функций работы с памятью). API контролируются для блокирования их вызова из кода ROP. С включенной опцией контролируются вызовы kernel32, kernelbase и ntdll. Актуально для CVE-2014-1776.

1 – Exploit code likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 – Exploit code would be difficult to build

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 – Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

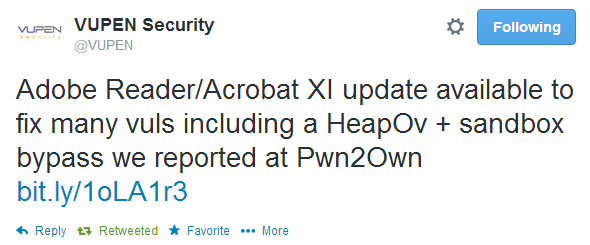

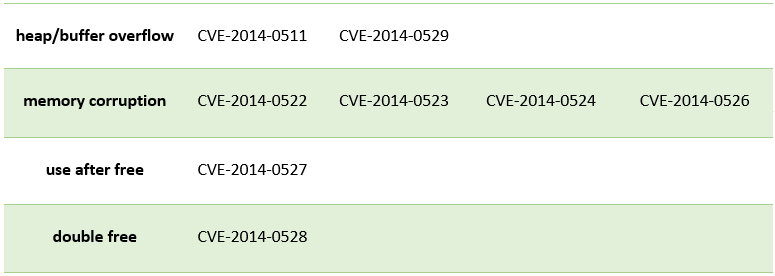

Компания Adobe также выпустила набор исправлений APSB14-15 для своих продуктов Reader и Acrobat. Всего в них исправлено 11 уязвимостей. Девять из одиннадцати уязвимостей относятся к типу Remote Code Execution и могут быть использованы атакующими для исполнения своего кода в системе: CVE-2014-0511, CVE-2014-0522, CVE-2014-0523, CVE-2014-0524, CVE-2014-0526, CVE-2014-0525, CVE-2014-0527, CVE-2014-0528, CVE-2014-0529.

Рис. RCE уязвимости, исправляемые APSB14-15.

Рис. Актуальные версии Adobe Reader & Acrobat.

Уязвимости CVE-2014-0511 и CVE-2014-0512 были обнаружены командой VUPEN на Pwn2Own 2014.

Пользователи могут обновить указанные продукты через встроенный в них механизм проверки обновлений (Adobe Updater).

be secure.

Отметим, что неделю назад Microsoft выпустила внеплановое обновление KB2962140 для Windows 8.1 & RT 8.1, которое закрывает уязвимость Heartbleed (CVE-2014-0160) в компоненте VPN-клиента Junos Pulse компании Juniper Networks. Этот VPN-клиент поставляется сторонней компанией и используется Microsoft в составе новейших ОС. Это обновление, как и все остальные security-фиксы для Windows 8.1, может быть установлено в систему только при наличии обязательного обновления KB2919355.

Рис. ОС, подлежащие исправлению уязвимости Heartbleed, с использованием KB2962140. См. 2014-04 Out of Cycle Security Bulletin: Multiple products affected by OpenSSL «Heartbleed» issue (CVE-2014-0160).

В начале мая компания выпустила еще одно внеплановое security-обновление MS14-021 для всех ОС, начиная с Windows XP (уже не поддерживается) и заканчивая Windows 8/8.1. О нем мы подробнее писали здесь. Обновление закрывает обнаруженную 0day уязвимость CVE-2014-1776 (в mshtml.dll и некоторых других файлах), которая присутствует во всех версиях браузера Internet Explorer и использовалась злоумышленникам в направленных атаках для установки вредоносного кода.

Рис. Исправляемые обновлением MS14-021 файлы для новейшей Windows 8.1 & IE11, см. KB2964358 раздел «информация о файлах».

Обновление MS14-029 закрывает две уязвимости во всех версиях браузера Internet Explorer: CVE-2014-0310 и CVE-2014-1815. Обе уязвимости относятся к типу Remote Code Execution и могут быть использованы атакующими для удаленного исполнения произвольного кода в системе. Уязвимость CVE-2014-1815 эксплуатируется злоумышленниками. Critical.

Обновление MS14-022 исправляет три уязвимости в продукте SharePoint Server 2007-2010-2013: CVE-2014-0251 (SharePoint Page Content Vulnerability), CVE-2014-1754 (SharePoint XSS Vulnerability), CVE-2014-1813 (Web Applications Page Content Vulnerability). С использованием этих уязвимостей атакующий может исполнить произвольный код через отправку специальным образом сформированного содержимого на сервер с SharePoint. Critical. Exploit code likely.

Обновление MS14-023 исправляет две уязвимости в Office 2007-2010. RCE-уязвимость CVE-2014-1756 присутствует в компоненте проверки китайского языка Office 2007-2010 (Chinese Grammar Checker). Другая уязвимость CVE-2014-1808 относится к типу Information Disclosure и присутствует в некоторых версиях Microsoft Office 2013 (MSO). Important. Exploit code likely.

Обновление MS14-024 исправляет недоработку типа «Security Feature Bypass» для Office. Мы уже писали ранее, что злоумышленники используют скомпилированные без поддержки ASLR библиотеки Office для реализации эксплойтов. Это обновление исправляет ситуацию через выпуск безопасных версий (с поддержкой ASLR) библиотек mscomct2, mscomctl (CVE-2014-1809), msaddndr, msstdfmt для Office 2007-2010-2013. Important. Эксплуатируется in-the-wild.

Обновление MS14-025 исправляет одну уязвимость CVE-2014-1812 типа Elevation of Privilege для Windows Vista SP2 — Windows 8/8.1 (клиентские версии с Remote Server Administration Tools). Уязвимость присутствует в компоненте групповой политики Active Directory. Important. Exploit code likely.

Обновление MS14-026 исправляет одну Elevation of Privilege уязвимость CVE-2014-1806 во всех версиях .NET Framework для всех ОС. Злоумышленник может поднять свои привилегии в системе за счет отправки специальным образом сформированного запроса на домашний компьютер или сервер, которые используют .NET Remoting. Important. Exploit code likely.

Обновление MS14-027 исправляет одну Elevation of Privilege уязвимость CVE-2014-1807 для всех поддерживаемых ОС. Уязвимость присутствует в механизме файловых ассоциаций (Windows Shell File Associations), а точнее в Windows Shell API и ее функции ShellExecute. Злоумышленник может поднять свои привилегии в системе с помощью специального приложения, которое вызывает функцию ShellExecute особым образом. Important. Exploit code likely.

Обновление MS14-028 исправляет две уязвимости CVE-2014-0255, CVE-2014-0256 в серверных выпусках Windows Server 2008 & 2012. Уязвимости относятся к типу Denial of Service и могут использоваться атакующими для провоцирования зависания целевой системы через отправку большого количества специальным образом сформированных iSCSI-пакетов. Important. Exploit code unlikely.

Внеплановые обновления

EMET 5.0 TP & Attack Surface Reduction

Говоря об EMET и CVE-2014-1776, которая наделала много шума в прошлом месяце, можно отметить, что пользователи EMET 5.0 TP (и TP2) защищены по умолчанию от действий эксплойта к этой уязвимости. В нашем недавнем посте, посвященном опции ASR (Attack Surface Reduction) в этой версии EMET, мы указывали, что опция блокирует для браузера Internet Explorer загрузку VGX.DLL (ту самую библиотеку, которую MS рекомендовала вручную отключить до выхода MS14-021 как workaround — SA2963983). Уязвимость не содержится в VGX.DLL, однако, ее отключение помогало предотвратить возможность эксплойту исполнять свои функции.

Рис. Смягчающие факторы эксплуатирования уязвимости, на примере CVE-2014-1776. EMET 5.0 EAF+ блокирует доступ к странице с экспортами ntdll.dll из кода ActionScript, такая возможность отсутствует в EAF (разрешает доступ к странице с экспортами коду модуля ocx). Подробнее см. здесь.

Рис. EMET использует опцию Deep Hooks для контроля нижележащих kernel32.dll библиотек (на примере функций работы с памятью). API контролируются для блокирования их вызова из кода ROP. С включенной опцией контролируются вызовы kernel32, kernelbase и ntdll. Актуально для CVE-2014-1776.

1 – Exploit code likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 – Exploit code would be difficult to build

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 – Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Компания Adobe также выпустила набор исправлений APSB14-15 для своих продуктов Reader и Acrobat. Всего в них исправлено 11 уязвимостей. Девять из одиннадцати уязвимостей относятся к типу Remote Code Execution и могут быть использованы атакующими для исполнения своего кода в системе: CVE-2014-0511, CVE-2014-0522, CVE-2014-0523, CVE-2014-0524, CVE-2014-0526, CVE-2014-0525, CVE-2014-0527, CVE-2014-0528, CVE-2014-0529.

Рис. RCE уязвимости, исправляемые APSB14-15.

Рис. Актуальные версии Adobe Reader & Acrobat.

Уязвимости CVE-2014-0511 и CVE-2014-0512 были обнаружены командой VUPEN на Pwn2Own 2014.

Пользователи могут обновить указанные продукты через встроенный в них механизм проверки обновлений (Adobe Updater).

be secure.