Введение

Как известно, технология VPN служит для организации прямого безопасного соединения между клиентами (конечным пользователем и корпоративным офисом) или двумя локальными сетями через общедоступный интернет-канал. С помощью VPN удаленные пользователи могут обращаться к серверам предприятия и связываться с различными офисами своей компании.

Для VPN не нужны выделенные линии, поэтому пользоваться ею может каждый, кто располагает доступом к Интернету. Как только соединение установлено, сотрудник может работать со всеми сетевыми ресурсами, как если бы он находился в офисе. Но, пожалуй, важнейшее преимущество этой технологии заключается в том, что, несмотря на общедоступную инфраструктуру, прямое соединение VPN (так называемый VPN-туннель) защищено столь надежно, что украсть данные или получить несанкционированный доступ к географически распределенной сети практически невозможно.

В этой статье мы рассмотрим, как с помощью Traffic Inspector контролировать совместную работу по VPN в корпоративной сети и отслеживать сетевую активность.

Конфигурация

Пусть в нашей компании есть головной офис в Москве и филиал в Санкт-Петербурге. Допустим, нам нужно объединить питерский офис с московским в единую корпоративную сеть посредством VPN, а также организовать доступ в Интернет через московский офис и контролировать сетевую активность в обоих офисах. Предположим также, что VPN создается программно и что каждая клиентская машина подключается по отдельности.

Общий принцип

В самом общем виде алгоритм настройки будет следующим:

- Создать и настроить VPN-сервер в головном офисе.

- Создать и настроить VPN-подключения к головному офису со стороны филиала.

- Проверить работу по VPN.

- Установить и активировать Traffic Inspector на шлюзе в головном офисе.

- Создать в Traffic Inspector разрешения во внешнем сетевом экране для VPN.

- Добавить в Traffic Inspector пользователей из филиала.

- Назначить правила отдельным пользователям и их группам (например, запретить доступ на определенные ресурсы, настроить учет и тарификацию дневного трафика и т. д.).

- Проверить работу правил и корректность настроек.

Настройка VPN-сервера

Итак, теперь мы знаем общий порядок настройки и можем переходить к описанию конкретных действий. Для примера мы взяли систему Windows Server 2012, но все то же самое применимо и для более ранних версий (Windows 2003 и 2008).

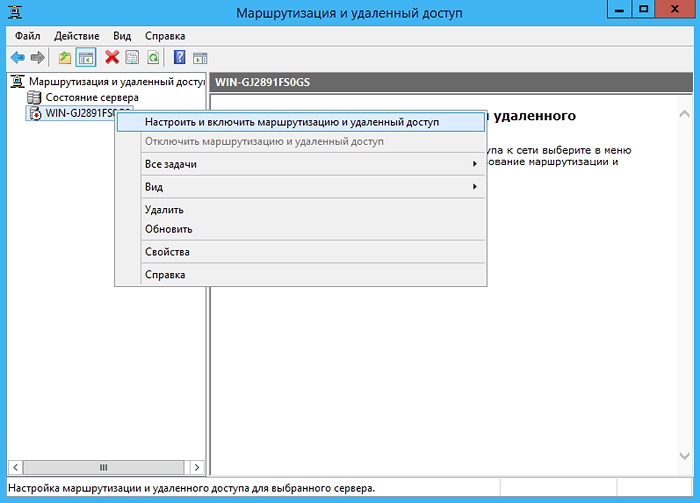

В службе Маршрутизация и удаленный доступ щелкните правой кнопкой мыши свой сервер и выберите пункт Настроить и включить маршрутизацию и удаленный доступ.

- В открывшемся мастере установки сервера маршрутизации и удаленного доступа нажмите Далее и выберите вариант Особая конфигурация.

- В следующем окне выберите Доступ к виртуальной частной сети (VPN), Преобразование сетевых адресов (NAT), Маршрутизация локальной сети и нажмите Далее.

- В последнем окне мастера нажмите кнопку Готово и запустите службу.

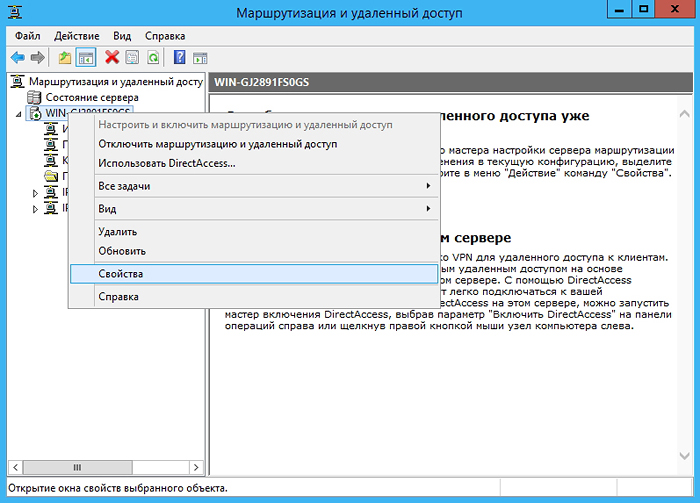

- Теперь зайдите в свойства сервера:

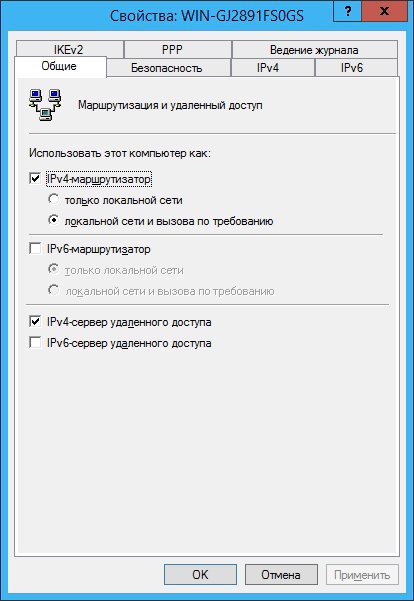

и на вкладке Общие задайте следующие параметры:

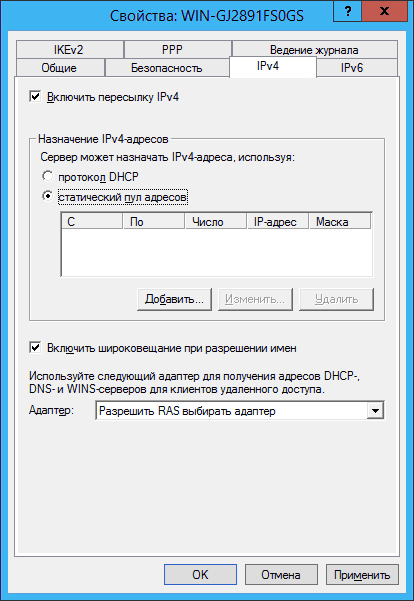

Перейдите на вкладку IPv4 и выберите статический пул адресов: 4

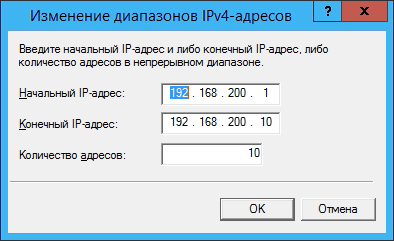

Нажмите кнопку Добавить и назначьте пул адресов (в данном случае выбрана подсеть 192.168.200.1—192.168.200.10, состоящая из 10 адресов, причем сервер получает адрес 192.168.200.1):

Перейдите на вкладку Ведение журнала и установите флажок в поле Вести журнал ошибок и предупреждений.

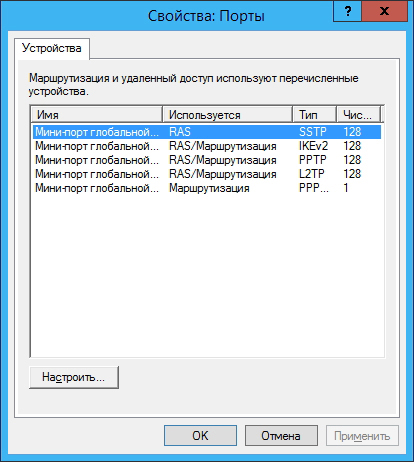

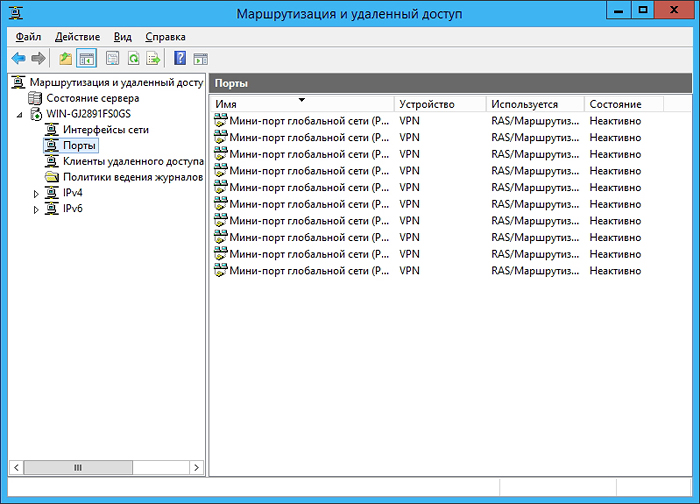

Щелкните правой кнопкой мыши Порты и выберите пункт Свойства:

Для стабильной работы сервера рекомендуется удалить ненужные порты (SSTP, PPOE, L2TP, IKEv2) и создать необходимое количество портов PPTP (в нашем случае нужно 10 таких портов):

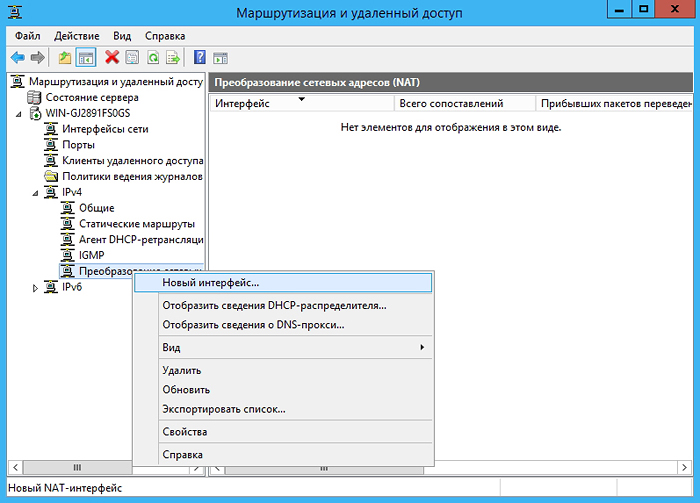

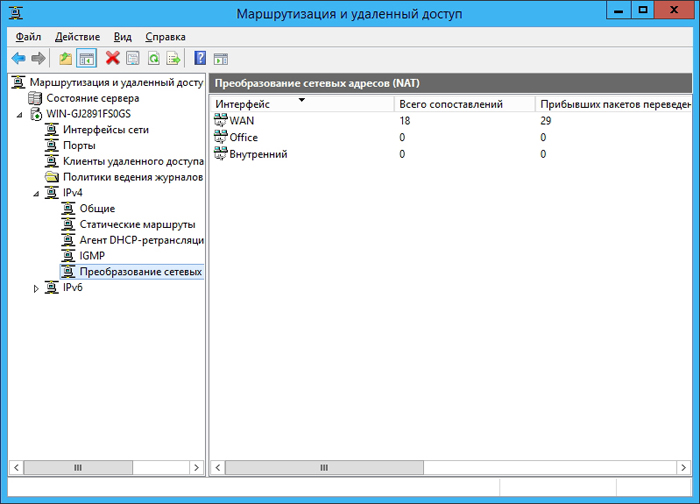

Перейдите к элементу Преобразование сетевых адресов (NAT) и добавьте новый интерфейс:

Выберите подключение к Интернету и установите флажки в полях общий интерфейс подключен к интернету и Включить NAT на данном интерфейсе.

Затем пометьте интерфейс локальной сети как «Частный интерфейс подключен к частной сети», а внутренний интерфейс — как Частный интерфейс подключен к частной сети. Получится примерно следующее:

На этом настройка VPN-сервера в головном офисе завершена, и можно переходить к настройке VPN-клиентов в филиале.

Настройка VPN-клиентов

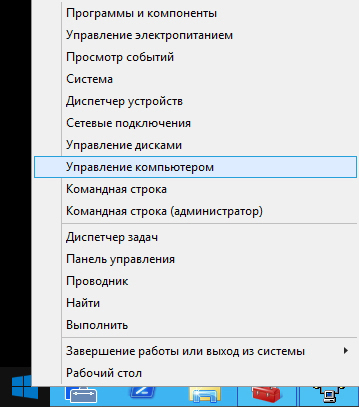

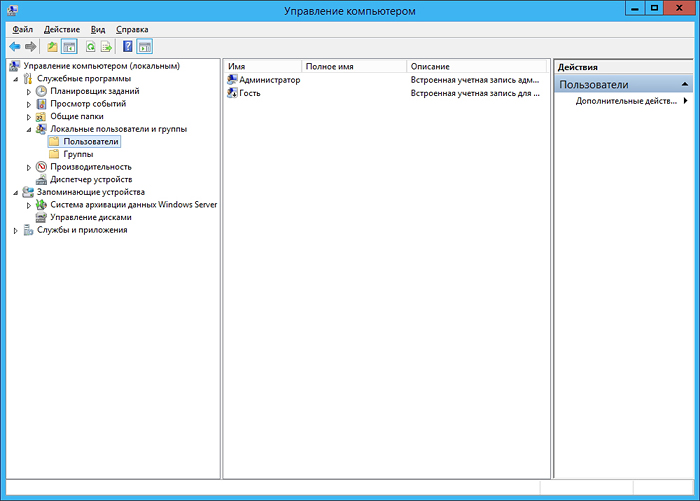

На серверной стороне запустите управление компьютером:

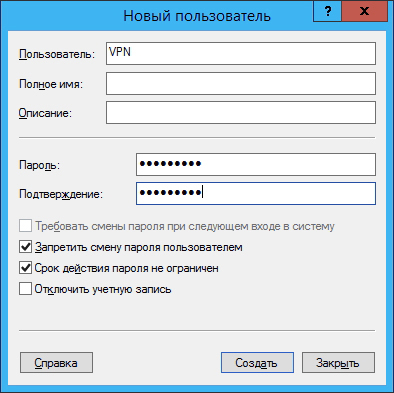

и в разделе Локальные пользователи и группы — Пользователи добавьте нового пользователя и укажите его учетные данные:

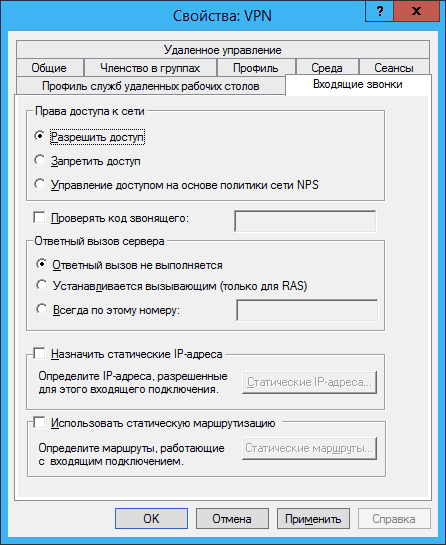

Перейдите в свойства пользователя на вкладку Входящие звонки и укажите настройки, как показано на рисунке (пользователю можно также назначить статический IP):

Теперь на стороне клиента создайте VPN-подключение средствами операционной системы (в качестве примера возьмем ОС Windows 8). Для этого в Центре управления сетями и общим доступом выберите вариант Настройка нового подключения или сети и в открывшемся мастере настройки выберите Подключение к рабочему месту:

Выберите Использовать мое подключение к Интернету (VPN) и нажмите Далее:

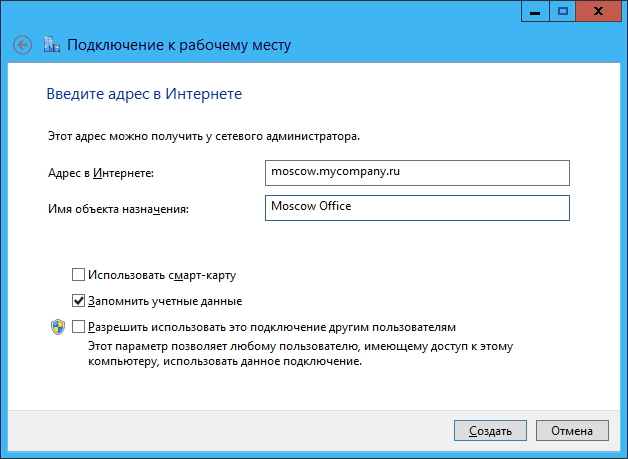

Затем введите URL или IP-адрес VPN-сервера, укажите название его местоположения и нажмите кнопку Создать:

Настройка Traffic Inspector на VPN-сервере

После настройки VPN-сервера и клиентов можно переходить к установке и конфигурированию самого Traffic Inspector’а. Обратите внимание, что Traffic Inspector устанавливается только на этом этапе, поэтому работоспособность VPN необходимо проверить заранее стандартными средствами Windows (ping, netstat, tracert и т. д.).

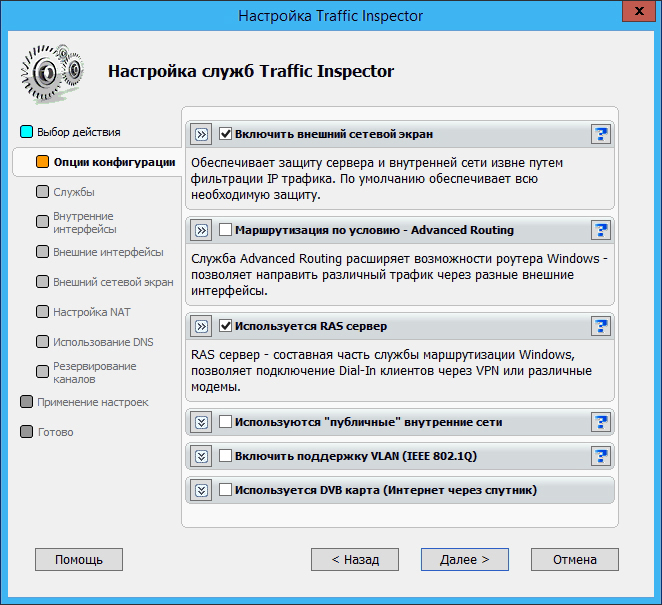

В конфигураторе Traffic Inspector в настройках служб установите флажок Используется RAS сервер:

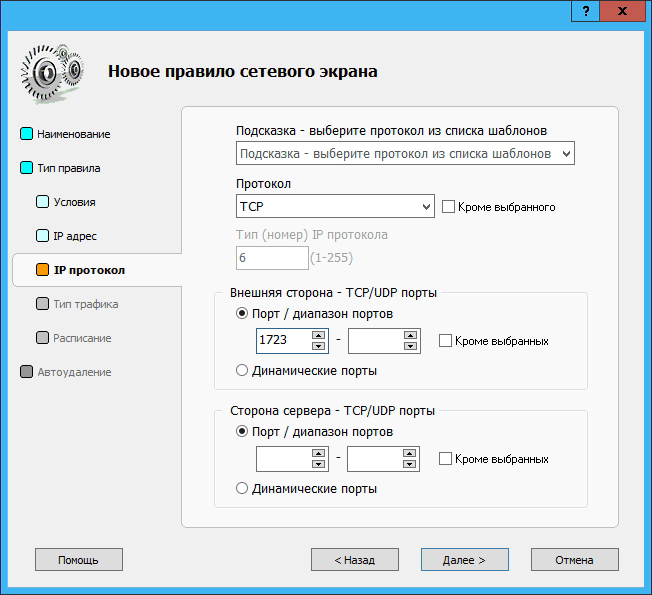

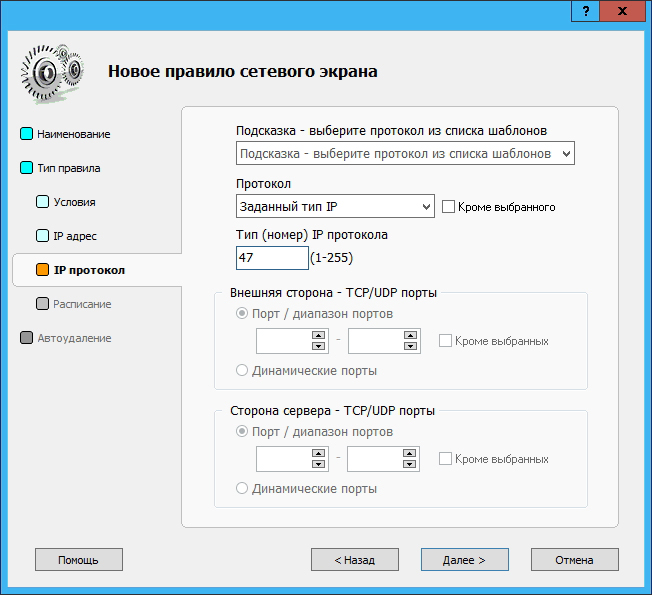

В разделе Правила внешнего сетевого экрана в Traffic Inspector создайте два правила — в одном правиле разрешите подключение по TCP на порт 1723 для внешних клиентов, а во втором правиле разрешите подключения по протоколу GRE (вариант Заданный тип IP, номер 47):

Остальные параметры можно не изменять и оставить значения по умолчанию.

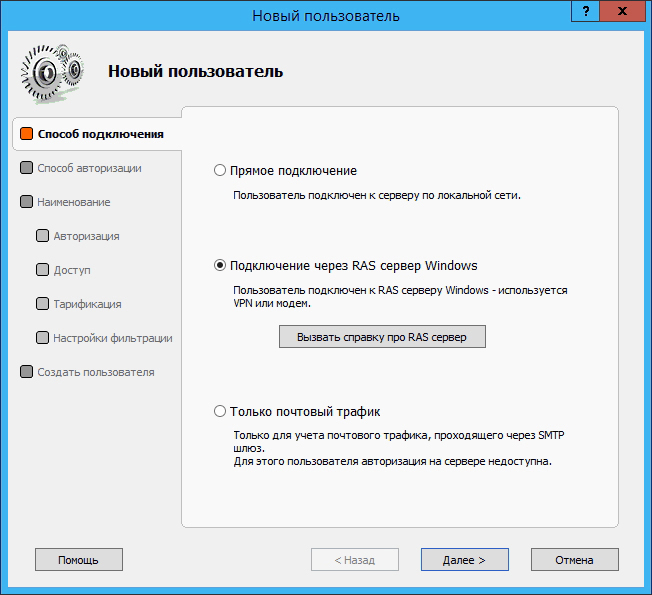

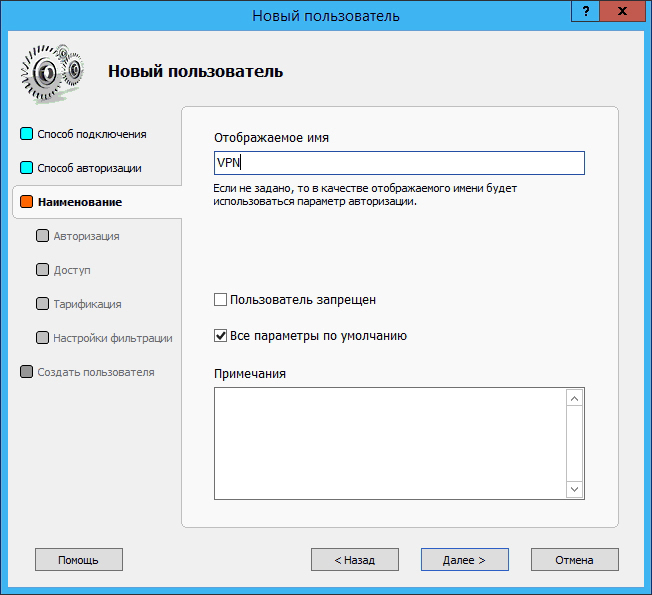

Добавьте в программу нового клиента и укажите способ подключения Подключение через RAS сервер Windows:

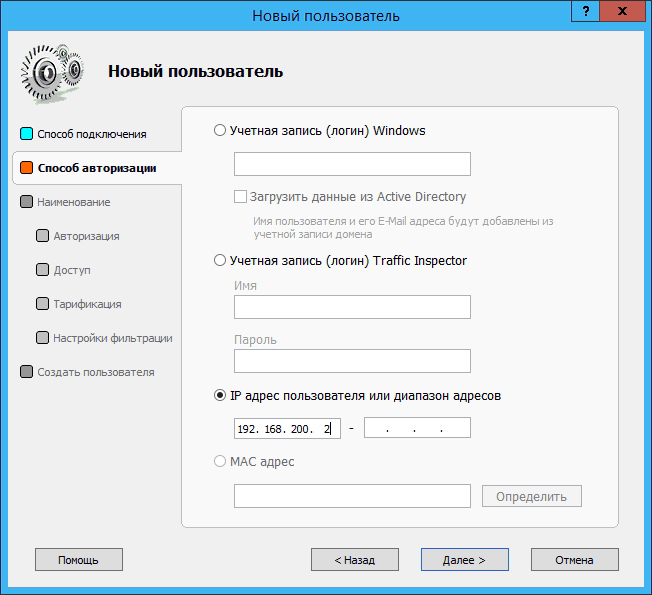

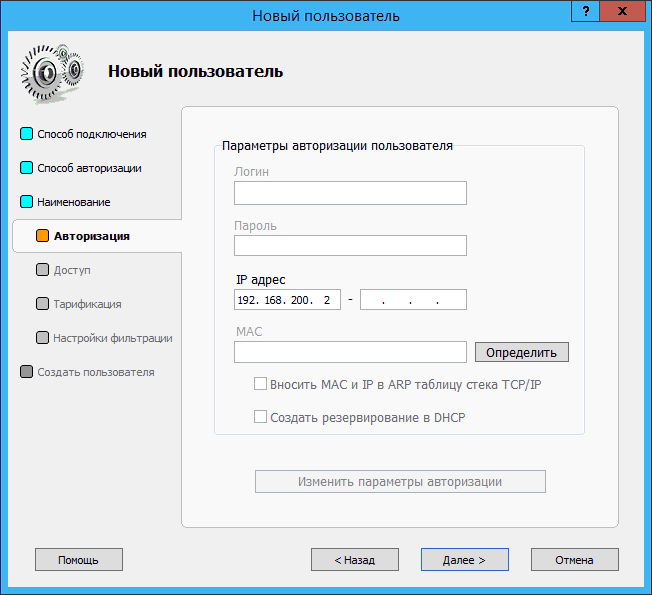

Остальные настройки аналогичны настройкам клиентов программы. В данном случае использована авторизация по IP:

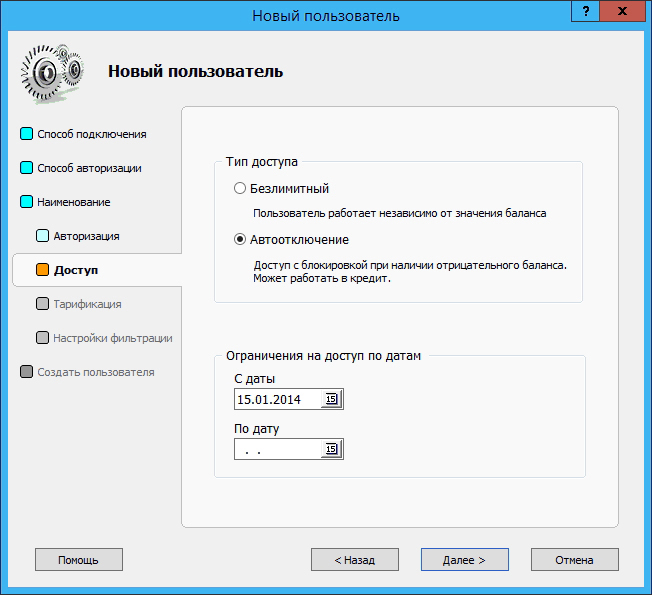

При необходимости можно настроить автоматическое отключение клиента в случае превышения допустимого баланса или же запретить доступ к серверу в определенные дни:

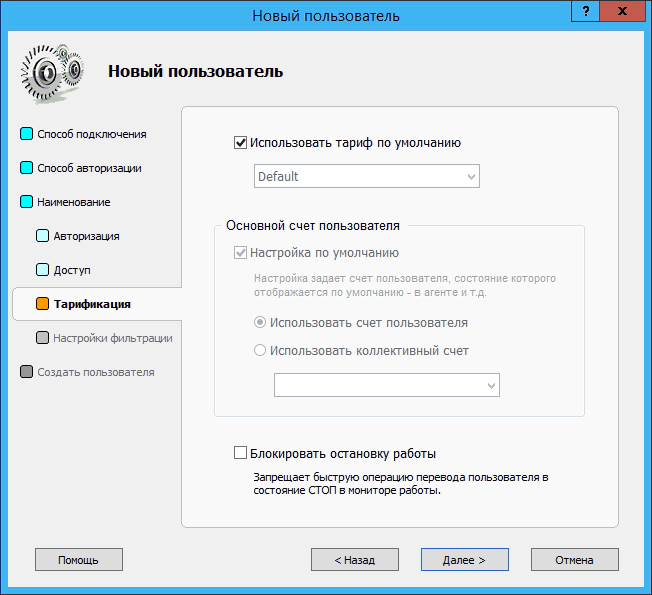

В Traffic Inspector предусмотрены 4 уровня фильтрации трафика для пользователей — баннеры, мультимедиа, графика и только текст. Чтобы выбрать один из них, поставьте флажок в поле Установить индивидуальный минимальный уровень фильтрации для пользователя:

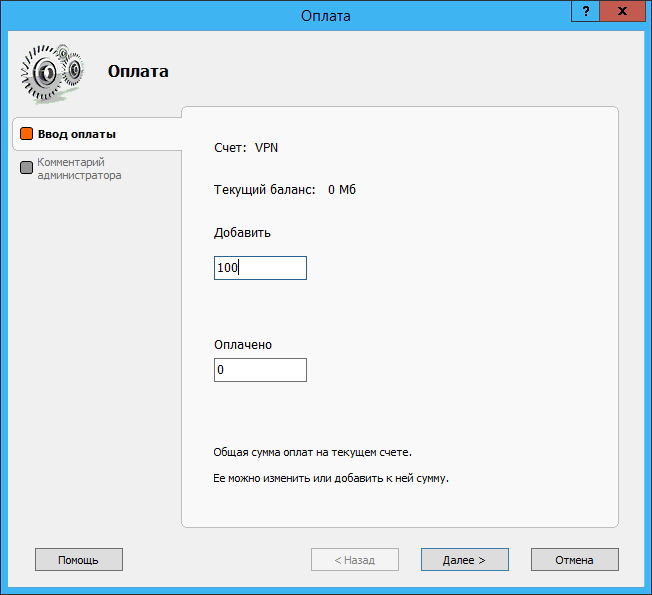

Кроме того, пользователю можно выделить определенную квоту трафика (например, 100 МБ):

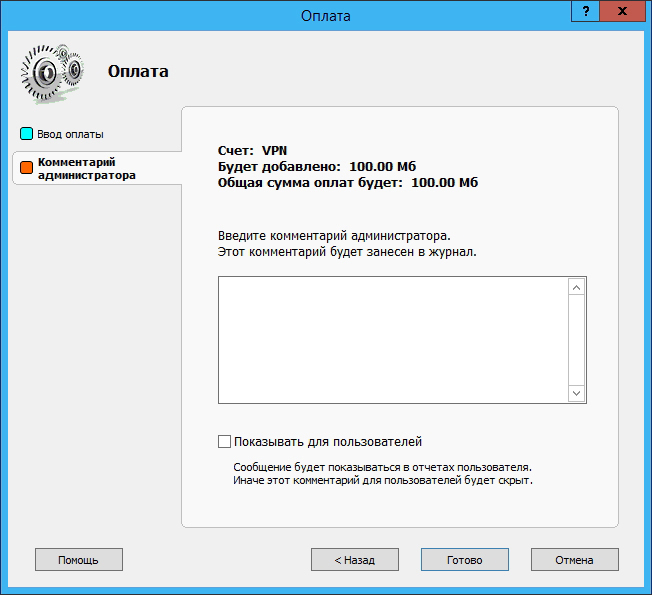

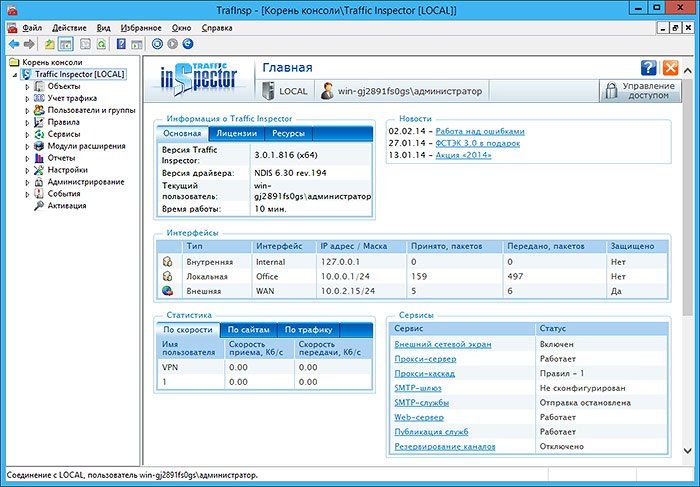

После окончания настройки в главном окне Traffic Inspector появится новая сеть RAS server (dial in):

Заключение

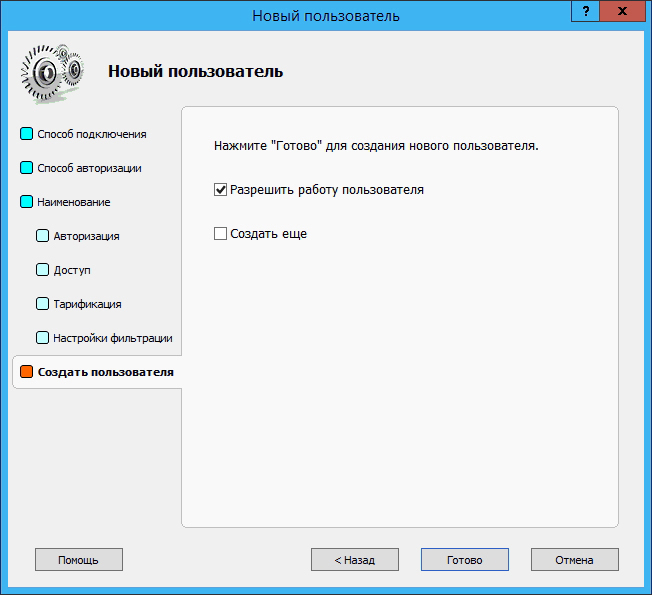

Организация VPN-туннеля может обеспечить высокую скорость и безопасность подключения в корпоративной сети, гарантированную полосу пропускания, а также экономию средств на сетевой инфраструктуре. Вместе с тем, проблема сетевой безопасности остается актуальной и для VPN. Traffic Inspector восполняет этот пробел, позволяя оперативно контролировать работу пользователей в Интернете и подключения к корпоративному серверу, в том числе задавать квоты на трафик, ограничивать доступ к определенным ресурсам, настраивать различные уровни фильтрации для пользователей и многое другое. При этом от системного администратора не требуется каких-либо специальных знаний — вся настройка выполняется в Консоли управления Windows (MMC) с помощью удобных пошаговых мастеров.