Миллионы сайтов, работающих на CMS Joomla, могут быть взломаны, причем злоумышленник получает административный доступ к взломанному сайту. Это — следствие уязвимости в Joomla, которую исправили только на прошлой неделе (само собой, далеко не все сайты обновились, с тем, чтобы получить это исправление бага). Под управлением Joomla сейчас работает около 2,8 миллионов сайтов.

Уязвимость, связанная с SQL-инъекцией, была исправлена на прошлой неделе, с выходом новой версии Joomla 3.4.5. Уязвимость позволяла злоумышленнику выполнить вредоносный код на сервере с запущенной CMS Joomla, обнаружена эта уязвимость была впервые в ноябре 2013 года, и только сейчас ее закрыли.

«Поскольку уязвимость была обнаружена в модуле ядра, для ее использования злоумышленнику не нужно было искать какие-либо модули и расширения. Проблема была в „чистой“ CMS, и актуальна она была (и до сих пор является) для миллионов сайтов, с Joomla 3.2 и более новых версий», — написал специалист по информационной безопасности Асаф Орпани в своем блоге. Сама уязвимость была каталогизирована с идентификатором CVE-2015-7297, CVE-2015-7857, и CVE-2015-7858.

Внедрение (инъекция) SQL-кода (англ. SQL injection) — один из распространённых способов взлома сайтов и программ, работающих с базами данных, основанный на внедрении в запрос произвольного SQL-кода. Внедрение SQL, в зависимости от типа используемой СУБД и условий внедрения, может дать возможность атакующему выполнить произвольный запрос к базе данных (например, прочитать содержимое любых таблиц, удалить, изменить или добавить данные), получить возможность чтения и/или записи локальных файлов и выполнения произвольных команд на атакуемом сервере.

Атака типа внедрения SQL может быть возможна из-за некорректной обработки входных данных, используемых в SQL-запросах.

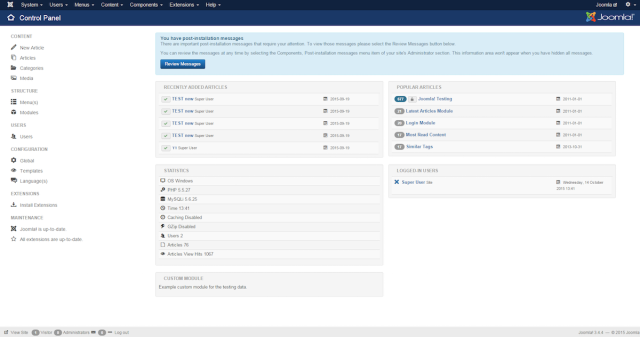

Баг, обнаруженный Орпани, позволяет злоумышленнику открыть сессию в браузере с использованием «администраторского» cookie. Далее взломщик может использовать уязвимость для извлечения кукиса, и загрузкой этого элемента в своем браузере. После этого злоумышленник получает правда администратора, с доступом к закрытым каталогам сервера. Код уязвимости был добавлен во фреймворк Metasploit.

Если ваша Joomla еще не обновлена, то версию CMS стоит обновить как можно быстрее.