Рисков для клиентов нет, утверждает Евгений Касперский

Внутренняя корпоративная сеть «Лаборатории Касперского» подверглась атаке с использованием продвинутой платформы и нескольких неизвестных ранее уязвимостей нулевого дня, сообщает глава компании. В компании назвали эту атаку Duqu 2.0. Как утверждается в заявлении, данные клиентов и программные продукты скомпрометированы не были.

Внутренняя корпоративная сеть «Лаборатории Касперского» подверглась атаке с использованием продвинутой платформы и нескольких неизвестных ранее уязвимостей нулевого дня, сообщает глава компании. В компании назвали эту атаку Duqu 2.0. Как утверждается в заявлении, данные клиентов и программные продукты скомпрометированы не были.«Лаборатория Касперского» утверждает, что с помощью прототипа собственного решения Anti-APT (advanced persistent threat) ранней весной этого года удалось обнаружить в корпоративной сети компании очень продвинутый и хорошо скрытый продукт. Первое заражение произошло в конце 2014 года. Разработка подобного зловреда требовала участия высококлассных программистов и обошлась дорого: «Концептуально эта платформа опережает всё, что мы видели раньше, на целое поколение». Обнаруженная угроза была названа Duqu 2.0.

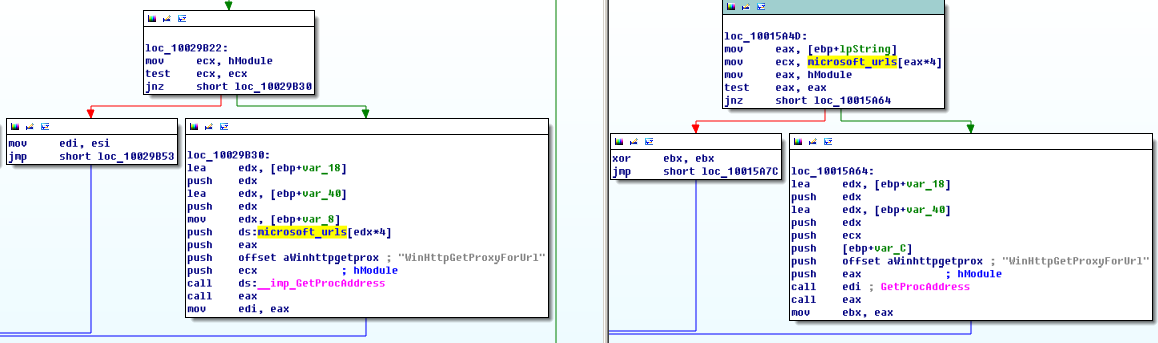

Сравнение кода Duqu и Duqu 2.0. Symantec пришла к выводу о схожести алгоритмов двух продуктов.

Оригинальный компьютерный червь Duqu был обнаружен 1 сентября 2011 года лабораторией криптографии и системной безопасности Будапештского университета технологии и экономики в Венгрии. Своё имя червь получил по префиксу

~DQ, который он добавлял к создаваемым файлам. Компания Symantec пришла к выводу, что Duqu имел некую связь с червём Stuxnet. Последний, как утверждают некоторые эксперты, был направлен на подрыв работы ядерной программы Ирана.Согласно предварительному отчёту «Лаборатории Касперского», Duqu 2.0 не использует какие-либо формы закрепления в системе и почти полностью базируется в оперативной памяти. Это указывает на то, что создатели программы рассчитывали на возможность поддержать работу платформы даже после перезагрузки машины. Если группа Equation использует один и тот же алгоритм шифрования, то в Duqu 2.0 заложено всегда разное шифрование и с разными алгоритмами.

Атакующие проявили интерес к интеллектуальной собственности компании. Их интересовали безопасная операционная система, система защиты финансовых транзакций и облако Kaspersky Security Network. Злоумышленники пытались найти способы избегать обнаружения антивирусными продуктами «Лаборатории Касперского», заявляет глава компании. В ЛК считают, что их корпоративная сеть была не единственной целью. Другие жертвы Duqu 2.0 расположены в западных, ближневосточных и азиатских странах. Среди заметных высокопоставленных целей — площадки для переговоров по иранской ядерной программе «Группы 5+1» и мероприятий, посвящённых 70-й годовщине освобождения узников Освенцима.

Схема работы Duqu 2.0, «Лаборатория Касперского»

В заявлении компании указано, что целостность исходного кода продуктов и вирусные базы не пострадали. ЛК традиционно отказывается указывать страну происхождения атаки. Отметки времени и файловых путей были подделаны. Касперский утверждает, что за Duqu 2.0, вероятно, стоит государственная структура. Об этом говорит использование многочисленных ранее неизвестных уязвимостей нулевого дня. По оценкам экспертов «Лаборатории Касперского» стоимость разработки и поддержки такого продукта может достигать 50 миллионов долларов. Целей извлечь с помощью Duqu 2.0 финансовую выгоду замечено не было.

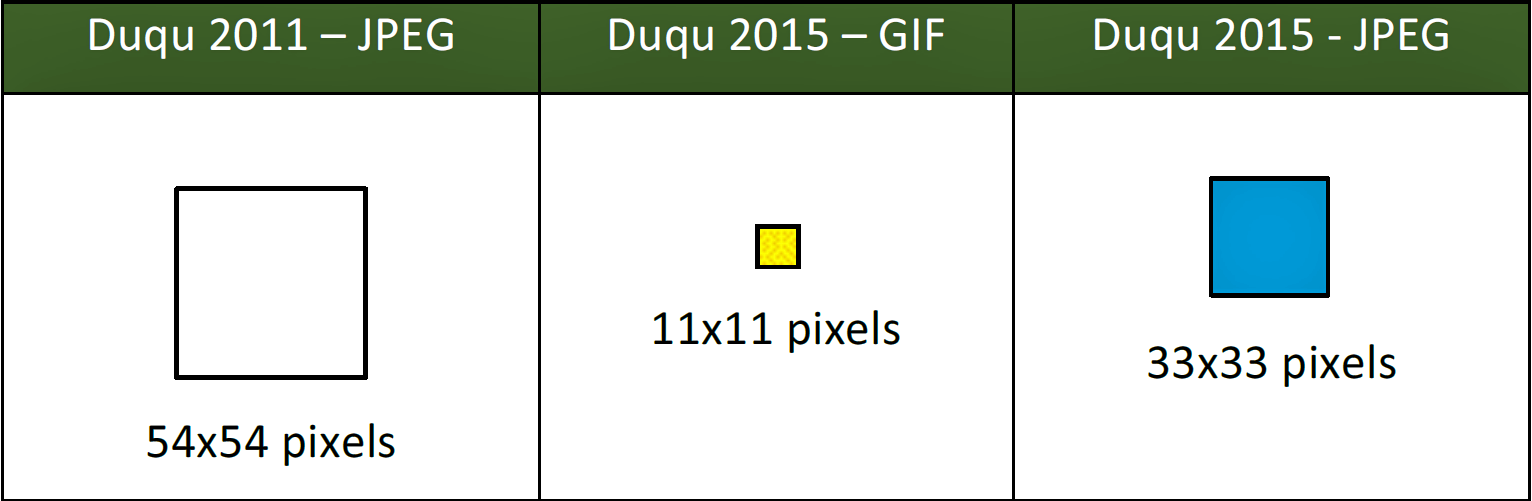

Как и Duqu, Duqu 2.0 умеет хранить информацию в графических изображениях. Оригинал умел это делать в файлах JPEG, в 2.0 добавлена возможность оперировать GIF-файлами.

Microsoft исправила использованную уязвимость благодаря помощи «Лаборатории Касперского». Также ЛК инициировала расследование в правоохранительных органах нескольких стран. Антивирусное программное обеспечение ЛК уже «научили» определять Duqu 2.0. Компания продолжает расследование.

Информация о Duqu 2.0 на securelist.com

Предварительный отчёт Duqu Bet