Комментарии 224

5. Дайте как угадаю… Работаете под правами администратора?

+43

Да. Я дурак?

+10

Сами догадаетесь, или как?

+14

Нет, вы типичный пользователь Windows :)

+65

Конечно же пользователи линукс под рутом никогда не сидят, ага.

-55

Не сидят

+49

НЛО прилетело и опубликовало эту надпись здесь

НЛО прилетело и опубликовало эту надпись здесь

prefer же написал что там linups www.linpus.com/

0

Я ещё ни разу не встречал, чтоб на новом компе венда была с учёткой урезанного юзера, а не админской.

0

На серверах обычно влом под пользователем сидеть (по крайней мере мне) и каждый раз вводить пароль. А действия обычно выполняются недоступные от пользователя. Я практически всегда под рутом сижу в линуксе (на серверах). Да, наверное это небезопасно, но так мне удобнее.

-1

Парень, ты в порядке? При чём тут линукс?

+15

НЛО прилетело и опубликовало эту надпись здесь

НЛО прилетело и опубликовало эту надпись здесь

НЛО прилетело и опубликовало эту надпись здесь

А Вы сами-то пробовали? Поставьте «современный дистрибутив, какой-нибудь» (например Убунту, как самую распространённую) и введите при логине «root» и его пароль. Вот только мне очень интересно, что Вы будете вводить в качестве пароля, ибо таковой по дефолту просто отсутствует.

А те, кто его ставит, а потом логинится рутом в качестве основного пользователя — это как раз те самые «новички перешедшие с windows, потому как привыкли», как и сказал Graynder

А те, кто его ставит, а потом логинится рутом в качестве основного пользователя — это как раз те самые «новички перешедшие с windows, потому как привыкли», как и сказал Graynder

0

НЛО прилетело и опубликовало эту надпись здесь

Пользователь, «прописанный в sudo» — это не root.

// К.О.

А если Вы попытаетесь залогиниться пользователем «root» (как Вы описываете выше), то Вам просто нечего будет вводить в качестве пароля, т.к. этого пароля попросту не существует.

И так в Убунте было всегда, начиная с первых версий и заканчивая текущими.

// К.О.

А если Вы попытаетесь залогиниться пользователем «root» (как Вы описываете выше), то Вам просто нечего будет вводить в качестве пароля, т.к. этого пароля попросту не существует.

И так в Убунте было всегда, начиная с первых версий и заканчивая текущими.

0

Приводить убунту в качестве безопасной системы это по меньшей мере забавно.

Во-первых, вопреки распространенному среди линуксоидов мнению, у малвари нет жизненной необходимости в правах рута,

Во-вторых ubuntu в дефолтной кофигурации раздает рута направо и налево (достаточно просто раз в 5 минут пытаться выполнить sudo — рано или поздно рутовый пароль окажется закеширован, ибо спрашивается на каждый чих).

В-третьих, desktop-файлы в ~/.local/share/applications имеют высший приоритет по сравнению с /usr/share/applications, соответственно можно подменить как Terminal, так и Synaptics Package Manager или Update Manager на что нибудь свое

В четвертых есть одна дыра, которую озаботились прикрыть от удаленной эксплуатации, но для локальной эксплуатации она висит уже более 15 лет: i.imgur.com/WCvhn.png (для тех, кому непонятно происходящее: это кейлоггер, который умеет слушать в том числе и gksudo и не требует для этого никаких привилегий)

Можно еще порассуждать об изначально ущербной архитектуре безопасности в юниксах, если Вам угодно.

Во-первых, вопреки распространенному среди линуксоидов мнению, у малвари нет жизненной необходимости в правах рута,

Во-вторых ubuntu в дефолтной кофигурации раздает рута направо и налево (достаточно просто раз в 5 минут пытаться выполнить sudo — рано или поздно рутовый пароль окажется закеширован, ибо спрашивается на каждый чих).

В-третьих, desktop-файлы в ~/.local/share/applications имеют высший приоритет по сравнению с /usr/share/applications, соответственно можно подменить как Terminal, так и Synaptics Package Manager или Update Manager на что нибудь свое

В четвертых есть одна дыра, которую озаботились прикрыть от удаленной эксплуатации, но для локальной эксплуатации она висит уже более 15 лет: i.imgur.com/WCvhn.png (для тех, кому непонятно происходящее: это кейлоггер, который умеет слушать в том числе и gksudo и не требует для этого никаких привилегий)

Можно еще порассуждать об изначально ущербной архитектуре безопасности в юниксах, если Вам угодно.

+3

>Приводить убунту в качестве безопасной системы это по меньшей мере забавно.

А где я приводил её в этом качестве? Я привёл её в качестве примера «современного дистрибутива, в котором „можно“ залогиниться рутом», а остальное Вы придумали сами.

>Во-первых, вопреки распространенному среди линуксоидов мнению, у малвари нет жизненной необходимости в правах рута,

И об этом разговора тоже не было.

Как, в общем-то, и обо всём остальном, о чём Вы пытаетесь «со мной» спорить, споря, по сути, сами с собой.

Но Вы продолжайте, я не против :)

А где я приводил её в этом качестве? Я привёл её в качестве примера «современного дистрибутива, в котором „можно“ залогиниться рутом», а остальное Вы придумали сами.

>Во-первых, вопреки распространенному среди линуксоидов мнению, у малвари нет жизненной необходимости в правах рута,

И об этом разговора тоже не было.

Как, в общем-то, и обо всём остальном, о чём Вы пытаетесь «со мной» спорить, споря, по сути, сами с собой.

Но Вы продолжайте, я не против :)

+2

как вариант:

sudo killall kdm

— login — sudo startx

не знаю, как в сегодня, но убунта до 8.10 позволяла залогиниться от рута. (не совсем правда, но смысл не меняется)

sudo killall kdm

— login — sudo startx

не знаю, как в сегодня, но убунта до 8.10 позволяла залогиниться от рута. (не совсем правда, но смысл не меняется)

0

Начинающие скорее всего сидят. Пользователи — нет. Зачем?

0

:) Прошу заметить — я этого не сказал.

По факту — задайте себе вопрос зачем вам перманентные права администратора?

Работаете под пользователем, когда нужно запускаете повышаете привилегии.

Переходный период длится около недели, поломает немного, поднастроите где что нужно — а потом все становится очень легко и просто. Необходимо отметить что для полной картины нужно чтобы файловая система была NTFS, с установленными по умолчанию при установке правами (т.е. просто convert не даст нужного результата).

По факту — задайте себе вопрос зачем вам перманентные права администратора?

Работаете под пользователем, когда нужно запускаете повышаете привилегии.

Переходный период длится около недели, поломает немного, поднастроите где что нужно — а потом все становится очень легко и просто. Необходимо отметить что для полной картины нужно чтобы файловая система была NTFS, с установленными по умолчанию при установке правами (т.е. просто convert не даст нужного результата).

+6

Спасибо, займусь этим завтра.

Нашел тут статью по теме: habrahabr.ru/blogs/os/28658/

Действительно, новый экспиренс получается только методом проб и ушибов :(

Нашел тут статью по теме: habrahabr.ru/blogs/os/28658/

Действительно, новый экспиренс получается только методом проб и ушибов :(

+2

Всегда пожалуйста.

Не болейте больше. :)

Не болейте больше. :)

+2

После похожего вируса тоже стал жить не под админом.

Вот небольшая заметка

fantaseour.livejournal.com/143958.html

тоже грешу на дырявый акробат или флеш… хотя у меня также не был файрволл включен в момент заражения. патчи были свежие и опера тоже.

Вот небольшая заметка

fantaseour.livejournal.com/143958.html

тоже грешу на дырявый акробат или флеш… хотя у меня также не был файрволл включен в момент заражения. патчи были свежие и опера тоже.

0

сейчас словил этот вот вирус, посетив сайтик windows500ru — причем не сразу, а посидев почитав 3 новости. прочел все, потянулся закрывать вкладки — и тут на тебе — вот этот самый баннер. И вылтает файрфокс (3.6.2).

Грешу именно на адоб акробат (стоит вместе с флэш) — ибо также стоят следующие плагины: AdBlock Plus, Noscript и FlashBlock!

Грешу именно на адоб акробат (стоит вместе с флэш) — ибо также стоят следующие плагины: AdBlock Plus, Noscript и FlashBlock!

0

yandex.ru/yandsearch?text=windows500.ru

сайт может угрожать безопасности вашего компьютера

сайт может угрожать безопасности вашего компьютера

0

НЛО прилетело и опубликовало эту надпись здесь

:) Вот нк нужно мне тут экстремизм приписывать, а то знаете…

Я не говорю что нужно удалить на фиг все остальные приложения и хватает только работы под пользовательскими правами, я говорю что немного глупо огородить себя забором со всех сторон, дав в руки грабителям возможность перестраивать стены вашей крепости.

Я не говорю что нужно удалить на фиг все остальные приложения и хватает только работы под пользовательскими правами, я говорю что немного глупо огородить себя забором со всех сторон, дав в руки грабителям возможность перестраивать стены вашей крепости.

0

Удалите файл plugin.exe с помощью Anvir Task Manager и мальварь умрет. Я уже встречал такое.

Пробралась через уязвимости в системе или в установленном софте. Прелесть портативных программ — их сложнее заюзать для эксплуатации уязвимостей.

Пробралась через уязвимости в системе или в установленном софте. Прелесть портативных программ — их сложнее заюзать для эксплуатации уязвимостей.

+1

НЛО прилетело и опубликовало эту надпись здесь

>>Работаете под правами администратора?

>Да. Я дурак?

Есть простая эвристика — если дело займёт две минуты, то его стоит сделать сразу же, не хороня^W откладывая в список ToDo.

Так вот, заведите себе пользователя с пониженными привилегиями _прямо сейчас_. Чтоб впредь было не стыдно ходить на Хабр. (Ведь это ресурс вроде как продвинутых айтишников; а вы тут — из под админского аккаунта, facepalm же!)

Второе — переходите на Windows 7. Да, она стоит дорого; но она, чёрт возьми, стоит тех денег, как никто другой.

Поразбирайтесь с UAC, поковыряйте оснастку его многочисленных настроек в mmc, установите для себя паритет безопасность/удобство (но можно оставить и по умолчанию).

Эти нехитрые мероприятия безусловно не являются достаточными для защиты от абсолютно всех атак. Но — чем сложней препятствия для злоумышленника, тем более сложный код ему придётся написать. Чем объёмней и сложнее код, тем больше вероятность выявления антивирусом. Большинству вирусописателей просто невыгодно тратить чрезмерно много усилий для победы 10% более-менее грамотных пользователей, им достаточно 90% неквалифицированных, которые до сих пор сидят под админскими учётками и являются лёгкой мишенью.

Предлагаю вычеркнуть себя из числа последних.

>Да. Я дурак?

Есть простая эвристика — если дело займёт две минуты, то его стоит сделать сразу же, не хороня^W откладывая в список ToDo.

Так вот, заведите себе пользователя с пониженными привилегиями _прямо сейчас_. Чтоб впредь было не стыдно ходить на Хабр. (Ведь это ресурс вроде как продвинутых айтишников; а вы тут — из под админского аккаунта, facepalm же!)

Второе — переходите на Windows 7. Да, она стоит дорого; но она, чёрт возьми, стоит тех денег, как никто другой.

Поразбирайтесь с UAC, поковыряйте оснастку его многочисленных настроек в mmc, установите для себя паритет безопасность/удобство (но можно оставить и по умолчанию).

Эти нехитрые мероприятия безусловно не являются достаточными для защиты от абсолютно всех атак. Но — чем сложней препятствия для злоумышленника, тем более сложный код ему придётся написать. Чем объёмней и сложнее код, тем больше вероятность выявления антивирусом. Большинству вирусописателей просто невыгодно тратить чрезмерно много усилий для победы 10% более-менее грамотных пользователей, им достаточно 90% неквалифицированных, которые до сих пор сидят под админскими учётками и являются лёгкой мишенью.

Предлагаю вычеркнуть себя из числа последних.

+2

Только что так и сделал, да. Я сделал немного по-другому: текущего юзера (который у меня был с админскими правами) понизил до ограниченного юзера, а помимо него создал юзера admin уже с неограниченными правами.

Это помогло сохранить все ярлыки-програмы-моидокументы, и т.п.

Заодно задизейблил адоеридер в плане интернета, и отключил в нем жаваскрипты, плюс убрал штук шесть «левых» программ из авторана, и столько же сервисов стопанул и перевел во «вручную».

Это помогло сохранить все ярлыки-програмы-моидокументы, и т.п.

Заодно задизейблил адоеридер в плане интернета, и отключил в нем жаваскрипты, плюс убрал штук шесть «левых» программ из авторана, и столько же сервисов стопанул и перевел во «вручную».

+2

А на 7-ку я на ноуте переехал уже, там выставил параноидальный режим UAC-а (жестче дефолтного).

0

Если совсем никак работать без админских прав, то хотя бы запускайте браузеры из-под специального ограниченного юзера через runas.

0

Какая разница? Софтина с правами текущего пользователя может легко и просто заблокировать текущего пользователя, прочитать все личные данные и всё-всё-всё, что принадлежит текущему пользователю. Права админа особово превосходства не дают — в папке windows\system32 не лежит файлик с паролями от банка, а заливать туда бинарик уже давно не актуально.

-2

Дайте как угадаю… Работаете под правами администратора? :)

0

Я? Нет. Смысл UAC (или sudo, что привычнее для юниксоидов) не в защите от вирусов, а в защите «от дурака». То есть от самого себя. Единственный вид заразы, от которой «защищает» сидение от юзера — руткиты. От всего остального (трояны, вири, кейлогеры, пиздилки паролей и личных данных, вымогатели бабла с помощью смс) сидение под юзером не помогает.

0

Понимаете в чем загвоздка.

Я не далее чем на той неделе нашел у себя непонятную группу exe-шников, имена которых явно напоминали те что указывал автор и имели одинаковый размер. Лежали себе во временной папке неделю если верить дате создания…

Я не стал разбираться что откуда — удалил их просто и живу себе дальше.

По логике вещей — да, должно быть безразлично.

По факту — 95% гадостей отсекаются.

Я не далее чем на той неделе нашел у себя непонятную группу exe-шников, имена которых явно напоминали те что указывал автор и имели одинаковый размер. Лежали себе во временной папке неделю если верить дате создания…

Я не стал разбираться что откуда — удалил их просто и живу себе дальше.

По логике вещей — да, должно быть безразлично.

По факту — 95% гадостей отсекаются.

0

Не угадали. Этот же троян на прошлой неделе словил коллега. ПК в домене, права обрезаны «по самые помидоры». DCOM отключен. Наружу NAT.

DrWeb его тоже не заметил (по состоянию на 25.03.2010 не определяет).

DrWeb его тоже не заметил (по состоянию на 25.03.2010 не определяет).

0

:) историю вашего коллеги не читал, потому и не пытался угадывать.

но у меня, как у «потомственногоцелителя, ясновидца, зануды» возникает простой вопрос — если этот вирус записывается в program files\plugin.exe, то наверное у вашего коллеги есть как минимум права записи в эту папку? а это уже не «по самые помидоры»…

но у меня, как у «потомственного

0

Не могу не вмешаться.

Я под win7 работаю в режиме paranoia mode on — UAC включен, учетка под которой работаю имеет минимум прав, винда любую мелочь запрещает без прав администратора. На обоих учетках пассы.

Касперский 2010 не справляется по непонятным причинам с заразами на флешках, проверяет их, вроде удаляет, а при заходе на флешку (авторан зарезан на корню) выдается пачка ошибок запуска dll и система уходит в ребут. Трояны перед этим касперский находил (именно тот файл что запустился и упал).

Система не инфицировалась, прав писать в реестр, на диск C у моей учетки нет, потому троян оказался в ловушке. Но почему касперский его не вылечил/удалил и пропустил, а главное каким образом при отключенном авторане троян смог запуститься — большая загадка.

Я под win7 работаю в режиме paranoia mode on — UAC включен, учетка под которой работаю имеет минимум прав, винда любую мелочь запрещает без прав администратора. На обоих учетках пассы.

Касперский 2010 не справляется по непонятным причинам с заразами на флешках, проверяет их, вроде удаляет, а при заходе на флешку (авторан зарезан на корню) выдается пачка ошибок запуска dll и система уходит в ребут. Трояны перед этим касперский находил (именно тот файл что запустился и упал).

Система не инфицировалась, прав писать в реестр, на диск C у моей учетки нет, потому троян оказался в ловушке. Но почему касперский его не вылечил/удалил и пропустил, а главное каким образом при отключенном авторане троян смог запуститься — большая загадка.

0

НЛО прилетело и опубликовало эту надпись здесь

вчера одному знакомому лечил точно такой же вирус. Он был удивлён «А откуда он взялся?», после чистки я открыл браузер, он услужливо загрузил последние вкладки и на нас бодро смотрели порнотёлки с ресурса «pornohub.com» (точного названия не запомнил, но похоже). Знакомый поник и больше не утверждал, что «откуда ни возьмись...».

Классика, что сказать.

Классика, что сказать.

+4

За двенадцать лет в интернете я второй раз ловлю вирус на своем компьютере.

Первый раз это было в 1999-м году. Второй — в 2010-м, то есть сейчас. Поэтому прошу принять на веру, что всяких pron_sex_jpg.exe или super_XXX_player_video.exe я не запускал.

Первый раз это было в 1999-м году. Второй — в 2010-м, то есть сейчас. Поэтому прошу принять на веру, что всяких pron_sex_jpg.exe или super_XXX_player_video.exe я не запускал.

+1

что ж, всякое бывает на самом деле.

0

Возможно еще сто двадцать раз, вы имели вирус, но не поймали его. Он себе жил тихонечко, BSoD не вызывал, ничего не глючило, трафика много не жрал, антивирусами не обнаруживался. ;-)

Я тоже с одним антивиром сидел и думал что вирусы только школьники и блондинки ловят, и только когда уже совсем странные глюки винды полезли — тогда сменил антивирус и он нашел заразу. А если б проигнорировал эти странности, или если бы автор вируса был поаккуратнее — то и не знал бы, что у меня вирус есть.

Я тоже с одним антивиром сидел и думал что вирусы только школьники и блондинки ловят, и только когда уже совсем странные глюки винды полезли — тогда сменил антивирус и он нашел заразу. А если б проигнорировал эти странности, или если бы автор вируса был поаккуратнее — то и не знал бы, что у меня вирус есть.

0

НЛО прилетело и опубликовало эту надпись здесь

надо быть более внимательным!

-4

Введя в Яндекс поисковый запрос, открыл несколько табов с результатами поиска

Вот отсюда можно было бы и по подробнее. Что за сайт открыли? Что качнули?

0

Ничего не качал. _вообще_ ничего.

Пишу вам в личку ссылки на эти страницы, что бы отсюда народ на вирусы не накликал.

Пишу вам в личку ссылки на эти страницы, что бы отсюда народ на вирусы не накликал.

0

Можно мне тоже. Удивительно что Opera просто так exe запустила.

0

выслал…

0

Кстати, если что-то найдете — поделитесь результатом пожалуйста.

0

с первой ссылки пошёл редирект на www.midi.ru/song/142159/

со второй на shanson-e.tk/forum/archive/index.php/t-48526.html

с третьей на сам yandex.ru

проверял на Opera 10.51, запуска каких-либо процессов не произошло, злобных скрипотов на глаз не вижу, sorry

со второй на shanson-e.tk/forum/archive/index.php/t-48526.html

с третьей на сам yandex.ru

проверял на Opera 10.51, запуска каких-либо процессов не произошло, злобных скрипотов на глаз не вижу, sorry

0

может запрос выложите, господам из яндекса тоже возможно будет интересно, они же так же разрабатывают антивирус, глядишь из выдачи удалят чего

кстати запускать .exe не обязательно

кстати запускать .exe не обязательно

0

Я выслал описание Касперскому, с ссылками и запросами…

А в яндекс писать не вижу смысла, т.к. неизвестно где именно вирус был.

А в яндекс писать не вижу смысла, т.к. неизвестно где именно вирус был.

0

самое интересное, что техподдержка сразу подсказала код :\

+5

Ну, видимо я не первый.

0

наверняка они поняли, что от вас вместо денег можно получить мешок проблем. А блокиратор они крышуют, поэтому и код знают. Это предположение, основанное на разных прочитанных статьях, в т.ч. на Хабре

+8

Технически при отправке SMS с указанным префиксом на указанный номер происходит вызов обработчика партнера, а его ответ (в нем обычно и содержится код) — высылается отправившему SMS.

Уверяю вас, не нужно иметь абсолютно никаких взаимодействий с партнером, чтобы отправить такой же запрос, зная данные партнера (секретный ключ и URL отправки в частности, а техподдержка знает их по определению) и получить код.

Уверяю вас, не нужно иметь абсолютно никаких взаимодействий с партнером, чтобы отправить такой же запрос, зная данные партнера (секретный ключ и URL отправки в частности, а техподдержка знает их по определению) и получить код.

0

признаюсь вам честно — я не разбираюсь в том, что вы написали.

Но если подумать — это же очевидно противозаконная деятельность партнёра и оператор обязан уведомить об этом начальство и быстренько всё закрыть. Почему этого не было сделано?

Но если подумать — это же очевидно противозаконная деятельность партнёра и оператор обязан уведомить об этом начальство и быстренько всё закрыть. Почему этого не было сделано?

0

С этим я совершенно не собираюсь спорить, вы абсолютно правы, я просто объясняю, как они могли получить код :)

0

Оператор техподдержки сказал, что они блокируют таких вот деятелей после нескольких жалоб.

0

А разве хорошо если оператор будет блокировать всех, чей короткий номер SMS обнаружился в трояне? Так можно и совершенно легальный сервис конкурента «скачай музыку из фильма Бумер на свой мобильный» заблокировать, вставив его номер в троян и самостоятельно обратившись с жалобой.

Хотя с другой стороны — я вообще не знаю ни одного действительно важного и нужного SMS сервиса. Все — либо мошеннические, либо услуги для школьников. Проще б все разом запретить нафиг и все.

Хотя с другой стороны — я вообще не знаю ни одного действительно важного и нужного SMS сервиса. Все — либо мошеннические, либо услуги для школьников. Проще б все разом запретить нафиг и все.

0

Это уже технические детали: например, можно высылать смс-ку с подтверждением, что я согласен со списанием у меня 300-та рублей. И ввести тщательную регистрацию партнеров — по паспорту, или нотариально заверенному скану, и подписанному договору. Плюс заставить класть на свой счет страховой депозит в размере 5000 рублей, плюс делать задержку выплат в две недели…

От одного этого выручка мошенников упадет в 100 раз, и заниматься смс-лохотронами станет невыгодно. А если прибыльность сервис-провайдеров и ОПСОСов от лишних звеньев в цепочке снизится на 2% — то меня это волнует уже в десятую очередь.

От одного этого выручка мошенников упадет в 100 раз, и заниматься смс-лохотронами станет невыгодно. А если прибыльность сервис-провайдеров и ОПСОСов от лишних звеньев в цепочке снизится на 2% — то меня это волнует уже в десятую очередь.

0

Не думаю что это проблема, и что-то сверхважное. Скорее всего эмулируют вызов сервиса и получают ответ.

Благо callback URLы им должны предоставляеться в обязательном порядке.

Благо callback URLы им должны предоставляеться в обязательном порядке.

+2

У меня на ноутбуке встроенная система бэкапа, которая позволяет слить/залить все содержимое раздела или диска. Нерегулярно я это делаю, вот, кстати сегодня надо бы. ;) Стоит озаботиться такой же — ведь всё равно есть куча 0day-дырок во флешах, Акроридерах и прочем. И будут появляться. А в случае такого факапа достаточно вынуть шнурок, слить данные за неделю(или месяц) на некий внешний носитель, а потом просто накатить прошлый слепок.

P.S. Я не говорю о довольно экзотических вирусах, которые могут хранить себя в биосе или бут-секторе. Вторых немного, а первых — исчезающе мало.

P.S. Я не говорю о довольно экзотических вирусах, которые могут хранить себя в биосе или бут-секторе. Вторых немного, а первых — исчезающе мало.

0

Перед тем как звонить провайдеру, загляните

virusinfo.info/deblocker/ и news.drweb.com/show/?i=304&c

Не буду советовать сменить браузер, но посоветую поискать дополнение на манер Noscript как у Firefox.

Также, уже писали, поставьте пароль на учетную запись администратора, а сами пользуйтесь обычной.

Еще можно прописать в файл hosts редирект на 127.0.0.1 со всех самых страшных доменов, как это делает «Spybot — Search & Destroy».

Не обязательно, но желательно воспользоваться avz4 и hijackthis дабы выложить логи на virusinfo.info, это в том случае если осталась копия вредины и есть виртуальная машина.

virusinfo.info/deblocker/ и news.drweb.com/show/?i=304&c

Не буду советовать сменить браузер, но посоветую поискать дополнение на манер Noscript как у Firefox.

Также, уже писали, поставьте пароль на учетную запись администратора, а сами пользуйтесь обычной.

Еще можно прописать в файл hosts редирект на 127.0.0.1 со всех самых страшных доменов, как это делает «Spybot — Search & Destroy».

Не обязательно, но желательно воспользоваться avz4 и hijackthis дабы выложить логи на virusinfo.info, это в том случае если осталась копия вредины и есть виртуальная машина.

+1

Я только сам запускающий файл этого «баннера» сохранил — plugin.exe (хотя это может быть ложная мишень).

А собственно голову трояна так и не нашел.

Файл plugin.exe сейчас вышлю Касперскомук и ДрВебу.

А собственно голову трояна так и не нашел.

Файл plugin.exe сейчас вышлю Касперскомук и ДрВебу.

0

у меня стоял и Noscript и FlashBlock и AdBlock Plus за компанию — не спасло — я смотрю в сторону Adobe Acrobat — сейчас попробую повторить ситуацию, отключив этот плагин

0

Странный комментарий. Только написал — сразу карма вниз полезла.

Давайте еще

Давайте еще

0

На днях лечил от этой же (на сколько могу судить по картинке) гадости комп один. Помог безопасный режим и сканирование С:\ с помощью CureIt.

На всякий случай в таких случаях имею загрузочную флешку с «ремонтным набором».

На всякий случай в таких случаях имею загрузочную флешку с «ремонтным набором».

0

Попробуйте последний Хром девел версию или стабильную — там ребятки молодцы — замутили такой sandbox что Pwn2own участники (а перед началом конкурса еще и пофиксили отрепорченные баги) так и не взялись за него.

-3

Есть подозрение, что с поиском на яндексе включение вируса просто совпало. То есть качнули раньше, он был у вас с недельку, потом запустился.

+1

Возможно, но считаю маловероятным, т.к. с каждой минутой после скачки вируса увеличивается вероятность его несрабатывания:

— юзер включит антивирус, который был временно отключен

— юзер сменит слабый антивирус на сильный

— выйдут апдейты для антивирусов, которые заблокируют вирус

— заблокируется аккаунт мошенника на биллинге сервис-провайдера

— юзер включит антивирус, который был временно отключен

— юзер сменит слабый антивирус на сильный

— выйдут апдейты для антивирусов, которые заблокируют вирус

— заблокируется аккаунт мошенника на биллинге сервис-провайдера

0

во во!

слабо верится, чтобы вирь мог скачаться, сохранить себя куда надо, запуститься, да еще и остаться невидимым для КИСа 0_o

слабо верится, чтобы вирь мог скачаться, сохранить себя куда надо, запуститься, да еще и остаться невидимым для КИСа 0_o

0

НЛО прилетело и опубликовало эту надпись здесь

>Поэтому я и отключил показ PDF

Спасибо за идею.

Спасибо за идею.

+2

НЛО прилетело и опубликовало эту надпись здесь

кстати, как в хроме отключить кто нибудь знает?

0

www.mydigitallife.info/2007/06/17/disable-pdf-from-opening-in-web-browser-ie-firefox-opera-safari/

Но вообще то лучше отключить в этом самом PDF яваскрипты (там же в настройках на строчку ниже). Или сделать и то и другое.

Но вообще то лучше отключить в этом самом PDF яваскрипты (там же в настройках на строчку ниже). Или сделать и то и другое.

+1

Ваш совет пришелся очень впору. Уж не знаю каким образом, неожиданно у меня запустился файл PDF (не в браузере, а сразу на компе), загрузился АдобеАкробат, с непонятным содержанием, и напоминанием, что для правильного отображения мне надо включить жаваскрипт.

Касперский был со вчерашним обновлением — обновил его ещё раз — вируса он всё равно не видит.

Отправил этот файл (который оказался в кеше оперы) в вирусоприемник Каспрского.

На следующий день базы каспера обновил, и он у меня в этом файле нашел вирус. Такие дела.

Касперский был со вчерашним обновлением — обновил его ещё раз — вируса он всё равно не видит.

Отправил этот файл (который оказался в кеше оперы) в вирусоприемник Каспрского.

На следующий день базы каспера обновил, и он у меня в этом файле нашел вирус. Такие дела.

0

Если можно, можете в ЛС мне отослать адрес страницы на которой был эксплоит и вас «пробило»?

Или хотя бы адреса всех табов которые вы открыли после поиска, разберемся.

Или хотя бы адреса всех табов которые вы открыли после поиска, разберемся.

0

Выше два человека пробовали — увы, не нашли.

Я сам смог размотать только несколько вложенных ифреймов с динамическим содержанием, которые вели на java-script c зашифрованным содержимым.

Я сам смог размотать только несколько вложенных ифреймов с динамическим содержанием, которые вели на java-script c зашифрованным содержимым.

0

Нашел, на последней странице которую вы мне скинули — фрейм на trfista.info, судя по виду фрейма, это то что я искал. Сейчас разберу эксплоиты и то что там в связке.

+2

супер! Напишите пожалуйста, что там было :) даже если ложная тревога.

+2

Это точно именно, то что мы искали.

Как то сомнительно, что фрейм с параметрами 0,0 на ссылку.

http://****.**/for.cgi?trafmlp (это ссылка на связку или TDS, где trafmlp идентификатор «поставщика» траффика) может быть чем то невинным.

Как то сомнительно, что фрейм с параметрами 0,0 на ссылку.

http://****.**/for.cgi?trafmlp (это ссылка на связку или TDS, где trafmlp идентификатор «поставщика» траффика) может быть чем то невинным.

0

А можете показать путь, как дошли о этой страницы?

+1

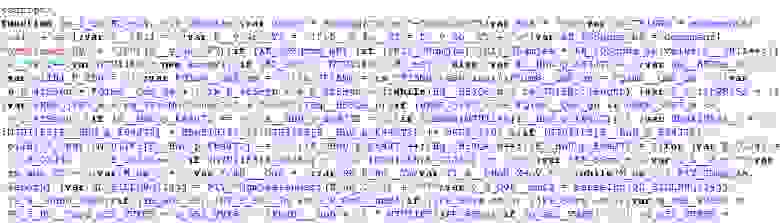

На самом деле все просто.

Вы мне в ЛС дали тот запрос на яндекс, я просмотрел ссылки которые он выдал.

Первый же результат вел на страницу которая заражена, достаточно было внимательно просмотреть код

на предмет подозрительных iframe / javascript, как всегда нужный iframe очень «непалевный» :)

Далее, по этому урлу стоит судя по всему траффик распределительная система (TDS), она проверяет насколько жертва им подходит (страну, браузер), и если все «окей», то перекидывает на эксплоит.

Мне лично она сразу выдала 403, ну чтож делать, берем прокси, ставим User Agent — IE6, и вперед :) редиректит нормально, кидает на страницу с таким кодом:

А это ни что иное, как кодированный код эксплоитов с использованием JS.

А код довольно интересный, вот сейчас его и разбираю…

Вы мне в ЛС дали тот запрос на яндекс, я просмотрел ссылки которые он выдал.

Первый же результат вел на страницу которая заражена, достаточно было внимательно просмотреть код

на предмет подозрительных iframe / javascript, как всегда нужный iframe очень «непалевный» :)

Далее, по этому урлу стоит судя по всему траффик распределительная система (TDS), она проверяет насколько жертва им подходит (страну, браузер), и если все «окей», то перекидывает на эксплоит.

Мне лично она сразу выдала 403, ну чтож делать, берем прокси, ставим User Agent — IE6, и вперед :) редиректит нормально, кидает на страницу с таким кодом:

А это ни что иное, как кодированный код эксплоитов с использованием JS.

А код довольно интересный, вот сейчас его и разбираю…

+11

А вот мне почему-то вас нежалко.

Т.к. вы умудрились хватить вирусню на ровном месте.

Не были защищены (фаерволы, антивирусы и СВЕТЛЫЙ УМ у вас были отключены).

Разбирались с последствиями, а не причинами.

И самое недостойное — позвонили и получили код. Чем больше будет таких позвонивших, тем больше будет процветать этот вид мошенничества…

Т.к. вы умудрились хватить вирусню на ровном месте.

Не были защищены (фаерволы, антивирусы и СВЕТЛЫЙ УМ у вас были отключены).

Разбирались с последствиями, а не причинами.

И самое недостойное — позвонили и получили код. Чем больше будет таких позвонивших, тем больше будет процветать этот вид мошенничества…

-26

обновили бы KIS до 9 (2010) и поставьте пароль на касперского, и включите параноидальный режим все спрашивать у вас

-1

Работа над ошибками, или «что я сделал неправильно»:

1. Работал под администраторской учеткой))

1. Работал под администраторской учеткой))

+1

Вот тебе «бабушка и Юрьев день»…

0

Ночью… Песню искали… Ну ну :)

+2

И ведь никто не поверит :-(

+13

Вы не поверите сколько всего можно делать ночью на компьютере. Даже не запуская браузер и плеер.

0

Кстати, у меня Kaspersky тоже выдавал предупреждения на Яндекс с высоким риском.

22.03.2010 18:28:54

Подозрительный, вредоносная ссылка

http://

mc.yandex.ru/metrika/watch.js

22.03.2010 21:31:03

Подозрительный, вредоносная ссылка

http://

mc.yandex.ru/watch/14199?rn=744406&cnt-class=1&page-ref=http%3A%2F%2Fhabrahabr.ru%2Fblogs%2Fpython%2F85459%2F&page-url=http%3A%2F%2Fhabrahabr.ru%2F&browser-info=j:1:s:1280x1024x32:f:10.0.45:w:1280x897:z:180:i:20100322213103:l:3.0.50106.0:en:utf-8:t:%D0%A5%D0%B0%D0%B1%D1%80%D0%B0%D1%85%D0%B0%D0%B1%D1%80&wmode=1

22.03.2010 18:28:54

Подозрительный, вредоносная ссылка

http://

mc.yandex.ru/metrika/watch.js

22.03.2010 21:31:03

Подозрительный, вредоносная ссылка

http://

mc.yandex.ru/watch/14199?rn=744406&cnt-class=1&page-ref=http%3A%2F%2Fhabrahabr.ru%2Fblogs%2Fpython%2F85459%2F&page-url=http%3A%2F%2Fhabrahabr.ru%2F&browser-info=j:1:s:1280x1024x32:f:10.0.45:w:1280x897:z:180:i:20100322213103:l:3.0.50106.0:en:utf-8:t:%D0%A5%D0%B0%D0%B1%D1%80%D0%B0%D1%85%D0%B0%D0%B1%D1%80&wmode=1

+2

А я нужные mp3-шки ищу в сетях DC.

0

В опере перманентно отключить плагины (кажется кнопка F12) и включать только тогда, когда реально нужны на конкретном сайте.

В флеш и адобе ридер умеют сами обновляться. Про винамп не знаю.

Не работать под админом или перейти на W7 или Vista и включить UAC.

В флеш и адобе ридер умеют сами обновляться. Про винамп не знаю.

Не работать под админом или перейти на W7 или Vista и включить UAC.

+2

Спасибо, на висте у меня 7-ка, там так и сделал.

Кстати, а даже на 7-ке не рекомендуется под админом работать? Там при попытке запустить любой файл запускающий мне окно с вопросом выскакивает.

Кстати, а даже на 7-ке не рекомендуется под админом работать? Там при попытке запустить любой файл запускающий мне окно с вопросом выскакивает.

0

тьфу, на ноуте у меня виста и семерка :)

0

Вот точно не скажу — судя по www.sophos.com/blogs/chetw/g/2009/11/03/windows-7-vulnerable-8-10-viruses/ UAC что-то пропускает, но вот непонятно, можно ли это вылечить путем перехода на жзерскиф аккаунт — механизмы не описаны (кто бы это всё расовырял и объяснил). Еще в Office 2010 какая-то технология появится для защиты от качанных файлов — но вашего сценарий оно не касается

0

если почитать обсуждение вот тут, то написано

вобщем, похоже, что UAC сам по себе так же надежен, что и простопользовательская запись

windowsteamblog.com/blogs/windowssecurity/archive/2009/11/06/windows-7-vulnerability-claims.aspx

There's no indication that the malware bypasses UAC. UAC elevation is only triggered when performing privileged actions on the system. If the malware was engineered to run within the constraints of the standard user account, UAC would not be triggered, however the malware could still affect files the standard user account may access, such as those within the Documents folder of that account.

As stated in this blog, Sophos bypassed many of the features that could protect the user in a realistic use case (SmartScreen, Protected Mode, etc.) when they actively installed the malware on the system rather than going through normal vectors.

Sophos' implication that UAC should act as a barrier to malware is rediculous — that's not its goal. Any protection gained from UAC is a side-effect of enabling the user to be productive without giving applications full-time, full system access. There's still a lot that can be done in the user's context, you just can't affect the entire system (barring exploitable vulnerabilities).

вобщем, похоже, что UAC сам по себе так же надежен, что и простопользовательская запись

windowsteamblog.com/blogs/windowssecurity/archive/2009/11/06/windows-7-vulnerability-claims.aspx

There's no indication that the malware bypasses UAC. UAC elevation is only triggered when performing privileged actions on the system. If the malware was engineered to run within the constraints of the standard user account, UAC would not be triggered, however the malware could still affect files the standard user account may access, such as those within the Documents folder of that account.

As stated in this blog, Sophos bypassed many of the features that could protect the user in a realistic use case (SmartScreen, Protected Mode, etc.) when they actively installed the malware on the system rather than going through normal vectors.

Sophos' implication that UAC should act as a barrier to malware is rediculous — that's not its goal. Any protection gained from UAC is a side-effect of enabling the user to be productive without giving applications full-time, full system access. There's still a lot that can be done in the user's context, you just can't affect the entire system (barring exploitable vulnerabilities).

0

> вобщем, похоже, что UAC сам по себе так же надежен, что и простопользовательская запись

Не только «похоже». UAC именно таким образом и работает. У пользователя есть два токена безопасности — один «повышенный», другой — нет.

Правда в Win7 нужно вывести настройку UAC на высший уровень, иначе все будет не так радужно, как ожидается

Не только «похоже». UAC именно таким образом и работает. У пользователя есть два токена безопасности — один «повышенный», другой — нет.

Правда в Win7 нужно вывести настройку UAC на высший уровень, иначе все будет не так радужно, как ожидается

0

>Правда в Win7 нужно вывести настройку UAC на высший уровень

Можно чуть подробнее рассказать, как это сделать?

Можно чуть подробнее рассказать, как это сделать?

0

В поиске в Start menu вбейте «UAC» (без кавычек) одним из пунктов будет «Change User Account Control Settings» (к сожалению не знаю, как этот пункт выглядит на русском). Должно появиться окно со слайдером на четыре пункта (по дефолту выставлено на предпоследний) — переставьте на последний уровень (Always notify)

+1

plugin.exe ещё самый лёгкий случай, в принципе, достаточно просто лечащийся.

А поймать его можно через pdf, причём даже проверка последующая каспером не поможет.

Самое зло это чёрный баннер с пи****сами, его сложнее всего отключить.

А поймать его можно через pdf, причём даже проверка последующая каспером не поможет.

Самое зло это чёрный баннер с пи****сами, его сложнее всего отключить.

+3

отключение встроенного фаервола — это было правильно. Он же не блокирует исходящие соединения, так что всё равно ничем бы вам не помог.

На антивирус и фаервол надейтесь, но не считайте их панацеей. Лично я в антивирусах слегка разочаровался.

Что вы сделали не так: самое главное — вы не обновляли Акробат Ридер, квиктайм (но вряд ли через него проникновение), adobe flash(?). Именно в этих плагинах начиная с прошлого года кроется основная угроза проникновения зловредов.

На антивирус и фаервол надейтесь, но не считайте их панацеей. Лично я в антивирусах слегка разочаровался.

Что вы сделали не так: самое главное — вы не обновляли Акробат Ридер, квиктайм (но вряд ли через него проникновение), adobe flash(?). Именно в этих плагинах начиная с прошлого года кроется основная угроза проникновения зловредов.

+1

Буду умнее теперь, шишки набил.

0

Обычно сначала выходит 0day эксплойт и заражаются машины, потом это доходит до разработчиков, они разбираются, затыкают дырку и выпускают новую версию. Так что обновление не решает проблем — все равно есть окно между моментом, когда bad guys уже умеют ломать через эту уязвимость, но она еще не прикрыта. Решение не в обновлениях а в более общих методах, позволяющих безопасно работать даже если есть дырка во флеше или акробате. (например — тупо отключение их по дефолту)

0

мне тут неделю назад принесли ноут с такой же заразой, которую обновленный nod32 как то пропустил. заразу я отключил быстро ибо прописывается она в известном разделе run реестра, потом прошелся cureit и он у меня без проблем этот plugin.exe затер, т.е. в базе доктора такой вирус есть, почему он пропустил его при сканировании запущенных программ у вас непонятно, может троян хитро шифруется в памяти. А вот что касперский его не ловит это совсем странно, может вирус слишком часто мутирует?

0

5. И не забудьте познакомиться с технологиями DEP и ASLR.

0

И кстати касперский оказывается раздает коды от таких блокираторов вот тут: support.kaspersky.ru/viruses/deblocker

+1

>Во-первых, если уж я выключил основной компьютер после обнаружения вируса, надо было не включая его отсоеденить винт, и через переходник (он у меня был) подключить к ноуту для полной проверки всех файлов на вирусы, или загрузиться с Live-CD с этой же целью.

С вероятностью 90% это не поможет, как не помогло мне когда дочь заразила ноут. Она кстати тоже искала музыку… Мне пришлось вычищать руками. Никто из 20 антивирей в онлайн сканировании куда я потом отправлял зверушку его не задетектил…

С вероятностью 90% это не поможет, как не помогло мне когда дочь заразила ноут. Она кстати тоже искала музыку… Мне пришлось вычищать руками. Никто из 20 антивирей в онлайн сканировании куда я потом отправлял зверушку его не задетектил…

+1

сейчас, когда что-то ищешь в яндексе (музыка, софт, видео), на первых 10-20-30 страницах в основном доры в которых, вирусы и прочая дрянь. Яндыксы с этим не хотят (или не могут) бороться, в итоге страдают пользователи…

0

К стати, классная песня. Что-то еще в этом стиле есть?

0

кстати гугол тоже…

0

касперский уже не торт

+2

Я ноутбук отца чистил от точно такой же штуки, окно один в один. Помню, что plugin.exe убирал из автозагрузки. У вас теперь при включении не открывается папка «мои документы» сама собой?

0

Попадался этот вирус за последнее время уже раз 5 у знакомых и на работе, лечил простым батником

taskkill /f /im plugin.exe

del «c:\programm files\plugin.exe»

А вообще случаи попадания инфицированных файлов с какой-нибудь страницы через браузер — далеко не редкость, не понимаю почему вас это так удивило. Полистайте virusinfo.info/ — там каждый второй топик об этом

taskkill /f /im plugin.exe

del «c:\programm files\plugin.exe»

А вообще случаи попадания инфицированных файлов с какой-нибудь страницы через браузер — далеко не редкость, не понимаю почему вас это так удивило. Полистайте virusinfo.info/ — там каждый второй топик об этом

0

Ну, я всегда все заплатки загружаю вовремя для винды, и базы антивируса держу актуальными. Ну, и ещё некоторые правила безопасности соблюдаю. Поэтому второй раз в жизни вот так с инета «влетаю», где практически нет человеческого фактора (моего то бишь).

0

сам файл plugin.exe у меня куритка ( cureit ) не опознавала как вирус ( возможно создатели используют какой-нибудь новый UPX или его аналог ), но находила кучу его родственников в папках temp браузера и системы, поэтому именно с кэшем браузера гадость попадает на винт, а какие при этом используются уязвимости ( флеш, адоб или еще что-то), этого я уже точно сказать не могу.

0

и кстати на своей машине ловил я этот вирус с установленным NOD32, фоксит ридером вместо акробата и хромом вместо оперы.

/me с подозрением присматривается к Adobe Flash Plugin…

/me с подозрением присматривается к Adobe Flash Plugin…

0

Захватыающая, полная опасностей и приключений жизнь простого пользователя M$ Windows… сколько интересныx возмовножностей бесплатных развлечений теряю сидя под унылыми *никсами

-2

> В третьих, у меня был отключен виндовый стандартный фаервол. Я полагал, что включенного KIS хватит, но —

Ага, и еще парочка антивирусов должно быть запущено, для надежности

Ага, и еще парочка антивирусов должно быть запущено, для надежности

0

В работе над ошибками отсутствует самое главное — переключение с автопилота на полный ручной контроль над антивирусом. Если б не злосчастная опция «Да, я доверяю антивирусу… принимать решения за меня», в вашем случае этого скорее всего бы не произошло…

0

В случае Win7, если редакция позволяет (Ultimate/Enterprise), рекомендую также включить и настроить AppLocker. Простейшей настройки типа запрета на запуск из Users (для chrome придется сделать исключение — лучше всего по сертификату) будет достаточно для подавляющего большинства нетаргетированных атак. В сочетании со включенным UAC (чтоб запретить запись в каталоги, из которых запуск возможен), естественно

0

Я вообще не понимаю как могут быть дырки в браузерах через ДЕСЯТИЛЕТИЯ после изобретения их. chroot и подобных «изоляционные» технологии, вплоть до полной виртуализации машины давно уже изобретены и активно используются. Браузер просто должен состоять из двух частей — всей сложной логики со всеми плагинами, у которой нет прав по дефолту ни на какие действия кроме общения со второй (интерфейсной) частью, «рисовалкой», а она уже рисует буквы и пиксели в окне браузера и сохраняет файлы на диск и читает их при аплоаде, используя некоторый стандартный и подконтрольный пользователю интерфейс.

API между «логикой» и «рисовалкой» можно один раз написать и отладить код рисовалки до блеска, полностью исключив баги, и затем использовать его без всяких модификаций, а любые плагины, флеши и ридеры будут работать только в логической части браузера и не будут иметь никакого доступа к системе.

Не так уж и сложно, и не представляю, как подобную схему можно поломать.

API между «логикой» и «рисовалкой» можно один раз написать и отладить код рисовалки до блеска, полностью исключив баги, и затем использовать его без всяких модификаций, а любые плагины, флеши и ридеры будут работать только в логической части браузера и не будут иметь никакого доступа к системе.

Не так уж и сложно, и не представляю, как подобную схему можно поломать.

0

Не все приложения под Windows работают с правами непривелегированного пользователя. Хотя в WindowsXP ввели возможность запуска приложения от имени другого пользователя (Run As...), однако всё ещё неудобно этим пользоваться, так как приходится дополнительно настраивать ярлыки запуска.

Домен безопасности (огороженность по типу chroot), бесусловно, полезная сущность. Культуру нужно было прививать раньше, а то все в Windows привыкли работать под админом с максимальным уровнем привелегий.

Домен безопасности (огороженность по типу chroot), бесусловно, полезная сущность. Культуру нужно было прививать раньше, а то все в Windows привыкли работать под админом с максимальным уровнем привелегий.

0

Люди! Удаляйте Adobe Reader и используйте альтернативы, которые не встраиваются в браузеры. Это самое дуршлаковое приложение.

p.s.

я сам вообще, перехожу на xps, это моя долька негодования из-за дырявости продуктов adobe

p.s.

я сам вообще, перехожу на xps, это моя долька негодования из-за дырявости продуктов adobe

+1

Можно не удалять adobe reader, а просто изменить действие на тип содержимого. Например, на «спрашивать» или «сохранять файл». Внезапное появление диалога на сохранение файла заставит немного задуматься о том, откуда этот файл взялся.

0

>Конфигурация системы:

>— Win XP со всеми патчами и апдейтами, виндовый фаервол отключён.

>— Kaspersky Internet Security 2009 с обновлениями от 24-го марта 2010 г, включён.

>— Opera 10.51 (последняя версия на текущий момент)

Я всегда включаю виндовый файервол, отказываюсь от/деинсталлирую KIS (если есть такая возможность), использую Mozilla Firebird/Firefox, начиная с версии 1.0. И с 2002 года никаких вирусов не подцеплял (регулярно сканирую файловую систему свежим DrWeb CureIt).

С 2007 года дома полностью перешёл на FreeBSD. Windows использую только на работе.

>— Win XP со всеми патчами и апдейтами, виндовый фаервол отключён.

>— Kaspersky Internet Security 2009 с обновлениями от 24-го марта 2010 г, включён.

>— Opera 10.51 (последняя версия на текущий момент)

Я всегда включаю виндовый файервол, отказываюсь от/деинсталлирую KIS (если есть такая возможность), использую Mozilla Firebird/Firefox, начиная с версии 1.0. И с 2002 года никаких вирусов не подцеплял (регулярно сканирую файловую систему свежим DrWeb CureIt).

С 2007 года дома полностью перешёл на FreeBSD. Windows использую только на работе.

0

У меня был такой банер. Точнее не у меня, а на компе бати. Оказалось, что этот банер можно легко прибить. При вводе текста в текстбокс программа начинает думать, причем думать тем дольше, чем длиннее текст. Накопипастив много раз весь текст, можно добиться многосекундного зависания программы, и успеть включить диспетчер задач, удалив висящий процесс plugin.exe. Ну и потом все исчезает, а мы отправляемся на поиски plugin.exe в системе :)

+3

Поставьте какой-нить AdBlock или корову (AdMuncher)? чтобы они вырезали из страничек все лишнее… Ну и фаервол поприличнее, чтоб на каждый чих реагировал. (у меня Comodo стоит)… Ничего не имею против KIS'ы, иногда он и правда единственное средство от вирусов, но держать его постоянно на компе не вижу смысла — уж больно прожорлив до ресурсов, впрочем как и другие антивирусы его уровня.

+1

AdBlock не предотвратит выполнение зло-скрипта, фигня ваш совет, и ваш фаерфокс ктстаи тоже все хуже и хуже становится.

0

Неделю назад боролся с такой же заразой у знакомых на ноуте. Причем им за 50 а баннер был гораздо менее приличный. Подозреваю, что им было неловко, но без компа уже не прожить. Cure it справился, но после того как удалось выгрузить малварь из памяти.

+1

у знакомых часто встречалась эта херня, делал так. сразу перегружаюсь в безопасный режим, чищу автозагрузку, удаляю файл, перегружаюсь, запускаю cureit.

+1

Знаете, почему то вспомниля анекдот

0

Одна мамаша привела свою 18-летнюю дочь к врачу, с жалобами, что её дочь постоянно тошнит. Врач осмотрел её и говорит, что её дочь беременна уже так месяца 4 примерно.

— Да вы что, доктор, моя дочь паинька, он никогда не была с мужчиной! Правда, дочка?!

— Даже не целовалась ни разу!!! — говорит дочь.

Доктор, ни слова не говоря, подходит к окну и начинает пристально смотреть вдаль. Проходит 5 минут.

— Доктор, что-то не так? — спрашивает мать.

— Нет, нет. Просто в таких случаях на востоке восходит яркая звезда, и три мудреца спускаются с холма. Вот стою, жду…

— Да вы что, доктор, моя дочь паинька, он никогда не была с мужчиной! Правда, дочка?!

— Даже не целовалась ни разу!!! — говорит дочь.

Доктор, ни слова не говоря, подходит к окну и начинает пристально смотреть вдаль. Проходит 5 минут.

— Доктор, что-то не так? — спрашивает мать.

— Нет, нет. Просто в таких случаях на востоке восходит яркая звезда, и три мудреца спускаются с холма. Вот стою, жду…

+1

Я одного не пойму. Adobe постоянно напоминает мне о патчах. Почему она не напоминает Вам? Отключили, надо думать. И какой смысл удивляться что на компьютере вирус?

0

Ужас! У меня тоже Опера но на левых сайтах по дефолту запрещен яваскрипт, вижу что не зря!

А вообще, у нас же есть статья за распространение зловредных программ с уголовной ответственностью, почему бедных хакеров сажают, а этих мошенников, аггрегаторов и сотовых операторов (соучастие), владельцев ифреймовых сетей, продавцов трафика не сажают?

А вообще, у нас же есть статья за распространение зловредных программ с уголовной ответственностью, почему бедных хакеров сажают, а этих мошенников, аггрегаторов и сотовых операторов (соучастие), владельцев ифреймовых сетей, продавцов трафика не сажают?

0

Пару дней назад на вебпарке Опера 10.51 предложила скачать PDF (плагин ридера в Опере отключен). Ридер 9 при открытии файла тупо подвисает, ждать «отвисания» не стал, и так понятно что там. Если кому интересно — могу прислать файл.

0

А сайт найдете?

Гораздо интереснее обсудить и понять как именно он скачивается и добиться чтобы антивирусы с фильтрацией http могли все такие попытки блокировать независимо от версий плагинов.

Гораздо интереснее обсудить и понять как именно он скачивается и добиться чтобы антивирусы с фильтрацией http могли все такие попытки блокировать независимо от версий плагинов.

0

Вот страница, подгружалась как фрейм gazeta-pl.google.ae.nate-com.homehelpsell.ru:8080/index.php?ja=&jl=&kl=

Кидала на файл gazeta-pl.google.ae.nate-com.homehelpsell.ru:8080/pics/ChangeLog.pdf

На второй раз уже ничего не выдала.

Кидала на файл gazeta-pl.google.ae.nate-com.homehelpsell.ru:8080/pics/ChangeLog.pdf

На второй раз уже ничего не выдала.

0

А в пятых, стоит научиться читать прежде, чем лезть в ИНтернет. Например, научиться читать результаты теста Anti-Malware на предотвращение заражения.

-1

НЛО прилетело и опубликовало эту надпись здесь

Совет про бэкапы — он как бы к любой ОС применим. Или от аппаратных сбоев не на Windows теперь святой дух защищает?

0

НЛО прилетело и опубликовало эту надпись здесь

Из личного опыта админства: программные сбои таки не чаще. Особенно при должном подходе.

Естественно, правило «не сиди под админом» и последние обновления.

К тому же, очень глупо рассуждать об аппаратных и программных сбоях, когда по неважно какой причине потеряны все документы за последнее время.

А что касается перестановок, да — совет хороший. Но к сохранности документов отношение не имеющий.

Естественно, правило «не сиди под админом» и последние обновления.

К тому же, очень глупо рассуждать об аппаратных и программных сбоях, когда по неважно какой причине потеряны все документы за последнее время.

А что касается перестановок, да — совет хороший. Но к сохранности документов отношение не имеющий.

0

НЛО прилетело и опубликовало эту надпись здесь

Собственно вот с этим аргументом я и не согласен:

>я призываю бекапиться виндузятников в первую очередь.

Не согласен ввиду неправильно сделанного акцента. Бекапиться надо призывать всех, безотносительно пола, расы, вероисповедания и установленной ОС.

Другой дело, что «пока жареный петух в жопу не клюнет» © ^__^

На хабре пробегала статья про 3 одновременно (!) сдохших диска на сервере с рейдом из 6 дисков. Такие дела.

>я призываю бекапиться виндузятников в первую очередь.

Не согласен ввиду неправильно сделанного акцента. Бекапиться надо призывать всех, безотносительно пола, расы, вероисповедания и установленной ОС.

Другой дело, что «пока жареный петух в жопу не клюнет» © ^__^

На хабре пробегала статья про 3 одновременно (!) сдохших диска на сервере с рейдом из 6 дисков. Такие дела.

0

НЛО прилетело и опубликовало эту надпись здесь

22 марта зараза запустилась из кэша и стала внедряться в какой-то процесс, на вопрос о запрете — внедрилась-таки и следом начала внедряться в winlogon.exe — запрет внедрения приводил к бесконечным попыткам продолжения внедрения, откат изменений реестра КИС сделать не смог (??)

Полез в регедит, обнаружил пресловутый plugin.exe в Program Files, стёр руками, стёр запись из автозапуска в реестре.

Загрузил исходник заразы из кэша на Вирустотал — обнаружилось, что Трендмикро его уже знает — скачал их лечилку, вылечил, отправил Дрвебу и Касперскому, Веб стал детектить через сутки, КИС — черз 5 :)

Полез в регедит, обнаружил пресловутый plugin.exe в Program Files, стёр руками, стёр запись из автозапуска в реестре.

Загрузил исходник заразы из кэша на Вирустотал — обнаружилось, что Трендмикро его уже знает — скачал их лечилку, вылечил, отправил Дрвебу и Касперскому, Веб стал детектить через сутки, КИС — черз 5 :)

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Вирус на ровном месте