Итак, это то самое время года, друзья. Да, пока мы тут, в декабре, движемся к 2023 году, пришло наконец время посмотреть на крупнейшие (читай: наихудшие, самые плачевные, самые нелепые) случаи взлома в уходящем году.

Итак, это то самое время года, друзья. Да, пока мы тут, в декабре, движемся к 2023 году, пришло наконец время посмотреть на крупнейшие (читай: наихудшие, самые плачевные, самые нелепые) случаи взлома в уходящем году.

«Билайн» предложил абонентам защиту сим-карт от «угона» при помощи двухфакторной аутентификации — проверочный код приходит на электронную почту. Такое подтверждение будет актуально для случаев, когда мошенники пытаются оформить перевыпуск сим-карты в салоне связи.

Исследователя безопасности Ноа Роскина-Фрейзи, который помог Apple в поиске уязвимости Wi-Fi, арестовали за мошенничество и обман компании на сумму $3 млн. Фрейзи вместе с подельником украл подарочные карты Apple на $2,5 млн и товары общей стоимостью более $100 тыс.

Парковка около офиса Facebook.

Парковка около офиса Facebook.

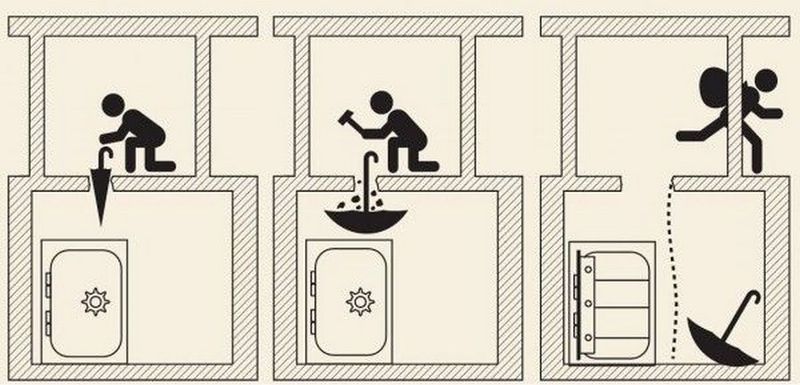

Эта статья посвящена анализу и выявлению закономерностей в преступлениях, направленных на кражу денег банков или их клиентов.

Применение сведений из статьи в противоправных целях преследуется по закону.