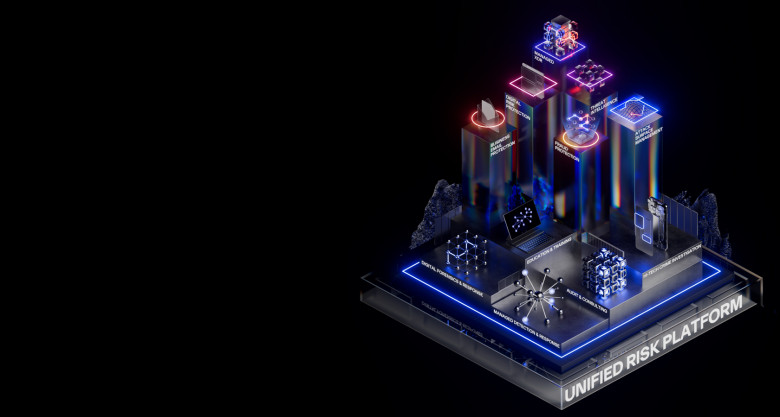

Group-IB, один из мировых лидеров в сфере кибербезопасности, представила Unified Risk Platform — единую платформу решений и сервисов для защиты от киберрисков, связанных с целевыми атаками, утечками данных, мошенничеством, фишингом, нелегальным использованием бренда. Новая адаптивная платформа Group-IB создает индивидуальные профили угроз под конкретную компанию с учетом ее отрасли и региональной принадлежности, актуализируя в режиме реального времени релевантные для нее протоколы защиты.

Следуя своей миссии — борьбе с киберпреступностью — Group-IB вывела на рынок уникальную, не имеющую аналогов платформу Unified Risk Platform, впервые объединившую возможности защиты внутренней инфраструктуры компании, ее внешнего периметра, ее интеллектуальной собственности (бренда), а также защиту предоставляемых ею сервисов от мошенничества, направленного на ее клиентов. Все это обеспечивает Unified Risk Platform, единственная в своем роде разработка, которая позволяет многократно увеличить уровень информационной безопасности бизнеса и защитить его от максимально широкого спектра киберугроз.

Unified Risk Platform агрегирует и обрабатывает широкий диапазон данных киберразведки (Threat Intelligence) благодаря которым полностью автоматизировано формируется постоянно изменяющийся глобальный ландшафт киберугроз по всему миру, включающий вредоносную активность финансово мотивированных хакеров, прогосударственных атакующих (APT), хактивистов, мошенников и других киберпреступников.

Уникальная библиотека данных Threat Intelligence на протяжении последних 11 лет создавалась командами аналитиков Group-IB с использованием запатентованных технологий, в числе которых: инновационные алгоритмы машинного обучения, системы поведенческого анализа, сканеры даркнета, а также инструменты обнаружения вредоносной активности на основе нейронных сетей.

Помните, как в 2012 году мы препарировали интересного

Помните, как в 2012 году мы препарировали интересного

Взлом Sony Entertainment, ограбление центробанка Бангладеш и дерзкие атаки на систему SWIFT по всему миру, уничтожение данных южнокорейских медиа- и финансовых компаний. Казалось бы, между этим акциями нет ничего общего. И каждый раз это были одни и те же ребята из

Взлом Sony Entertainment, ограбление центробанка Бангладеш и дерзкие атаки на систему SWIFT по всему миру, уничтожение данных южнокорейских медиа- и финансовых компаний. Казалось бы, между этим акциями нет ничего общего. И каждый раз это были одни и те же ребята из