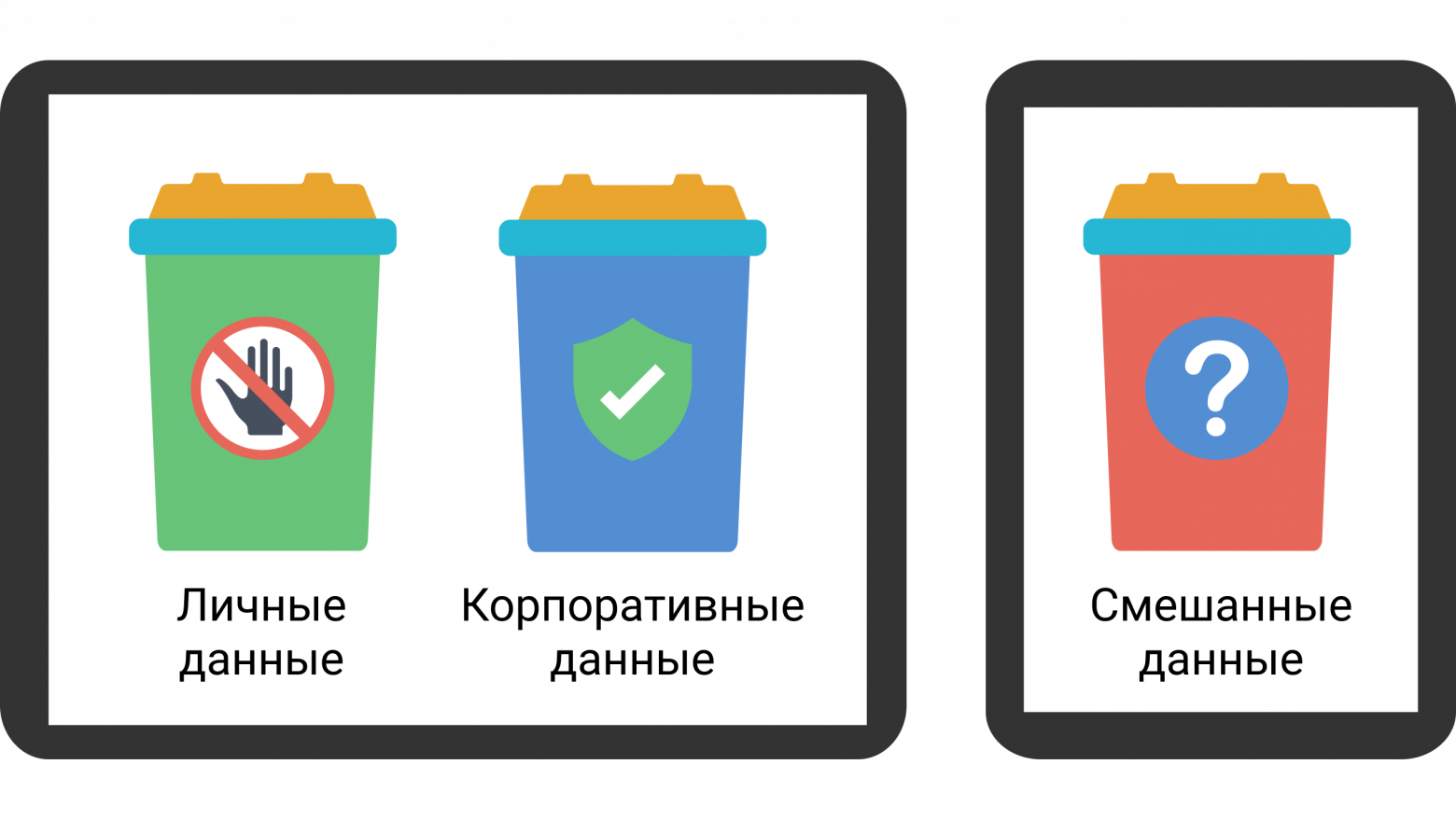

Компании Samsung Electronics и Google на днях объявили, что часть технологии Samsung KNOX будет интегрирована в новую версию операционной системы Android. Новая версия Android, которая была презентована на этой неделе на Google I/O, включит в себя новые функции для корпоративных пользователей и IT-администраторов — например, отдельное хранилище для управления и защиты бизнес-информации. Новая функциональность обеспечит систему защиты, соответствующую последним корпоративным требованиям к мобильным устройствам. Этот анонс — несомненно, хорошая новость для зарегистрированных разработчиков программного обеспечения для Samsung KNOX (ISVs) и прочих разработчиков, которые теперь смогут расширить потенциальный рынок за счет обширного Android-сообщества, прикладывая при этом минимальные усилия.