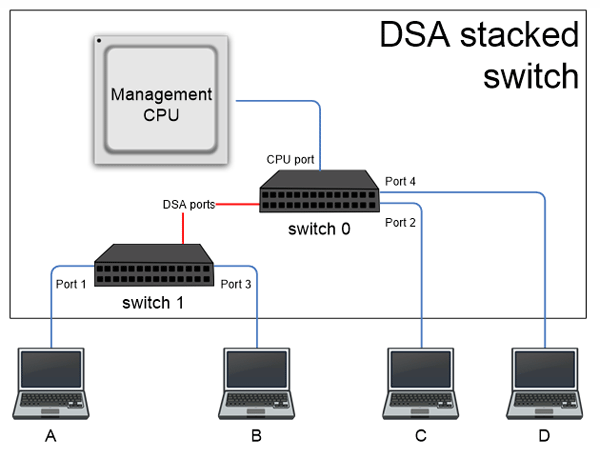

Внимание-внимание всем тем, кто уже твердо решил ехать на пятый всероссийский слет сисадминов, все еще сомневается или вообще не знает, о чем идет речь.

1 июля, в четверг, ровно в 15.00 по московскому времени в студии телеканала

SLTV соберутся организаторы пятого всероссийского слета системных администраторов и в режиме реального времени ответят на вопросы, которые вы им сможете задать.

Прямой эфир будет транслироваться на сайте

www.sletadminov.ru, и принять участие в нем сможет каждый желающий, задав вопрос по горячей линии в скайпе (dsa.hotline) или в специальном разделе

форума (кстати говоря, вопросы в форуме можно начинать задавать уже сейчас, чтобы во время эфира ответы на них были озвучены первыми).

Ждем вас в прямом эфире!

Речь пойдет о том, как устроена защита десктопных программ, а также о типичной системе лицензирования и активации ключей. Активация применяется практически в любом коммерческом ПО, и то, на каких принципах она строится, довольно интересно, поэтому я решил написать эту статью.

Речь пойдет о том, как устроена защита десктопных программ, а также о типичной системе лицензирования и активации ключей. Активация применяется практически в любом коммерческом ПО, и то, на каких принципах она строится, довольно интересно, поэтому я решил написать эту статью.

Привет, %username%!

Привет, %username%! «Те, кто не помнит прошлого, обречены повторить его» — Джордж Сантаяна, 1905

«Те, кто не помнит прошлого, обречены повторить его» — Джордж Сантаяна, 1905