Истории с файндфейсом множатся от недели к неделе. Не так давно отгремела волшебная история с поиском ванильных экаунтов

порнотелочек с целью их дальнейшего шантажа, дальше подошел скандал в шоколаднице, в которой снимали писающих девочек, опять же персонаж, который взялся раскручивать злодея, фигурантов находит файндфейсом. В истории с неким чуваком, которого развели по скайпу отправить непристойную фотку с МПХ, после чего сразу стали шантажировать. До файндфейса они не добрались, но схема, как понятно, вполне отрабатывается и в более анонимных каналах.

Я, кстати, упустил из виду, а прогнали через софтину все старые истории с поиском чувака, который обворовывал гуманитарку на Горе и всякое такое, за последние года три общественность искала и не нашла вполне приличное кол-во людей. Тоже ждем новостей и вспышек спонтанного насилия.

С точки зрения прекрасного, есть

фотопроект петербургского фотографа Егора Цветкова.

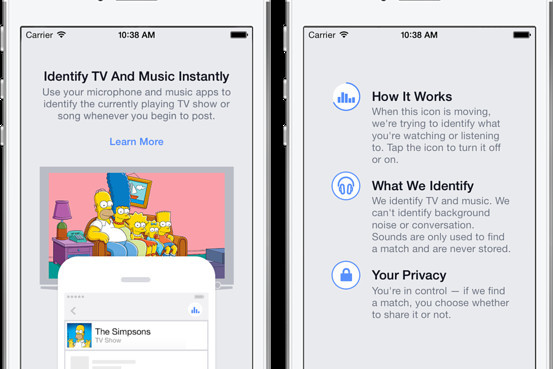

То, что мы в целом потеряли анонимность уже более-менее понятно. Давайте теперь разберемся, а есть ли у нас варианты повоевать на том фронте? Рассказываю: