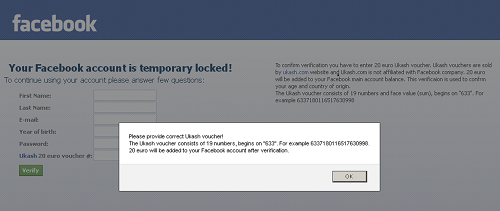

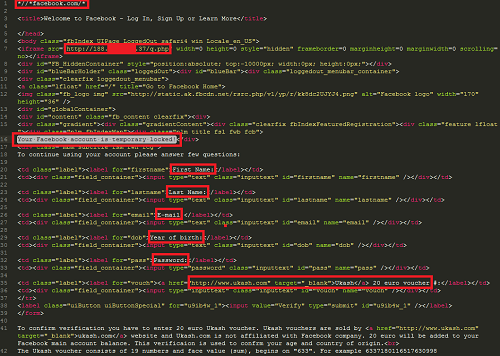

При отслеживании киберугроз мы, специалисты экспертного центра безопасности Positive Technologies, в очередной раз засекли ранее неизвестную APT-группу. Хакеры орудуют в России, Беларуси, Казахстане и Армении, а также в Средней Азии (Узбекистане, Кыргызстане и Таджикистане). По нашим данным, от их атак пострадали организации в государственном и финансовом секторах, в сфере образования и медицины. Всего было скомпрометировано около 870 учетных записей сотрудников.

На этот раз нас удивил почерк группировки, который можно описать как «сложно не значит лучше». Киберпреступники выделяются тем, что добиваются успеха, не прибегая к сложному инструментарию, сложным тактикам и техникам. Их основное оружие — примитивный стилер, написанный на Python.

Ознакомиться с полным отчетом, как обычно, можно в нашем блоге, а ниже вас ждет разбор вредоноса и немного спойлеров.