По информации Microsoft, новая тестовая сборка Windows 11 Insider Preview Build 22557 не поддерживает беспроводные соединения с сетевой аутентификацией через незащищенные от взломщиков и имеющие уязвимости протоколы шифрования TKIP и WEP.

Поговорим о средствах защиты всем знакомых технологий Wi-Fi и Bluetooth. И причём тут блокчейн?

Используйте WPA2-PSK-CCMP с паролем от 12 символовa-z(2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

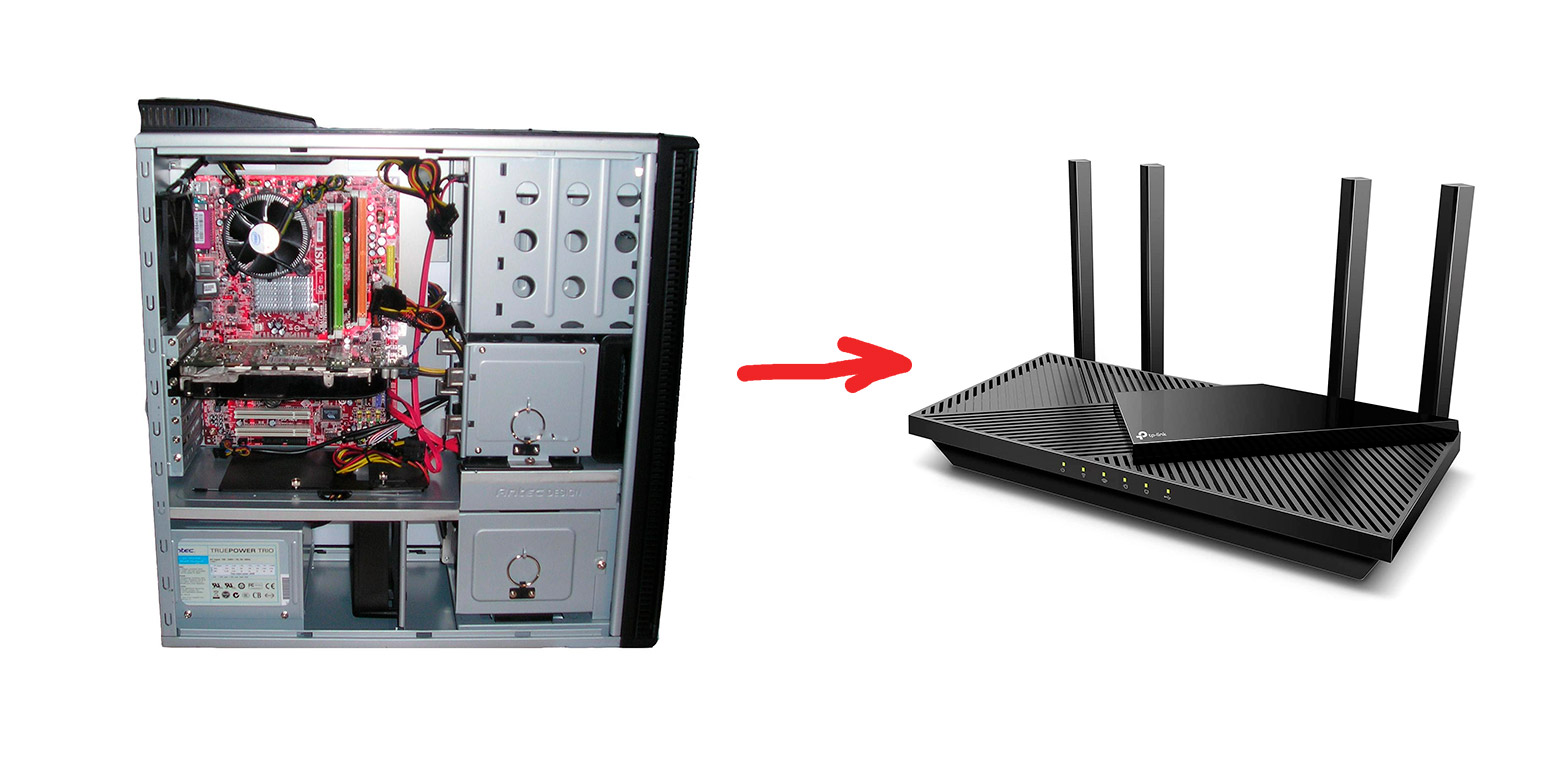

Мир технологий постоянно меняется. Даже в отдельно взятом сегменте передачи данных каждый год появляются новые более совершенные стандарты. Одновременно по мере обновления оборудования старые технологии уходят с рынка, полностью покидая ту нишу, под которую в свое время разрабатывались. Но задумывались ли вы, что происходит с этими технологиями потом?

Некоторые стандарты действительно забываются. Другие же продолжают жить либо в сетях энтузиастов, либо в каком-то новом для себя качестве.

На нескольких примерах покажем, как это происходит.

В прошлом выпуске я писал о том, что Apple, похоже, по умолчанию шлет информацию об истории телефонных звонков в iCloud, и отключить это возможно только полностью заблокировав облачный бэкап. За неделю это была не единственная новость на тему: отличился и разработчик устройств на базе Android. Исследователи из компании Anubis Networks обнаружили (новость, исследование) в китайских смартфонах OEM-компании Ragentek механизм, который по ряду параметров может быть квалифицирован как бэкдор.

В прошлом выпуске я писал о том, что Apple, похоже, по умолчанию шлет информацию об истории телефонных звонков в iCloud, и отключить это возможно только полностью заблокировав облачный бэкап. За неделю это была не единственная новость на тему: отличился и разработчик устройств на базе Android. Исследователи из компании Anubis Networks обнаружили (новость, исследование) в китайских смартфонах OEM-компании Ragentek механизм, который по ряду параметров может быть квалифицирован как бэкдор.