В наше время проблема анонимности стоит очень остро, с каждым днем пользователи сети все больше стараются заботиться о своей цифровой гигиене и сохранения конфиденциальной информации таковой. Поэтому я решил сделать обзор популярных (и не очень) поисковиков, на сколько они соответствуют ожиданиям пользователей.

manifest.json подводные камни

Установка расширения в браузер возможна благодаря такой замечательной штуке, как manifest.json. Но что он может скрывать и почему важно изучать (по возможности) манифест перед установкой. Сегодня мы это разберем!

Микроэлектроника, взгляд изнутри: автоматическая машина для сборки и размещения Zheng Bang ZB3245TSS с сюрпризом

Старые добрые ленточные хранилища делают камбэк. Откуда взрыв популярности?

Накопители с магнитной лентой могут показаться какими-то динозаврами из эпохи дискет, чудом дожившими до наших дней. Информацию на такие записывали еще наши деды — вспомним советские аудиокассеты МК-44, которые нужно было проматывать, вставив карандаш. Собственно, кто-то еще помнит само слово «магнитофон», и откуда оно появилось?

Магнитные ленты постепенно отходили на второй план, вытесняемые SSD, HDD и так далее. Олдскульный формат хранения данных находился в упадке. Отгрузки накопителей снизились с 800 000 единиц в 2008 году до 400 000 единиц в 2010 году. И менее чем до 250 000 единиц к концу 2016 года.

И правда, кому он нужен, этот формат прошлого века, если у нас для всего сейчас есть флешки и облака?

Сливы данных. Пытаемся прекратить

День добрый Хабр. На данную тему меня натолкнули многочисленные публикации сливов конфиденциальной информации из внутренних баз данных ФНС, ПФР, МВД, которые публикуются пробивщиками по всему рунету.

Вероятно, защита конфиденциальной информации у российских чиновников предполагает использование DLP-систем, выявляющих факт утечки такой информации по техническим каналам. Я уверен, что ведется логирование запросов всех сотрудников. Но, как я вижу, проблему это не решает.

Всегда будут сотрудники, стоящие выше системы безопасности, да и снимок с экрана никто не отменял. Поговорим о простых приемах предупреждения и расследования утечек информации. Акцент, как всегда, я сделаю на общедоступном и бесплатном программном обеспечении.

Санкции санкциями… а я требую продолжения бэкапа! Обзор Кибер Бэкап 15

Привет, Хабр! Это первый пост в корпоративном блоге компании “Киберпротект”, и сегодня речь пойдет о возможностях системы резервного копирования и восстановления данных Кибер Бэкап. Фактически это будет обзорный текст по Кибер Бэкап 15, в котором я расскажу об основных функциях и модулях нашей разработки, о поддержке разных платформ и приложений. В конечном счете, мы все понимаем, что сегодня помимо стандартных проблем защиты данных для многих игроков добавилась еще и головная боль “импортозамещения” — кому-то просто нельзя больше использовать импортное ПО, а другим не нравится отсутствие поддержки или невозможность докупить лицензии под растущую инфраструктуру. Поэтому мы написали пост для тех, кто рассматривает российские решения для защиты данных в самых разных окружениях — с российскими и зарубежными компонентами. Под катом — подробности о том, какие сценарии резервного копирования можно запустить на базе Кибер Бэкап, и что он позволяет защитить. А в комментариях давайте обсудим, чего вам больше всего не хватает в области резервного копирования на сегодняшний день.

Браузер Vivaldi: Скандинавская защита

При работе в браузере пользователь накапливает массу важных персональных данных, включая не только ссылки на различные веб-сайты, позволяющие определить круг его личных интересов, но и пароли ко всем ресурсам, требующим авторизации, включая банковские учётные записи и личную почтовую переписку. Локальное хранение этих данных не несёт большой угрозы, но как только заходит разговор о синхронизации между различными устройствами, в процессе которой задействуются сторонние серверы, сразу встаёт вопрос о том, как защитить эти данные в облачном хранилище.

Разработка флешки с функцией самоуничтожения

Ведь всем нам известно, что лучший способ сохранить данные в безопасности – это их уничтожить, не так ли?

Что ж, для большинства из нас более актуальным ответом стало бы шифрование. Но задумайтесь о случаях, в которых устройство может попасть в руки тех, кого шифрование не остановит…

Мой замысел – создать USB-накопитель, который косметически и функционально будет полностью идентичен типичной флешке, за одним отличием – при подключении стандартным образом он не будет показывать никаких данных.

А что разумный человек точно не станет делать, прежде чем подключать обычную флешку? Лизать пальцы!

Всё верно. Носитель будет оснащён скрытыми электродами, измеряющими сопротивление вставляющего его в устройство пальца. В обычном состоянии сопротивление пальца равно 1.5МОм, а вот во влажном около 500кОм. При загрузке такая флешка будет отображаться пустой, если сопротивление между парой электродов окажется выше заданного порога. Это не самое изящное решение, но, на мой взгляд, оно удачно балансирует между смехотворностью и функциональностью. Что же касается людей с гермофобией, то они могут смачивать палец под краном.

Как зарегистрировать код сайта в Роспатенте?

Нематериальными активами компании и их правильным оформлением интересуются все больше руководителей компаний. Гиганты бизнеса уже не оставляют без внимания ни один объект. Иногда стоимость компаний определяется в основном нематериальными активами. Это правильно. С помощью регистрации своих прав на объекты интеллектуальной собственности можно увеличить доход и создать качественную отстройку от конкурентов. Сайт с 2020 года стал одной из основных площадок для продвижения и продаж, поэтому его защита – это важно.

В этой статье мы расскажем, как запатентовать код сайта, почему стоит это делать.

Отношения с IT. Часть двадцать шестая. IT-сказка

Все события и персонажи вымышлены. Любое совпадение с реально живущими или когда-либо жившими людьми случайно.

-Сашуля, мы не все тебе еще рассказали о нашей классной компании и бизнес-процессах. Давай, возвращайся.

- Мы скучали!

Зачастую новый сотрудник, будь это обычный специалист, руководитель среднего звена или ТОП-менеджер, приходя в новую компанию просто продолжает работу предшественника. Это касается бизнес-процессов и всех порядков, которые сформировались в компании. При этом, редко проводится диагностика, ставится задача проанализировать текущую ситуацию и сформировать предложения по оптимизации рабочих процессов.

Помня, что в российском менеджменте любая инициатива наказуема, люди чаще всего не предпринимают попыток к изменениям и усовершенствованиям на работе. Наверное, это было бы более понятно, если бы некоторые вопросы не были связаны с трудовым законодательством и охраной персональных данных.

И если вопрос адаптации или самих проектов представляет собой бизнесовый процесс, управление рентабельностью, оптимизацию расходов, позволяющие быстрее выйти на плановую производительность и влиять на весь бизнес целиком, то «кадровая чистоплотность» представляет собой скорее этические нормы и обязательные гарантии, которые должен исполнять работодатель руками должностных лиц.

- Сашуля, садись. Я расскажу тебе одну сказочку.

- Ой, сказочки я люблю.

- Это не простая. Это it-сказочка.

Жила-была одна it-компания. У нее был свой сюзерен с настоящей бородой и вот такущими амбициями. У сюзерена были помощники: правые и левые руки. Этот сюзерен был талантливым и добрым человеком, но плохо разбирался в менеджменте. Ему это было не интересно, потому что больше всего на свете он любил играть в игрушки и считать денюжки.

PCI DSS и ГОСТ 57580: все радости финтеха из облака

Привет, Хабр! Недавно мы проводили сертификацию нашего облака (а точнее его части) по стандартам PCI DSS и ГОСТ57580. В этом посте я хочу рассказать о том, что потребовалось сделать для завершения этой сертификации, и зачем нам — облачному провайдеру — проходить сертификацию по указанным стандартам. Быть может вам самим после прочтения поста захочется (или, наоборот, не захочется) подтвердить, что ваши новые ИТ-активы работают согласно требованиям регуляторов.

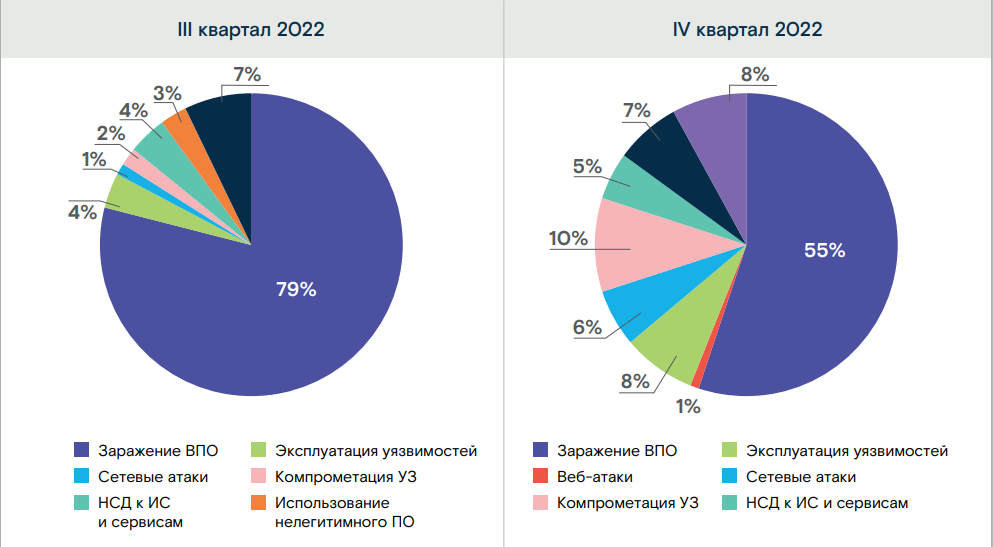

Изменение ландшафта угроз информационной безопасности в России

В настоящее время киберугрозы становятся все более распространенными в России и во всем мире. С каждым годом уровень угроз увеличивается, и этот тренд, очевидно, продолжится и в ближайшем будущем. Это связано с увеличением числа людей, которые используют Интернет и цифровые технологии, а также с увеличением числа устройств, подключенных к сети Интернет.

Среди главных киберугроз, которые могут быть важными для России, можно выделить шпионаж, кибертерроризм, мошенничество, кибератаки на государственные и коммерческие организации, а также на объекты КИИ, такие, как энергетические системы, транспортные сети и т. д. Ниже, на рисунке 1 наглядно показано распределение угроз в ряде Российских компаний, из статистики за 3-4 квартал 2022 года.

Завхоз ландшафта в поисках хозяина дыры: зачем и как я шантажирую начальство

Защищать данные — это как лечить хронь вроде диабета. С одной стороны, пациент менеджмент понимает, что пренебрегать правилами нельзя, а с другой — думает, что глазки отвалятся потом и вообще не факт, а тортик вкусный — прямо сейчас. Искушение сэкономить на ИБ неодолимо.

Сама идея безопасности, отличной от настройки файервола, всё ещё нова для некоторых компаний. Средний возраст уязвимости, через которую влезают злодеи, составляет семь лет. СЕМЬ. То есть это не новое и модное, за которым не успели, это старое и известное, на которое забили.

Заставить высший менеджмент шевелиться тут могут только хорошо организованные шантаж и угрозы. И вот как я это делаю.

Выполним ряд операций ECC, чтобы получить значение приватного ключа к Биткоин Кошельку. Twist Attack, пример №1

Не так давно пакет elliptic (6.5.4) для стандартных эллиптических кривых был уязвим для различных атак, одним из которых является Twist Attack. Криптографическая проблема была в реализации secp256k1. Нам известно что криптовалюта Биткоин использует secp256k1 и эта атака не обошла Биткоин стороной, согласно уязвимости CVE-2020-28498 подтверждающие стороны транзакции алгоритма ECDSA через определенные точки на эллиптической кривой secp256k1 передавали частичные значение приватного ключа (более простые подгруппы состоящие от 5 до 45 bit )

которые называются секстическими поворотами [sextic twists] этот процесс настолько опасен что раскрывает зашифрованные данные после выполнения ряда операций ECC.

Еще раз про бэкапы

Не будет преувеличением сказать, что отсутствие или неправильное резервное копирование данных может привести к значительным убыткам, а то и к полной потере бизнеса. В этой статье я расскажу о своём опыте настройки резервного копирования данных в одном из SAAS-сервисов интернет-магазинов, а также почему было выбрано именно такое решение.

Midnight — новый протокол конфиденциальности на Cardano

Midnight — новый протокол конфиденциальности и защиты данных на Cardano

Сохранение конфиденциальности и защита персональных данных — давняя тема споров в криптосообществе.

Разработчики Cardano объявили о создании новой платформы — Midnight, которая позволит юзерам самостоятельно решать, какую именно информацию они хотят раскрыть. Компании смогут обмениваться напрямую друг с другом финансовыми данными, не боясь утечек и соблюдая нормативные требования. А частные пользователи смогут больше не беспокоиться о неправомерном использовании их личных данных.

Платформа может позволить регулирующим органам получить доступ к данным, но сохраняя при этом конфиденциальность пользователей. Что создаст принципиально новые условия в онлайн‑взаимодействии.

Достаточно ли защищен ваш GraphQL API?

На связи Юлия Полозкова, ведущий разработчик отдела архитектурных решений и перспективной разработки «БАРС Груп». В этой статье делюсь опытом, как обеспечить достаточный уровень кибербезопасности бизнес-приложений. Разбираю техники и средства защиты Graph API, такие как отключение интроспекции средствами HotChocolate, лимиты размеров запроса, его глубины вложенности и количества запрашиваемых объектов

Подлые конкуренты, вымогатели и двойные агенты: как мы боролись с хакерскими атаками на клиентов

Представьте, в один прекрасный день вы просыпаетесь и узнаете, что сегодня — День конституции Украины. И сообщают об этом не новости, а ваш собственный сайт, где вы и не думали размещать ничего подобного. За 9 лет управления студией разработки Code Pilots у меня накопилось несколько историй о кибербезопасности, которыми хочу поделиться с вами.

«Кодиеум» — новая отечественная разработка для криптографии будущего

Российская компания «Криптонит» представила на «РусКрипто’2024» криптографический механизм «Кодиеум». Он устойчив ко всем известным атакам и останется стойким даже в случае появления мощного квантового компьютера.

Лучшие бесплатные ресурсы для изучения этичного хакинга и кибербезопасности

Информационная безопасность (ИБ) или кибербезопасность – это одна из самых важных и актуальныхобластей современной науки и технологий. В условиях постоянного развития интернета, киберпреступности и глобальной информатизации, специалисты по информационной безопасности востребованы как никогда.

ИБ занимаются защитой данных, систем и сетей от несанкционированного доступа, взлома, кражи, подделки и других угроз. Работа таких специалистов требует не только глубоких знаний в области математики, программирования, криптографии и юриспруденции, но и творческого мышления, аналитических способностей и умения решать сложные задачи.

Изучение информационной безопасности – это интересный и увлекательный процесс, который открывает перед вами множество возможностей для карьерного роста, профессионального развития и личностного совершенствования.

Платные курсы могут быть довольно дорогими, особенно если вы только начинаете изучать информационную безопасность. Тратить большие суммы денег на курсы может быть нецелесообразно.

В этой статье я собрал большой список курсов, книг, репозиториев и каналов на тематику кибербезопасности, которые помогут вам на пути становления белым хакером и подскажут какие перспективы вас ждут в этой области.🛡️