Meta* выпустила обновление для WhatsApp, которое позволяет пользователям привязывать свою учётную запись к адресу электронной почты. Теперь аутентификация в мессенджере возможна по подтверждению через электронную почту вместо СМС.

Meta* выпустила обновление для WhatsApp, которое позволяет пользователям привязывать свою учётную запись к адресу электронной почты. Теперь аутентификация в мессенджере возможна по подтверждению через электронную почту вместо СМС.

Эксперты компании «Криптонит» рассказали об особенностях разработанного ими «ИКС-протокола» и выделили направления его развития. Этот протокол является практической реализацией перспективного подхода к управлению учётными данными, описываемого так называемой «моделью, ориентированной на пользователя».

Авторы сравнили её с изолированной, централизованной, федеративной и суверенной моделями, отметив следующие преимущества своего решения:

Торговая площадка eBay объявила о закрытии сделки по приобретению Certilogo. Это компания, которая предоставляет цифровые идентификаторы и аутентификацию для одежды и других товаров на основе искусственного интеллекта.

KEP 3331 (Structured Authentication Config) — это самое крупное обновление в системе аутентификации Kubernetes за 6 последних лет, в котором учитываются все просьбы пользователей. Предварительно его альфа-версия должна выйти в составе релиза Kubernetes 1.28 — сам KEP уже смерджлили, но планы могут немного подкорректироваться.

В проработке фичи вместе с инженерами из Google и Microsoft активно участвовал наш Platform Lead Максим Набоких, который входит в состав Kubernetes sig-auth и является основным мейнтейнером Dex, свободного провайдера OpenID Connect.

Чтобы понять, в чем его преимущества, посмотрим, какими методами решается вопрос аутентификации пользователей сейчас:

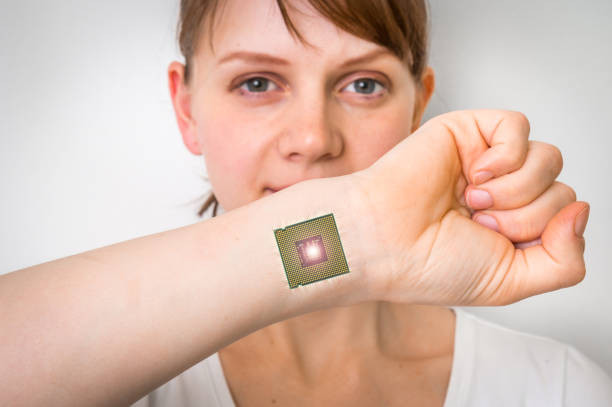

Американский инженер-программист Миана Уиндалл имплантировала под кожу 25 чипов, в том числе с технологией RFID. Она поделилась своим опытом на конференции Defcon.

Менеджер паролей 1Password запустил общедоступную бета-версию с поддержкой ключей доступа Passkey, что позволит пользователям заменять пароли системами аутентификации, встроенными в их устройства.

Зовём вас завтра, 9 августа, в 19:00 смотреть новый выпуск шоу Слёрма «Заходят два архитектора в бар». Андрей Кузнецов, проектировщик решений аутентификации в финтехе — сначала наш зритель, а теперь и спикер — поговорит с нами про аутентификацию, авторизацию и другие важные вещи; расскажет про ситуации, когда OAuth 2.0 и OIDC действительно полезны.

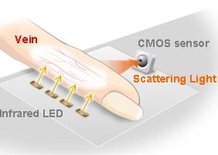

«Российские железные дороги» вместе с Минтрансом и Центром биометрических технологий (ЦБТ, оператор единой биометрической системы) планируют провести эксперимент по аутентификации пассажиров по биометрии. Эксперимент стартует в первом квартале 2024 года.

Zend_Auth, дающий общее представление о реализации пользовательской авторизации в приложениях на базе Zend Framework. В качестве основы приводимых примеров, использованы материалы статьи «Введение в Zend Framework». Примеры протестированы на Zend Framework версий 0.9, 0.9.1 и 0.9.2, и скорее всего будут работать с более поздними версиями, но не с более ранними.